Akamai Web Application Protector로 Azure Active Directory B2C 구성

사용자 지정 도메인을 사용하여 Azure AD B2C(Azure Active Directory B2C) 테넌트에 대해 Akamai WAP(Web Application Protector)를 사용하도록 설정하는 방법을 알아봅니다. Akamai WAP를 통해 조직은 SQL 삽입 및 교차 사이트 스크립팅과 같은 취약성을 악용하려는 악의적인 공격으로부터 웹 애플리케이션을 보호할 수 있습니다.

akamai.com에서 자세히 알아봅니다. WAF(Web Application Firewall)이란?

WAF 사용의 이점:

- 서비스에 대한 트래픽 관리 제어

- Azure AD B2C 테넌트 앞에 구성

- 트래픽을 조작하여 ID 인프라를 보호하고 보안을 유지합니다.

이 글의 적용 대상:

WAP: 웹 애플리케이션 보호기 KSD: Kona Site Defender

필수 조건

- Azure 구독

- 계정이 없으면 Azure 무료 계정을 만듭니다.

- Azure 구독에 연결된 Azure AD B2C 테넌트

- Akamai WAP 계정

- akamai.com으로 이동하여 모든 Akamai 제품 및 평가판

시나리오 설명

Akamai WAP 통합에는 다음 구성 요소가 포함됩니다.

- Azure AD B2C – 테넌트의 사용자 지정 정책을 사용하여 사용자 자격 증명을 확인하는 권한 부여 서버입니다. IdP(ID 공급자)라고도 합니다.

- Azure Front Door – Azure B2C 테넌트에 대한 사용자 지정 도메인 사용

- Akamai WAP의 트래픽은 Azure Front Door로 라우팅된 다음 Azure AD B2C 테넌트로 이동합니다.

- Azure Front Door란?

- Akamai WAP – 권한 부여 서버로 전송되는 트래픽을 관리하는 웹 애플리케이션 방화벽

- 웹 애플리케이션 보호기를 참조하세요.

Azure AD B2C와 통합

Azure AD B2C의 사용자 지정 도메인의 경우 Azure Front Door의 사용자 지정 도메인 기능을 사용합니다.

Azure AD B2C에 사용자 지정 도메인 사용을 참조하세요.

Azure Front Door를 사용하여 Azure AD B2C용 사용자 지정 도메인을 구성한 경우 다음 지침에 따라 사용자 지정 도메인을 테스트합니다.

사용자 지정 도메인 테스트를 참조한 후 다음 섹션으로 진행합니다.

Akamai 계정 만들기

- akamai.com으로 이동합니다.

- 자세한 정보를 선택합니다.

- 클라우드 컴퓨팅 서비스 페이지에서 계정 만들기를 선택합니다.

속성 만들기 및 구성

속성은 최종 사용자로부터 들어오는 요청을 처리하고 응답하는 방법을 에지 서버에 알려 주는 구성 파일입니다. 속성은 속성 관리자에서 만들어지고 유지 관리됩니다.

자세히 알아보려면 techdocs.akamai.com에서 속성이란?를 참조하세요.

- 로그인하려면 control.akamai.com의 Akamai Control Center 로그인 페이지로 이동합니다.

- 속성 관리자로 이동합니다.

- 속성 버전의 경우 표준 또는 향상된 TLS(권장)를 선택합니다.

- 속성 호스트 이름의 경우 사용자 지정 도메인인 속성 호스트 이름을 추가합니다. 예:

login.domain.com.

Important

올바른 사용자 지정 도메인 이름 설정으로 인증서를 만들거나 수정합니다.

HTTPS 호스트 이름 구성을 보려면 techdocs.akamai.com으로 이동합니다.

원본 서버 속성 구성 설정

원본 서버에 대해 다음 설정을 사용합니다.

- 원본 형식에 형식을 입력합니다.

- 원본 서버 호스트 이름에 호스트 이름을 입력합니다. 예를 들어

yourafddomain.azurefd.net - 전달 호스트 헤더에는 수신 호스트 헤더를 사용합니다.

- 캐시 키 호스트 이름에는 수신 호스트 헤더를 사용합니다.

DNS 구성

속성 호스트 이름 필드의 Edge 호스트 이름을 가리키는 login.domain.com과 같은 정식 이름(CNAME) 레코드를 DNS에 만듭니다.

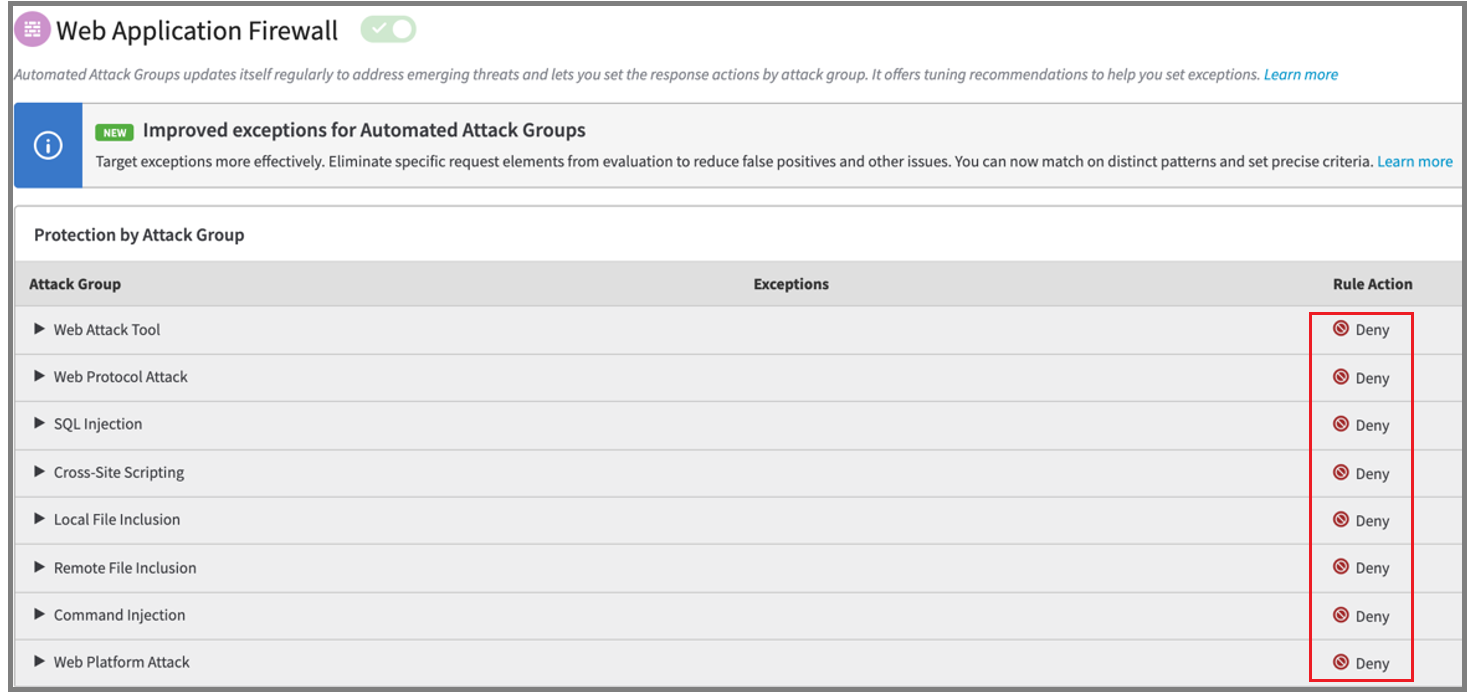

Akamai WAP 구성

WAP 구성을 시작하려면 techdocs.akamai.com으로 이동하여 앱 및 API 보호기를 확인합니다.

구성하는 동안 공격 그룹의 항목에 대해 규칙 작업에서 거부를 선택합니다.

설정 테스트

Azure AD B2C에 대한 트래픽이 사용자 지정 도메인을 통과하도록 하려면 다음을 수행합니다.

- WAP가 들어오는 요청을 Azure AD B2C 사용자 지정 도메인으로 라우팅하는지 확인합니다.

- 유효한 TLS 연결을 확인합니다.

- Azure AD B2C가 사용자 지정 도메인에 대해 쿠키를 올바르게 설정하는지 확인합니다.

- 클라우드용 Defender 콘솔의 WAP 대시보드에는 WAP 트래픽 차트가 있습니다.

- 공격 트래픽도 나타남