배포 또는 회전을 위한 Azure Stack Hub PKI 인증서 준비

메모

이 문서에서는 외부 인프라 및 서비스에서 엔드포인트를 보호하는 데 사용되는 외부 인증서 준비에 대해서만 설명합니다. 내부 인증서는 인증서 회전 프로세스동안 별도로 관리됩니다.

메모

ACR(Azure Container Registry)을 설치하는 경우 외부 ACR 인증서의 만료 날짜를 다른 외부 Azure Stack Hub 인증서의 만료 날짜와 맞추는 것이 좋습니다. 또한 다른 외부 인증서 PFX를 보호하는 데 사용하는 것과 동일한 암호로 ACR용 PFX를 보호하는 것이 좋습니다.

CA(인증 기관) 가져온 인증서 파일은 Azure Stack Hub의 인증서 요구 사항과 일치하는 속성으로 가져오고 내보내야 합니다.

이 문서에서는 외부 인증서를 가져오고, 패키지하고, 유효성을 검사하여 Azure Stack Hub 배포 또는 비밀 회전을 준비하는 방법을 알아봅니다.

필수 구성 요소

시스템은 Azure Stack Hub 배포를 위해 PKI 인증서를 패키징하기 전에 다음 필수 조건을 충족해야 합니다.

- 인증 기관에서 반환된 인증서는 .cer 형식(.cert, .sst 또는 .pfx와 같은 다른 구성 가능한 형식)으로 단일 디렉터리에 저장됩니다.

- Windows 10 또는 Windows Server 2016 이상.

- 인증서 서명 요청을 생성한 것과 동일한 시스템을 사용합니다(PFX로 미리 패키지된 인증서를 대상으로 하지 않는 한).

- 관리자 권한 PowerShell 세션을 사용합니다.

적절한 인증서 준비(Azure Stack 준비 검사기) 또는 인증서 준비(수동 단계) 섹션으로 이동합니다.

인증서 준비(Azure Stack 준비 검사기)

다음 단계를 사용하여 Azure Stack 준비 검사기 PowerShell cmdlet을 사용하여 인증서를 패키지합니다.

다음 cmdlet을 실행하여 PowerShell 프롬프트(5.1 이상)에서 Azure Stack 준비 검사기 모듈을 설치합니다.

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrerelease인증서 파일에 대한 경로 지정합니다. 예를 들어:

$Path = "$env:USERPROFILE\Documents\AzureStack"pfxPassword을 선언하십시오. 예를 들어:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"PFX가 내보내질 ExportPath를로 지정하세요. 예를 들어:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"인증서를 Azure Stack Hub 인증서로 변환합니다. 예를 들어:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPath출력을 검토합니다.

ConvertTo-AzsPFX v1.2005.1286.272 started.Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX Completed메모

Get-help ConvertTo-AzsPFX -Full사용하여 다른 인증서 형식에 대한 유효성 검사 또는 필터링을 사용하지 않도록 설정하는 등의 추가 옵션을 확인합니다.유효성 검사가 성공하면 추가 단계 없이 배포 또는 회전을 위해 인증서를 표시할 수 있습니다.

인증서 준비(수동 단계)

이러한 수동 단계를 사용하여 새 Azure Stack Hub PKI 인증서에 대한 인증서를 패키지할 수 있습니다.

인증서 가져오기

선택한 CA에서 가져온 원본 인증서 버전을 배포 호스트의 디렉터리에 복사합니다.

경고

CA에서 직접 제공한 파일에서 이미 가져오거나 내보내거나 변경한 파일은 복사하지 마세요.

인증서를 마우스 오른쪽 단추로 클릭한 후, 인증서가 CA에서 제공된 방법에 따라 인증서 설치 또는 PFX 설치를 선택합니다.

인증서 가져오기 마법사에서 가져오기 위치로 로컬 컴퓨터를 선택합니다. 다음 선택합니다. 다음 화면에서 다음을 다시 선택합니다.

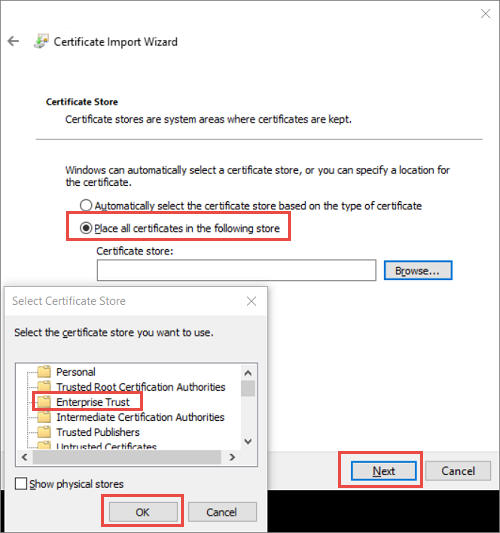

인증서

모든 인증서를 다음 저장소 배치한 다음, Enterprise Trust 위치로 선택합니다. 확인 선택하여 인증서 저장소 선택 대화 상자를 닫은 다음 선택합니다.

인증서 저장소 구성

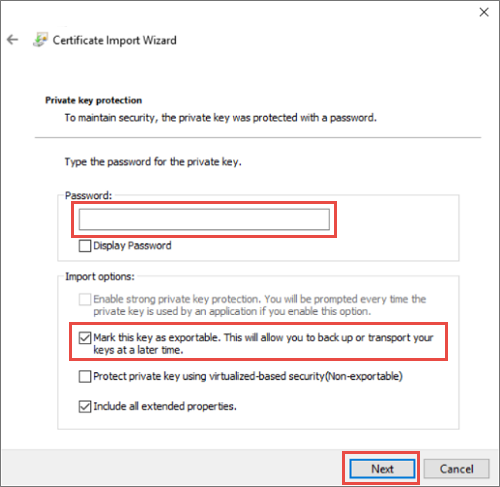

인증서 저장소 구성- PFX를 가져오는 경우 추가 대화 상자가 표시됩니다. 프라이빗 키 보호 페이지에서 인증서 파일의 암호를 입력한 다음 이 키를 내보낼 수 있는 것으로 표시하도록 설정합니다. 옵션을 사용하면 나중에 키를 백업하거나 전송할 수 있습니다. 다음선택.

표시

표시마침을 선택하여 가져오기를 완료하세요.

메모

Azure Stack Hub에 대한 인증서를 가져온 후 인증서의 프라이빗 키는 클러스터형 스토리지에 PKCS 12 파일(PFX)로 저장됩니다.

인증서 내보내기

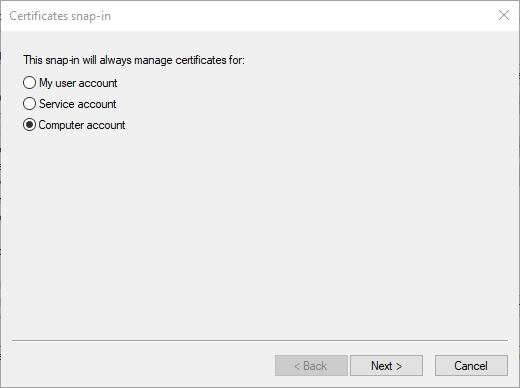

인증서 관리자 MMC 콘솔을 열고 로컬 컴퓨터 인증서 저장소에 연결합니다.

Microsoft 관리 콘솔을 엽니다. Windows 10에서 콘솔을 열려면 시작 메뉴마우스 오른쪽 단추로 클릭하고 실행을 선택한 다음, mmc 입력하고 Enter 키를 누릅니다.

파일>스냅인추가/제거를 선택한 다음 인증서 선택하고 추가선택합니다.

Microsoft 관리 콘솔

컴퓨터 계정을(를) 선택한 다음, 다음을(를) 선택합니다. 로컬 컴퓨터을 선택한 다음 마침. 확인 선택하여 Snap-In 추가/제거 페이지를 닫습니다.

인증서>Enterprise Trust>인증서 위치탐색합니다. 오른쪽에 인증서가 표시되는지 확인합니다.

인증서 관리자 콘솔 작업 표시줄에서 작업>모든 작업>내보내기을 선택합니다. 다음을 선택합니다.

메모

Azure Stack Hub 인증서의 수에 따라 이 프로세스를 두 번 이상 완료해야 할 수 있습니다.

예, 프라이빗 키내보내기를 선택하고, 다음을 선택합니다.

파일 형식 내보내기 섹션에서 다음을 수행합니다.

- 가능한 경우 모든 인증서를 인증서에 포함시키고선택하십시오.

- 모든 확장 속성 내보내기선택합니다.

- 인증서 개인 정보 사용하도록선택합니다.

- 다음선택합니다.

선택한 옵션이

암호 선택하고 인증서에 대한 암호를 제공합니다. 다음 암호 복잡성 요구 사항을 충족하는 암호를 만듭니다.

- 최소 길이는 8자입니다.

- 대문자, 소문자, 0-9의 숫자, 특수 문자, 대문자 또는 소문자가 아닌 알파벳 문자의 세 개 이상입니다.

이 암호를 기록해 둡다. 나중에 배포 매개 변수로 사용합니다.

다음선택합니다.

내보낼 PFX 파일의 파일 이름과 위치를 선택합니다. 다음선택합니다.

완료선택하시오.

다음 단계

PKI 인증서 유효성 검사