Direct Access in Windows 7 – immer im Firmennetz

Für jemanden, der so viel unterwegs ist wie ich gibt es beim Zugriff auf Ressourcen im Firmennetz zwei Welten: Entweder, ich bin (selten genug) im Büro, oder ich bin es nicht und muss mich erst mit dem Firmennetz verbinden, um auf interne Rechner, SharePoint Sites oder Fileshares zuzugreifen. Email ist ja glücklicherweise seit Outlook RPC über https kein Thema mehr.

Bisher gibt es für den Zugriff auf andere firmeninterne Daten für mich 2 Wege:

- VPN: Ich kann mich über eine (Smartcard-gesicherte) VPN Verbindung in die Firma “einwählen” und habe damit eine Verbindung, als wäre ich im Firmennetz. Nachteile: Die Einwahl dauert (vor allem wegen der Sicherheitschecks) eine ganze Weile. Und wenn ich über VPN im Firmennetz bin, dann bin ich es ganz. Auch der Aufruf von Internet-Seiten geht dann über die Firmenproxies. Das verlangsamt Internetzugriffe natürlich.

- Terminal Services über TS Gateway, TS Web Access, Remote Desktop und TS RemoteApp™: Kurz gesagt kann ich damit eine Extranet-Seite aufrufen, die mir über Terminal Services den Zugriff auf Rechner und Anwendungen im Firmennetz ermöglicht. Ich kann also zum Beispiel einen Internet Explorer starten, der physisch auf einem Terminal Server im Firmennetz läuft und damit auf firmeninterne Websites zugreifen. Dank RemoteApp von Windows Server 2008 sehe ich auf meinem Desktop auch nur noch die Anwendung, nicht mehr den kompletten Desktop des Terminal Servers. Der offensichtliche Nachteil hier ist, dass es immer noch eine Terminal Services Sitzung ist. Die muss erst aufgebaut werden, Dinge wie das Kopieren von Dateien sind umständlich, und die Anwendungen sind langsamer als lokal.

Die Authentifizierung geht bei Microsoft hier übrigens wieder über Smartcard.

Mit Windows 7 und Windows Server 2008 R2 gibt es nun eine neue Möglichkeit namens Direct Access, die für mich zuerst zu schön klang um wahr zu sein: Ich bin einfach immer, wenn ich mit dem Internet verbunden bin gleichzeitig über einen Tunnel mit dem Firmennetz verbunden. Ich kann also problemlos Intranetsites oder Fileshares öffnen oder mich mit internen Rechnern verbinden sobald ich Internetzugriff habe.

Das Gute daran ist, dass auch wirklich nur Zugriffe auf Firmenressourcen über den Direct Access Tunnel gehen Greife ich auf eine Internetsite zu, so erfolgt dieser Zugriff anders als bei VPN auf “normalem” Weg und damit auch in normaler Geschwindigkeit. Der Administrator kann dieses Verhalten allerdings auch anders einstellen.

Für mich als Benutzer ist das so einfach, dass ich mir gar keine Gedanken mehr machen muss, was wo liegt. Zugriff auf Firmenressourcen funktioniert einfach. Das einzige, was ich davon merke ist die vorgeschaltete Sicherheit. So ist es beim Microsoft-eigenen Direct Access (DA) Piloten so, dass ich mich auf einem Rechner, der für DA aktiviert ist nur noch mit Smartcard anmelden kann. Ein Benutzername/Passwort Login ist nicht mehr möglich. Ebenso läuft Network Access Protection (NAP) im Enforcement Modus. Das bedeutet: Sobald mein Virenscanner ausgeschaltet oder nicht aktuell ist oder mir Security Updates fehlen war’s das mit dem Zugriff auf das Firmennetz (egal ob über Direct Access oder im Büro): Ich muss erst einen policykonformen Zustand auf dem Rechner haben, bevor ich auf Firmenressourcen zugreifen kann.

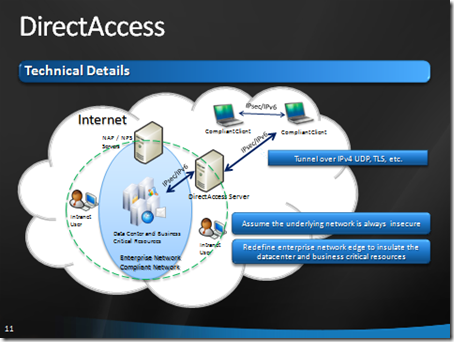

Wie funktioniert das Ganze aber nun? Die Kernidee von Direct Access ist, dass ein IPv6/IPSec Tunnel den Client mit einem Direct Access Server (Windows Server 2008 R2) transparent über das Internet herstellt. Der DA Server wiederum leitet dann die Daten zum Zielhost im Firmennetz weiter. Der Administrator kann dabei einstellen, ob alle Firmenrechner zugänglich sind oder nur eine bestimmte Auswahl.

IPv6? Ja, aus Sicht des Clients ist das Firmennetz ein reines IPv6 Netz. Nun hat man aber meist keinen direkten IPv6 Zugang über das Internet. Daher werden je nach Netzwerkzugang (direkt im Internet oder hinter einer Firewall, abhängig von der Firewallkonfiguration) verschiedene IPv6 Tunneltechniken wie 6to4, ISATP, Teredo oder wenn nur http(s) möglich ist IP-HTTPS verwendet, um die Kommunikation zwischen Client und Direct Access Server zu ermöglichen. Nach meiner Erfahrung findet Direct Access so gut wie immer einen Weg, den Tunnel aufzubauen.

Soll ein Rechner im Firmennetz erreicht werden, der kein IPv6 kann wird NAT-PT verwendet. Alle Firmenrechner müssen im firmeninternen DNS eingetragen sein, damit der Client die IPv6-Adresse des Zielservers erhält. Eine Verbindung über IPv4 IP-Adresse funktioniert also nicht.

Direct Access sollte mit zusätzlichen Sicherheitstechnologien kombiniert werden. So ist 2-Faktor-Authentifizierung (zum Beispiel wie bei uns über Smartcard) empfohlen, und auch Network Access Protection sollte verwendet werden, damit keine virenverseuchten Rechner auf diesem Weg Zugang zum Firmennetz erhalten.

Mehr Informationen zu Direct Access gibt es hier:

- Windows 7 and Windows Server 2008 R2 DirectAccess Executive Overview

- Technical Overview of DirectAccess in Windows 7 and Windows Server 2008 R2

- DirectAccess Early Adopter's Guide

Gruß,

Steffen

Comments

Anonymous

January 01, 2003

The comment has been removedAnonymous

February 12, 2009

Davon träume ich auch! Citrix ist einfach zu umständlich, für alle die Outlook über https gewohnt sind. Für uns kommt auch eine SSL-VPN Lösung in Frage, die ist halt schneller (Win7 braucht ja noch etwas...). Wo liegt der Unterschied zu so einer SSL VPN Lösung? BalzAnonymous

February 27, 2009

Die beiden Links zu "Mehr Informationen" funktionierten nicht für mich. Ralf Danke für den Hinweis. Ich habe die Links angepaßt. Steffen