Windows, iPad 및 Android - 태블릿에서 Office 자산 관리 및 사용(4부) - 장치 기반 액세스 관리

최초 문서 게시일: 2011년 10월 20일 목요일

이 게시물은 태블릿 PC에서 Office 자산을 관리하는 방법에 대한 블로그 시리즈의 4부입니다. 1부에서는 리치 클라이언트/원격 리치 클라이언트가 포함된 Office, Office for Mac, Web Apps 및 휴대폰용 Office를 사용하는 기본적인 방법에 대해 소개했고, 2부에서는 Exchange ActiveSync를 사용하여 태블릿에서 전자 메일을 사용하는 방법, 다른 플랫폼에서 제공되는 컨트롤과 그룹 정책의 차이점 및 Office 구성 옵션에 대해 설명했으며, 3부에서는 SharePoint 2010 또는 Office 365 서비스의 일부분인 Office Web Applications에 대해 설명했습니다. 4부에서는 이 시리즈에서 가장 까다로운 주제 중 하나인, 장치를 기반으로 리소스 액세스를 차별화하는 방법에 대해 설명하겠습니다.

장치 기반 신뢰 및 차별화된 액세스 모델

Office 데이터를 보호할 때는 기본적으로 다음과 같은 세 가지 유형의 제어 기능이 사용됩니다.

- 장치 하드 드라이브에서 로컬로 검색되는 정보 보호

- 장치에서 원격으로 액세스하는 정보 보호

- 원격 원본에서 장치로 전달되는 데이터 보호

로컬 장치 저장소 보호 기능은 사용자가 자신의 신원을 증명하는 데 필요한 만큼의 인증 정보를 제공할 때까지는 로컬 저장소에 접근하지 못하도록 차단하는 방법과 암호화 방법에 따라 지속적으로 발전합니다.

드라이브 암호화

Windows에서는 BitLocker™ 드라이브 암호화가 사용되며, 여러 가지 타사 솔루션을 사용하여 전체 하드 드라이브 볼륨을 암호화할 수도 있습니다. iPad에서도 하드 드라이브 암호화를 통해 로컬 데이터를 보호하며, Android Honeycomb 이상 태블릿 운영 체제에도 하드 드라이브 암호화 기능이 추가되었습니다. BitLocker는 기본적으로 암호화되지 않은 하드 드라이브 파티션에 사용자 데이터를 저장하지 않는 반면, 기타 기능의 경우 이러한 사항이 증명되지 않았으며(영문일 수 있음) 중요한 인증 데이터를 하드 드라이브의 암호화되지 않은 액세스 가능 영역에 저장할 수 있습니다. 널리 사용되는 Android 버전 1.6, 2.1 및 2.2 플랫폼에는 기본 하드 드라이브 암호화 기능이 포함되어 있지 않으며, 이러한 장치의 보안이 손상되는 경우 위험할 수 있습니다. 자세히 설명하자면 Windows에서는 사용자가 암호화를 사용 중인지 확인하고 암호화 사용을 IT 정책으로 적용해야 합니다. 그렇지 않으면 다양한 방식으로 하드 드라이브의 정보에 액세스하여 정보를 제거하거나 다른 운영 체제 환경으로 부팅하고, ERD Commander의 암호 초기화 기능을 통해 로컬 계정의 암호를 변경하는 등의 작업이 가능해집니다. 드라이브 암호화를 필수로 지정하고 적용하는 경우 컴퓨터 관련 인증 수단(신뢰할 수 있는 플랫폼 모듈, PIN, 스마트 카드, USB 동글, 암호 등)을 사용할 수 없으면 로컬 저장소의 정보에 액세스하기가 매우 어려워집니다.

네트워크 보호

관리되지 않는 장치의 방화벽 내 연결을 허용하는 경우에는 일반적인 인증서 및 프록시 설정 요구 사항 외에 몇 가지 옵션이 추가로 제공됩니다. 보안상의 이유로 관리되지 않는 장치에 대해 병렬 네트워크 인프라를 사용하며 Exchange ActiveSync 및 관련 인프라를 통해 제어 가능한 자산에 대한 정보 액세스를 제한하는 조직도 있습니다. 대부분의 환경에서는 이 정도 수준의 보안을 적용하면 충분하지만, IT 환경의 경우 이러한 장치가 회사 방화벽 내에서 연결하도록 허용해야 한다는 부담이 더 큽니다. 이러한 경우에는 SharePoint 데이터에 연결하는 장치나 브라우저에 따라 장치 액세스를 차별화하기 위해 몇 가지 작업을 수행할 수 있습니다.

몇 가지 일반적인 방법을 통해 네트워크 리소스에 연결하는 컴퓨터 개체의 상태를 확인할 수 있습니다. 예를 들어 VPN 격리, NAP(네트워크 액세스 보호)(영문일 수 있음) 등이 이러한 용도로 사용되어 왔습니다. NAP 솔루션에서는 장치가 네트워크 액세스를 시도하면 기본적으로 해당 장치를 확인하여 패치 상태, 최신 AV 등의 표준을 충족하지 못하는 경우 '0으로 강등' 네트워크 액세스 권한이 부여됩니다. NAP가 IPsec, VPN, 802.11x 및 DHCP에서 작동하는 방식에 대한 설명은 TechNet(영문일 수 있음)에서 확인할 수 있습니다. 아래 그림에는 IPsec을 통해 비규격 장치를 검색 및 재구성하는 프로세스 흐름이 나와 있습니다.

NAP를 사용하려면 Windows Server 2008, Windows Server 2008 R2, Windows 7, Windows Vista, Windows XP SP3 등의 NAP 사용 가능 컴퓨터가 필요합니다. NAP를 사용하여 상태를 적용하려는 경우 Windows 운영 체제가 설치된 장치를 배포해야 합니다.

연결 장치가 Mac, iPad 또는 Android 장치여서 NAP를 사용할 수 없는 경우에는 Microsoft Forefront UAG(Unified Access Gateway)를 사용하여 Windows 이외의 장치(Mac 및 Linux)에서 바이러스 백신을 설치해야 하도록 하는 등의 표준을 적용할 수 있습니다. 아래 이미지에는 Forefront UAG의 정책 편집기와 지원되는 Windows 이외의 플랫폼이 나와 있습니다.

장치가 UAG에서 적용하는 상태 요구 사항을 충족하지 않으면 위의 텍스트가 사용자에게 표시됩니다. UAG 클라이언트 요구 사항에 대한 정보는 TechNet(영문일 수 있음)에서 확인할 수 있습니다. 이 블로그에서 강조하고 싶은 점은, Forefront UAG SP1 업데이트 1에 iOS 4 및 Android 2.3/3.0 플랫폼의 브라우저에 대한 지원이 추가되었다는 것입니다.

보안 파일을 장치로 다운로드하는 데 사용할 수 있는 또 다른 방법은 IIS(인터넷 정보 서비스)를 사용하여 IIS 서버로 전달된 정보로 연결 장치를 확인한 다음 해당 정보를 기반으로 파일 다운로드 허용 여부를 결정하는 것입니다. IIS를 사용하는 경우에는 파일 다운로드를 시도하는 장치를 리디렉션하는 규칙을 정의할 수 있습니다. 이 경우 IIS 로그를 검사하여 장치 식별자를 확인할 수 있습니다.

위 로그에는 장치 유형 "iPad"와 문서에 연결하는 브라우저가 표시됩니다. 이 정보를 확인한 다음 IIS로 이동하여 이러한 특성을 포함하는 장치로부터의 호출을 특정 페이지(네트워크 관리자로부터 권한이 부여되지 않은 작업을 수행 중이라는 메시지가 포함됨)로 리디렉션하는 규칙을 구성할 수 있습니다.

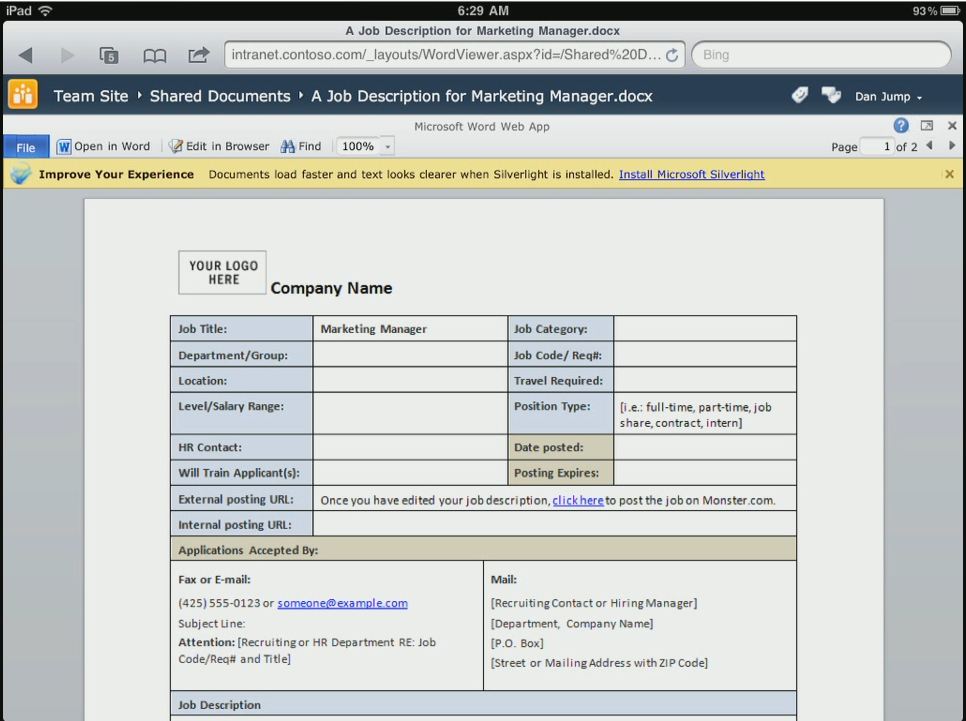

위의 IIS 관리자에서는 모든 DOCX 파일 확장명에 적용되는 규칙이 작성되었음을 확인할 수 있습니다. 장치가 해당 패턴과 일치하며 설명자에 iPad가 포함되어 있으면 사용자가 download%20denied.aspx 인트라넷 사이트로 리디렉션됩니다. 모든 파일에 대해 이 과정을 개별적으로 수행할 필요는 없으며, DOCX 또는 기타 확장명의 모든 파일에 적용되는 규칙 하나만 정의하면 됩니다. 이 경우 문서가 SharePoint 서버에서 렌더링되며 장치로는 PNG 파일만 보내기 때문에 장치에서 Office Web Apps를 사용하여 문서를 보도록 허용할 수 있습니다.

사용자가 관리되지 않는 장치로 복사본을 다운로드하려고 시도하면 아래와 같은 화면이 표시됩니다.

이렇게 하면 기본적으로 사용자가 로컬 하드 드라이브에 파일을 다운로드하고 다른 서비스를 사용하여 해당 파일을 적절치 않은 위치에 업로드하거나 전자 메일로 보내지 못하도록 할 수 있습니다. 하드 드라이브가 암호화되지 않았거나 장치에 이동식 저장소가 있는 경우에는 파일을 보호되지 않는 파일 시스템, SD 카드 또는 그와 유사한 장치에 저장하지 못하도록 할 수 있습니다. 이 방법이 완벽한 것은 아니지만, 사용자의 부주의한 작업을 줄이는 동시에 Office Web Apps를 통한 보기 권한을 제공할 수 있습니다.

안전한 데이터 전송

이 블로그를 시작할 때 데이터 전송에 대해서도 언급을 했었는데요, 최신 iOS 및 Android 장치의 네트워킹 스택에서는 장치로부터의/장치로의 전송을 안전하게 유지하기 위해 일반적으로 사용되는 WEP(Wired Equivalent Privacy) 및 WPA(Wi-Fi 보호 액세스) 표준을 지원합니다. 즉, 비보안 네트워크 대신 이러한 방법을 사용할 수 있습니다.

4부의 결론

모바일 장치는 오랜 기간에 걸쳐 발전해 왔으며 앞으로도 계속해서 발전해 갈 것입니다. 그러나 장치의 데이터에서 원격 데이터 연결에 이르기까지 고도의 보안 기능이 상세하게 적용된 보다 성숙한 플랫폼처럼 이러한 장치를 쉽게 관리할 수 있는 것은 아닙니다. 이와 같은 현재 상황에서 IT 담당자들이 보안 기준을 충족하지 않는 장치에 대해 액세스 권한을 부여하기 위해 특정 기능을 포기해야 하는 것은 어쩌면 당연한 일일지도 모릅니다. 다행히도 이 블로그에서 설명한 몇 가지 방법을 활용하면 관리되지 않는 장치에 대해 제한적이지만 충분한 액세스 권한을 제공하여 안정적인 환경을 구축하고 사용자의 만족도를 유지할 수 있습니다. 물론 IRM(정보 권한 관리) 등의 다른 메커니즘을 통해 관리되지 않는 Windows 장치가 중요한 파일에 액세스하도록 할 수도 있습니다(Windows Phone 7.5, Windows Mobile 및 Outlook Web Access의 Exchange ActiveSync 지원을 통해). 그러나 이러한 방법은 iPad 또는 Android 장치에서는 사용할 수 없으며 NAP와 UAG 및 IIS 정책을 비교하기도 어려우므로 여기서는 IRM에 대해 자세하게 설명하지 않았습니다.

Windows Server의 원격 데스크톱 서비스 및 Citrix XenApp을 사용하여 원격 액세스를 사용하도록 설정하는 방법과, iPad 또는 Android 장치로부터의 액세스를 위해 Office UI 및 Windows 셸을 사용자 지정하는 방법에 대해서는 이 시리즈의 다음 게시물이자 최종 블로그에서 설명할 예정입니다.

읽어 주셔서 감사합니다.

Jeremy Chapman

선임 제품 관리자

Office IT Pro 팀

이 문서는 번역된 블로그 게시물입니다. 원본 문서는 Windows, iPad and Android - Managing and Using Your Office Assets in a Tablet World (Part 4) – Device-based Access Management를 참조하십시오.