Ransomware: misure di protezione - 1° puntata

Ciao a tutti, per prima cosa vorrei precisare che l'articolo è stato redatto da Andrea Piazza, esperto di sicurezza in Microsoft.

Oggi parliamo di un problema che sta affliggendo molti utenti ed aziende, noto come Ransomware e fra i più citati CriptoLocker.

Questo tipo di malware si inserisce nel PC di utenti ignari o addirittura aziende, ed una volta attivato cripta i file e tutto quello che trova nelle share sia locali che in rete.

Una volta criptati i file viene visualizzata una pagina "informativa" dove viene richiesta una somma di denaro "variabile" in cambio della chiave "privata".............ma il dubbio è!! Una volta che si è deciso di inviare i soldi si è sicuri di ricevere la chiave di decrittazione?!?!?!?

Il problema ransomware

I primi mesi del 2016 sono stati caratterizzati da un numero impressionante di aziende ed enti pubblici che sono stati colpiti da Ransomware: una tipologia di malware che cifra il contenuto dei documenti presenti sul computer e richiede all’utente il pagamento di un riscatto per decifrare i file e tornare ad avere il controllo dei propri documenti.

Non si tratta certo di un fenomeno nuovo, visto che i primi malware di questa tipologia hanno già alcuni anni di vita, ma la diffusione della minaccia in queste settimane è diventata tale da far sì che ogni azienda ne sia stata impattata in misura più o meno grande, a livello mondiale.

Nelle cronache troviamo casi eclatanti, come quello dell’ospedale americano Hollywood Presbiterian Medical Center che ha pagato 17000 dollari di riscatto pur di poter ripristinare la sua operatività al più presto.

Uno studio della Cyber Threat Alliance mostra come una sola campagna, Cryptowall, abbia portato per i criminali a profitti dell’ordine dei 325 milioni di dollari, avendo portato all’infezione di circa 400.000 sistemi.

Il fenomeno in questo momento impatta sistemi di diversi tipo, da Windows ad Android alla piattaforma OS X.

A fronte di una tale aggressività dei criminali, quali sono gli strumenti a disposizione di chi si difende?

Analizziamo le caratteristiche tipiche di queste minacce per poi approfondire le tecniche di protezione più efficaci.

Come funziona un Ransomware

Esistono diverse tipologie di ransomware, ma tutte hanno in comune il fatto di impedire di usare il computer normalmente, e di richiedere di compiere qualche azione prima di tornare ad usare il PC.

Oltre ai Ransomware che cifrano i file, ne esistono altri che impediscono di accedere al proprio sistema o che bloccano certe applicazioni (come il browser).

In genere richiedono di compiere delle specifiche azioni per tornare ad avere accesso ai documenti o al PC:

- Pagare un riscatto (tramite Bitcoin o carta di credito).

- Compilare un’intervista.

Spesso il ransomware accusa l’utente di aver commesso delle azioni illegali e lo minaccia di essere multato da una forza di polizia o da un’agenzia governativa. Si tratta ovviamente di accuse false, che si basano su una tecnica intimidatoria per indurre l’utente a pagare il riscatto prima di aver contattato qualcuno in grado di ripristinare il sistema.

Non c’è garanzia che il pagamento del riscatto porti al recupero dell’accesso ai file o al sistema. Tipicamente viene richiesto di effettuare il pagamento attraverso una connessione alla rete di anomizzazione Tor che minimizza per i criminali il rischio di essere individuati.

Meccanismi di infezione

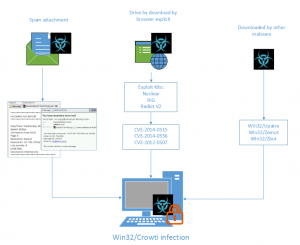

Ci sono 3 meccanismi principali di infezione da Ransomware:

- Una mail di spam che contiene un allegato

- Un sito compromesso che sfrutta una vulnerabilità (del browser o di plug-in come Java, e Flash Player)

- Altri malware che distribuiscono il Ransomware

Per esempio nel caso di Cryptowall (noto anche come Win32/Crowti), il Microsoft Malware Protection Center ha identificato che la distribuzione avveniva anche tramite dei kit di exploit (Nuclear, RIG, RedKit V2) che includono la possibilità di sfruttare diverse vulnerabilità, tra cui alcune su Java e Flash.

È stato inoltre osservata la distribuzione da parte di altri malware come Upatre, Zbot, e Zemot.

Crowti è stato rilevato da Microsoft su 850.000 PC tra Giugno e Novembre 2015.

La figura seguente mostra le famiglie di Ransomware più diffuse nel periodo giugno-novembre 2015.

Tra le famiglie più recenti, che hanno impattato centinaia di migliaia di sistemi, ricordo Locky e Cerber.

Locky è tipicamente distribuito a partire da una mail di spam che include un documento Word, che è usato per eseguire delle Macro in Office. La Macro fa sì che il malware venga scaricato sul sistema e inizi poi la fase di ecnryption dei documenti. Locky può anche utilizzare una tecnica relativamente nuova basata sull’uso dei Javascript per scaricare il malware ed evadere la rilevazione dell’antivirus.

Rispetto ai Ransomware precedenti, Cerber aggiunge un messaggio vocale che segnala all’utente che tutti i suoi documenti sono stati criptati per indurre la vittima a pagare il riscatto. Siamo quindi in presenza del primo Ransomware “parlante”.

https://blogs.technet.microsoft.com/itapfeplat/ransomware-misure-di-protezione-2-puntata/