ATA 설치 - 6단계

적용 대상: Advanced Threat Analytics 버전 1.9

6단계: 이벤트 컬렉션 구성

이벤트 컬렉션 구성

검색 기능을 향상시키기 위해 ATA에는 4776, 4732, 4733, 4728, 4729, 4756, 4757 및 7045 Windows 이벤트가 필요합니다. 이러한 Windows 이벤트는 ATA 경량 게이트웨이에서 자동으로 읽거나 ATA 경량 게이트웨이가 배포되지 않은 경우 SIEM 이벤트를 수신 대기하도록 ATA 게이트웨이를 구성하거나 Windows 이벤트 전달을 구성하는 두 가지 방법 중 하나로 ATA 게이트웨이로 전달될 수 있습니다.

참고

ATA 버전 1.8 이상에서는 ATA 경량 게이트웨이에 Windows 이벤트 컬렉션 구성이 더 이상 필요하지 않습니다. 이제 ATA 경량 게이트웨이는 이벤트 전달을 구성할 필요 없이 이벤트를 로컬로 읽습니다.

ATA는 도메인 컨트롤러 간 네트워크 트래픽을 수집하고 분석하는 것 외에도 Windows 이벤트를 사용하여 검색을 더욱 향상시킬 수 있습니다. NTLM에 이벤트 4776을 사용하여 4732, 4733, 4728, 4729, 4756 및 4757의 다양한 검색 및 이벤트를 개선하여 중요한 그룹 수정의 검색을 향상시킵니다. SIEM에서 또는 도메인 컨트롤러에서 Windows 이벤트 전달을 설정하여 수신할 수 있습니다. 수집된 이벤트는 도메인 컨트롤러 네트워크 트래픽을 통해 사용할 수 없는 추가 정보를 ATA에 제공합니다.

SIEM/Syslog

ATA가 Syslog 서버에서 데이터를 사용할 수 있도록 하려면 다음 단계를 수행해야 합니다.

- SIEM/Syslog 서버에서 전달된 이벤트를 수신 대기하고 수락하도록 ATA 게이트웨이 서버를 구성합니다.

참고

ATA는 IPv6이 아닌 IPv4에서만 수신 대기합니다.

- 특정 이벤트를 ATA 게이트웨이로 전달하도록 SIEM/Syslog 서버를 구성합니다.

중요

- 모든 Syslog 데이터를 ATA 게이트웨이로 전달하지 마세요.

- ATA는 SIEM/Syslog 서버의 UDP 트래픽을 지원합니다.

특정 이벤트를 다른 서버로 전달하도록 구성하는 방법에 대한 자세한 내용은 SIEM/Syslog 서버의 제품 설명서를 참조하세요.

참고

SIEM/Syslog 서버를 사용하지 않는 경우 WINDOWS 이벤트 ID 4776을 ATA에서 수집하고 분석하도록 Windows 도메인 컨트롤러를 구성할 수 있습니다. Windows 이벤트 ID 4776은 NTLM 인증과 관련된 데이터를 제공합니다.

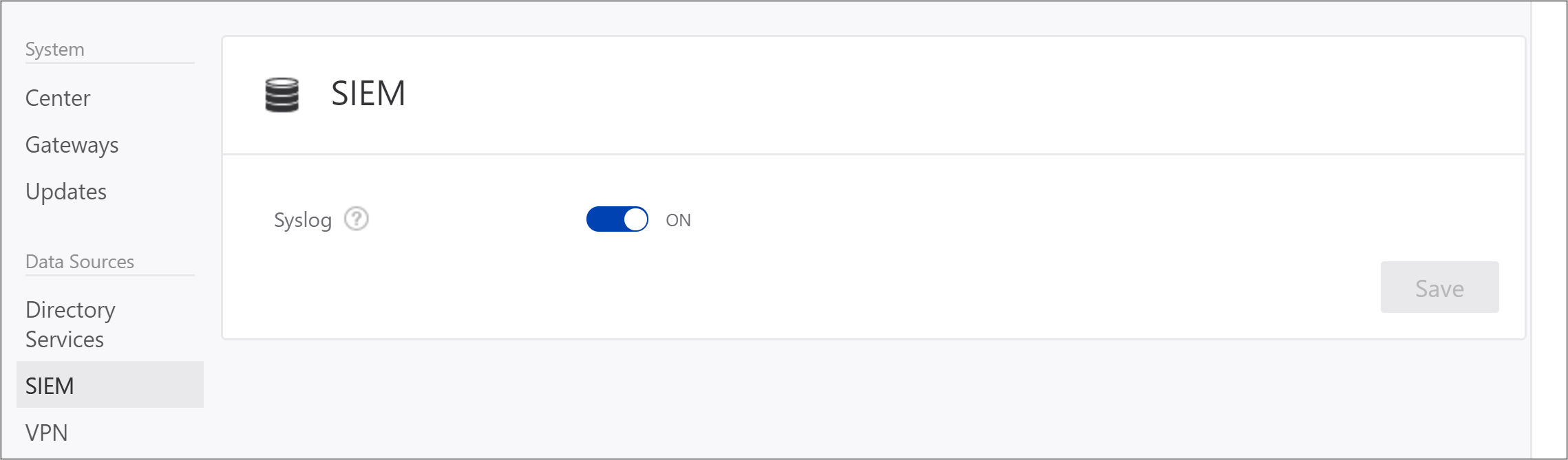

SIEM 이벤트를 수신 대기하도록 ATA 게이트웨이 구성

ATA 구성의 데이터 원본 에서 SIEM 을 클릭하고 Syslog를 켜고 저장을 클릭합니다.

WINDOWS 이벤트 ID 4776을 ATA 게이트웨이 중 하나의 IP 주소로 전달하도록 SIEM 또는 Syslog 서버를 구성합니다. SIEM 구성에 대한 자세한 내용은 각 SIEM 서버에 대한 특정 서식 요구 사항에 대한 SIEM 온라인 도움말 또는 기술 지원 옵션을 참조하세요.

ATA는 다음 형식의 SIEM 이벤트를 지원합니다.

RSA 보안 분석

<Syslog Header>RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYY$\nMMMMM \n0x0

Syslog 헤더는 선택 사항입니다.

모든 필드 간에 "\n" 문자 구분 기호가 필요합니다.

순서대로 필드는 다음과 같습니다.

- RsaSA 상수(나타나야 합니다).

- 실제 이벤트의 타임스탬프입니다(EM에 도착하는 타임스탬프가 아니거나 ATA로 전송되는 경우). 가급적 정확도는 밀리초 단위로 중요합니다.

- Windows 이벤트 ID

- Windows 이벤트 공급자 이름

- Windows 이벤트 로그 이름

- 이벤트를 수신하는 컴퓨터의 이름(이 경우 DC)

- 인증하는 사용자의 이름

- 원본 호스트 이름의 이름

- NTLM의 결과 코드

순서가 중요하며 메시지에 다른 항목이 포함되어서는 안 됩니다.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|도메인 컨트롤러가 계정에 대한 자격 증명의 유효성을 검사하려고 했습니다.|Low| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason 또는 Error Code

프로토콜 정의를 준수해야 합니다.

syslog 헤더가 없습니다.

헤더 부분(파이프로 구분된 부분)이 있어야 합니다(프로토콜에 설명된 대로).

확장 파트의 다음 키는 이벤트에 있어야 합니다.

- externalId = Windows 이벤트 ID

- rt = 실제 이벤트의 타임스탬프입니다(SIEM에 도착하는 타임스탬프가 아니거나 ATA로 전송되는 경우). 가급적 정확도는 밀리초 단위로 중요합니다.

- cat = Windows 이벤트 로그 이름

- shost = 원본 호스트 이름

- dhost = 이벤트를 수신하는 컴퓨터(이 경우 DC)

- duser = 사용자 인증

확장 부분에는 순서가 중요하지 않습니다.

다음 두 필드에 대해 사용자 지정 키와 keyLable이 있어야 합니다.

- "EventSource"

- "이유 또는 오류 코드" = NTLM의 결과 코드

스플렁크 주

<Syslog Header>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYYY\r\nMessage=

컴퓨터가 계정에 대한 자격 증명의 유효성을 검사하려고 했습니다.

인증 패키지: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

로그온 계정: 관리자

원본 워크스테이션: SIEM

오류 코드: 0x0

Syslog 헤더는 선택 사항입니다.

모든 필수 필드 사이에는 "\r\n" 문자 구분 기호가 있습니다. 리터럴 문자가 아닌 컨트롤 문자 CRLF(16진수 0D0A)입니다.

필드는 key=value 형식입니다.

다음 키가 있어야 하며 값이 있어야 합니다.

- EventCode = Windows 이벤트 ID

- Logfile = Windows 이벤트 로그 이름

- SourceName = Windows 이벤트 공급자 이름

- TimeGenerated = 실제 이벤트의 타임스탬프입니다(SIEM에 도착하는 타임스탬프가 아니거나 ATA로 전송되는 경우). 형식은 yyyyMMddHHmmss.FFFFFF와 일치해야 하며, 가급적이면 밀리초 정확도입니다.

- ComputerName = 원본 호스트 이름

- 메시지 = Windows 이벤트의 원래 이벤트 텍스트

메시지 키와 값은 마지막이어야 합니다.

키=값 쌍에는 순서가 중요하지 않습니다.

QRadar

QRadar는 에이전트를 통해 이벤트 수집을 사용하도록 설정합니다. 에이전트를 사용하여 데이터를 수집하는 경우 시간 형식은 밀리초 데이터 없이 수집됩니다. ATA에는 밀리초 데이터가 필요하므로 에이전트 없는 Windows 이벤트 컬렉션을 사용하도록 QRadar를 설정해야 합니다. 자세한 내용은 QRadar: MSRPC 프로토콜을 사용하는 에이전트 없는 Windows 이벤트 컬렉션을 참조하세요.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

필요한 필드는 다음과 같습니다.

컬렉션의 에이전트 유형

Windows 이벤트 로그 공급자 이름

Windows 이벤트 로그 원본

DC 정규화된 도메인 이름

Windows 이벤트 ID

TimeGenerated는 실제 이벤트의 타임스탬프입니다(SIEM에 도착하는 타임스탬프가 아니거나 ATA로 전송되는 경우). 형식은 yyyyMMddHHmmss.FFFFFF와 일치해야 하며, 가급적이면 밀리초 정확도입니다.

메시지는 Windows 이벤트의 원래 이벤트 텍스트입니다.

키=값 쌍 사이에 \t가 있어야 합니다.

참고

Windows용 WinCollect 이벤트 컬렉션 사용은 지원되지 않습니다.