SharePoint Server에서 Microsoft 365의 SharePoint로의 서버 간 인증 구성

적용 대상: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

이 문서는 SharePoint 하이브리드 솔루션을 구성하기 위한 절차 로드맵의 일부입니다. 이 문서의 절차를 수행하는 경우 로드맵을 따라야 합니다.

참고

SharePoint 하이브리드 구성 마법사를 사용하여 Microsoft 365의 SharePoint Server와 SharePoint 간에 서버 간 인증을 설정하는 것이 좋습니다. 어떤 이유로든 하이브리드 구성 마법사를 사용할 수 없는 경우 이 문서의 단계에 따라 서버-서버 인증을 사용하도록 설정합니다.

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 사용 권한이 낮은 계정을 사용하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

서버 간 인증 구성

이 문서에서는 Microsoft 365에서 SharePoint Server 및 SharePoint를 통합하는 SharePoint 하이브리드 환경 배포 프로세스에 대한 지침을 제공합니다.

팁

가장 안정적인 결과를 얻으려면 이 문서에 표시된 순서대로 절차를 완료하세요.

웹 응용 프로그램 설정 확인

SharePoint 하이브리드에서 페더레이션된 사용자는 Windows 통합 인증과 NTLM을 사용하도록 구성된 SharePoint Server 웹 응용 프로그램에서 Microsoft 365의 SharePoint로 요청을 보낼 수 있습니다.

예를 들어 솔루션에서 사용하려는 온-프레미스 검색 센터 사이트가 Windows 통합 인증과 NTLM을 사용하도록 구성되어 있는지 확인해야 합니다. 그렇지 않은 경우 Windows 인증과 NTLM을 사용하거나 이러한 요구를 충족하는 웹 응용 프로그램의 검색 센터 사이트를 사용하도록 웹 응용 프로그램을 다시 구성해야 합니다. 또한 Microsoft 365의 SharePoint에서 검색 결과가 반환될 것으로 예상하는 사용자가 페더레이션된 사용자인지 확인해야 합니다.

웹 응용 프로그램이 요구 사항을 충족하는지 확인하려면

이 절차를 수행하는 사용자 계정이 팜 관리자 SharePoint 그룹의 구성원인지 확인합니다.

중앙 관리에서 응용 프로그램 관리, 웹 응용 프로그램 관리를 차례로 선택합니다.

이름 열에서 확인할 웹 응용 프로그램을 선택하고 리본에서 인증 공급자를 선택합니다.

인증 공급자 대화 상자의 영역 열에서 검색 센터 사이트와 연결된 영역을 선택합니다.

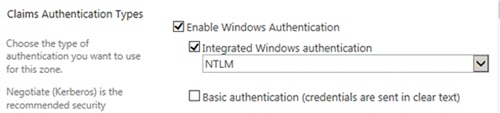

인증 편집 대화 상자에서 다음 그림과 같이 Windows 통합 인증과 NTLM이 선택되어 있는지 확인합니다.

OAuth over HTTP 구성(필요한 경우)

기본적으로 SharePoint Server의 OAuth에는 HTTPS 가 필요합니다. SSL 대신 HTTP 를 사용하도록 기본 웹 응용 프로그램을 구성한 경우 SharePoint Server 팜의 모든 웹 서버에서 HTTP 에 대해 OAuth를 사용하도록 설정해야 합니다.

참고

SSL을 사용하도록 기본 웹 응용 프로그램을 구성한 경우에는 이 단계가 필요 없습니다.

OAuth over HTTP를 사용하도록 설정하려면 SharePoint Server 팜에 있는 각 웹 서버의 SharePoint 2016 관리 셸 명령 프롬프트에서 팜 관리자로 다음 명령을 실행합니다.

$serviceConfig = Get-SPSecurityTokenServiceConfig

$serviceConfig.AllowOAuthOverHttp = $true

$serviceConfig.Update()

테스트를 위해 OAuth over HTTP를 사용하도록 설정했지만 SSL을 사용하도록 환경을 다시 구성하려면 SharePoint Server 팜에 있는 각 웹 서버의 SharePoint 2016 관리 셸 명령 프롬프트에서 팜 관리자로 다음 명령을 실행하여 OAuth over HTTP를 사용하지 않도록 설정하면 됩니다.

$serviceConfig = Get-SPSecurityTokenServiceConfig

$serviceConfig.AllowOAuthOverHttp = $false

$serviceConfig.Update()

Microsoft 365에서 온-프레미스 SharePoint Server 및 SharePoint 간에 서버 간 인증 구성

이 섹션에서는 다음 중에서 서버 간 인증을 설정하는 데 도움이 됩니다.

SharePoint Server

Microsoft 365의 SharePoint

Microsoft Entra ID

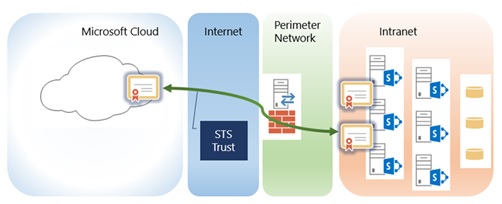

하이브리드 환경에 대한 서버 간 인증을 설정할 때 Microsoft Entra ID를 신뢰할 수 있는 토큰 서명 서비스로 사용하는 온-프레미스 SharePoint 팜과 Microsoft 365테넌트에서 SharePoint 간에 트러스트 관계를 만듭니다. 이 프로세스는 필요한 PowerShell 모듈 및 스냅인을 추가하여 온-프레미스 SharePoint 웹 서버의 단일 PowerShell 창에서 발생할 수 있습니다.

팁

작업 단계, 실행하는 PowerShell cmdlet 및 발생할 수 있는 오류를 기록해두려고 할 수 있습니다. 완료되면 창을 닫기 전에 PowerShell 버퍼의 전체 내용을 캡처해야 합니다. 이렇게 하면 수행한 단계가 기록되므로 문제를 해결하거나 다른 사용자에게 프로세스를 설명해야 할 때 도움이 됩니다. 또한 설정이 단계별로 진행될 때 메모리를 새로 고치는 데도 유용합니다.

이 섹션에서 완료해야 하는 절차에 대한 자세한 설명은 다음과 같습니다.

SharePoint Server 팜의 웹 서버에 온라인 서비스 관리 도구를 설치합니다.

서버 간 인증을 구성합니다.

이후 단계에서 사용할 변수를 설정합니다.

기본 제공 SharePoint Server STS 인증서를 Microsoft 365의 SharePoint에 업로드합니다.

SPN(서비스 사용자 이름)을 Azure에 추가합니다.

Microsoft 365의 SharePoint 응용 프로그램 계정 개체 ID를 온-프레미스 SharePoint Server에 등록합니다.

온-프레미스 SharePoint Server 팜과 Microsoft 365의 SharePoint 간에 공통 인증 영역을 구성합니다.

온-프레미스에서 Microsoft Entra 애플리케이션 프록시를 구성합니다.

온라인 서비스 관리 도구 설치 및 Windows PowerShell 창 구성

계속하려면 온-프레미스 SharePoint Server 웹 서버에 다음 도구를 설치해야 합니다.

Microsoft Graph PowerShell

Microsoft 365 관리 셸의 SharePoint

SharePoint Server가 설치되지 않은 서버보다 웹 서버에서 Microsoft.SharePoint.PowerShell 스냅인을 로드하는 것이 더 쉽기 때문에 SharePoint 팜의 웹 서버에서 가장 쉽게 수행할 수 있습니다.

SharePoint Server, Microsoft 365의 SharePoint 및 Microsoft Entra ID에 대한 인증에는 다른 사용자 계정이 필요합니다. 사용할 계정을 확인하는 방법에 대한 내용은 하이브리드 구성 및 테스트에 필요한 계정을 참조하세요.

참고

이 섹션의 단계를 더 쉽게 완료할 수 있도록 SharePoint Server 웹 서버에서 PowerShell 명령 프롬프트 창을 열고 SharePoint Server, Microsoft 365의 SharePoint 및 Microsoft Entra ID에 연결할 수 있는 모듈 및 스냅인을 추가합니다. (이 문서 뒷부분에 이 작업을 수행하는 자세한 단계가 설명되어 있습니다.) 이 문서의 나머지 PowerShell 단계에서 사용해야 하므로 이 창은 열어둡니다.

온라인 서비스 관리 도구를 설치하고 PowerShell 창을 구성하려면

Microsoft 365 관리 셸에 SharePoint 설치합니다.

Microsoft 365 관리 쉘의 SharePoint (64비트 버전)

자세한 내용은 Microsoft 365의 SharePoint 관리 셸 소개를 참조하세요.

PowerShell 창을 엽니다.

버퍼가 가득 차지 않게 하고 명령 기록을 유지하려면 PowerShell 창의 버퍼 크기를 늘립니다.

PowerShell 창의 왼쪽 위 모서리를 선택한 다음 속성을 선택합니다.

PowerShell 속성 창에서 레이아웃 탭을 선택합니다.

화면 버퍼 크기에서 높이 필드를 9999로 설정하고 확인을 선택합니다.

이 단계를 수행하면 다운로드했던 모듈이 PowerShell 세션에서 사용할 수 있게 로드됩니다. 다음 명령을 PowerShell 세션으로 복사하고 Enter 키를 누릅니다.

Add-PSSnapin Microsoft.SharePoint.PowerShell Import-Module Microsoft.PowerShell.Utility Import-Module Microsoft.Graph이후에 구성 단계를 다시 실행해야 할 경우 이러한 명령을 다시 실행하여 PowerShell 창에서 필요한 모듈 및 스냅인을 로드해야 합니다.

PowerShell 명령 프롬프트에서 다음 명령을 입력하여 Microsoft 365의 SharePoint에 로그인합니다.

Connect-MgGraph -Scopes "Group.ReadWrite.All","RoleManagement.ReadWrite.Directory","Organization.ReadWrite.All"로그인하라는 메시지가 표시됩니다. Microsoft 365 전역 관리자 계정을 사용하여 로그인해야 합니다. Microsoft Graph에 연결하는 다른 방법을 탐색할 수 있습니다.

이 문서의 모든 단계를 완료할 때까지 PowerShell 창을 열어둡니다. 다음 섹션의 여러 절차에서 필요합니다.

S2S(서버 간) 인증 구성

Microsoft 365에서 Microsoft Entra ID 및 SharePoint를 원격으로 관리할 수 있는 도구를 설치했으므로 서버-서버 인증을 설정할 준비가 되었습니다.

만들 변수에 대한 정보

이 섹션에서는 다음 절차에서 설정할 변수에 대해 설명합니다. 이러한 변수에는 나머지 여러 구성 단계에서 사용되는 중요한 정보가 포함되어 있습니다.

| 변수 | 설명 |

|---|---|

| $spcn | 공용 도메인의 루트 도메인 이름입니다. 이 값은 URL 형식이 되어서는 안 됩니다. 프로토콜 없이도메인 이름만 사용해야 합니다. adventureworks.com을 예로 들 수 있습니다. |

| $spsite | 온-프레미스 기본 웹 응용 프로그램의 내부 URL입니다(예: http://sharepoint 또는 https://sharepoint.adventureworks.com ). 이 값은 적절한 프로토콜( http: 또는 https:// )을 사용하는 전체 URL입니다. 하이브리드 기능에 사용하는 웹 애플리케이션의 내부 URL입니다. 예: http://sharepoint 또는 https://sharepoint.adventureworks.com |

| $site | 온-프레미스 웹 응용 프로그램의 개체입니다. 이 변수를 채우는 명령은 $spsite 변수에 지정한 사이트의 개체를 가져옵니다. 이 변수는 자동으로 채워집니다. |

| $spoappid | Microsoft 365의 SharePoint 애플리케이션 주체 ID는 항상 000000003-0000-0ff1-ce00-00000000000000입니다. 이 일반 값은 Microsoft 365 조직의 Microsoft 365 개체에서 SharePoint를 식별합니다. |

| $spocontextID | Microsoft 365 테넌트에서 SharePoint의 컨텍스트 ID(ObjectID)입니다. 이 값은 Microsoft 365 테넌트에서 SharePoint를 식별하는 고유한 GUID입니다. 이 값은 변수 설정 명령을 실행할 때 자동으로 검색됩니다. |

| $metadataEndpoint | Microsoft Entra ID 프록시에서 Microsoft Entra 테넌시에 연결하는 데 사용하는 URL입니다. 이 변수에 대한 값은 입력할 필요가 없습니다. |

1단계. 변수 설정

설정해야 하는 변수를 확인했으므로 이제 다음 지침에 따라 변수를 설정합니다. 가장 일반적으로 사용되는 변수를 미리 채우면 나머지 단계를 더 빠르게 진행하는 데 도움이 됩니다. 이러한 변수는 PowerShell 세션을 진행하는 동안 채워진 상태가 됩니다. 꺾쇠 괄호(<>)가 표시될 때마다 정확한 정보를 제공하고 명령을 실행하기 전에 항상 꺾쇠 괄호를 제거해야 합니다. 꺾쇠 괄호 외부 의 코드를 변경하지 마세요.

참고

이러한 구성 단계를 나중에 다시 수행해야 하는 경우에는 이 단계의 다음 PowerShell 명령을 실행하여 중요한 변수를 다시 채워야 합니다.

다음 변수 선언을 복사한 후 메모장과 같은 텍스트 편집기에 붙여 넣습니다. 조직에 관련된 입력 변수를 설정합니다. 온라인 서비스 관리 도구를 사용하여 구성한 PowerShell 명령 프롬프트에서 다음 명령을 실행합니다.

$spcn="*.<public_root_domain_name>.com"

$spsite=Get-Spsite <principal_web_application_URL>

$site=Get-Spsite $spsite

$spoappid="00000003-0000-0ff1-ce00-000000000000"

$spocontextID = (Get-MgOrganization).Id

$metadataEndpoint = "https://accounts.accesscontrol.windows.net/" + $spocontextID + "/metadata/json/1"

이러한 변수를 채운 후에 PowerShell 창에 변수 이름을 입력하기면 하면 해당 값을 볼 수 있습니다. 예를 들어 를 입력하면 $metadataEndpoint 다음과 유사한 값이 반환됩니다.

https://accounts.accesscontrol.windows.net/00fceb75-246c-4ac4-a0ad-7124xxxxxxxx/metadata/json/1

2단계. Microsoft 365의 SharePoint에 STS 인증서 업로드

이 단계에서 SharePoint Server 팜에 대한 STS 인증서를 Microsoft 365 테넌트의 SharePoint에 업로드하여 SharePoint Server 및 Microsoft 365의 SharePoint에서 서로의 서비스 응용 프로그램에 연결하고 사용할 수 있도록 합니다.

이 단계의 명령은 Microsoft 365 조직의 Microsoft 365 보안 주체 개체 에 온-프레미스 STS 인증서(공개 키만 해당)를 추가합니다.

PowerShell 명령 프롬프트에서 다음 명령을 입력합니다.

$Cert = (Get-SPSecurityTokenServiceConfig).LocalLoginProvider.SigningCertificate

$principal = Get-MgServicePrincipal -Filter "AppId eq '$spoappid’” -Property "Id,DisplayName,KeyCredentials,AppId"

$existingCerts = $principal.KeyCredentials

$keyCredentials = @(@{ Type = "AsymmetricX509Cert"; Usage = "Verify"; Key = $Cert.RawData; KeyId = New-Guid; StartDateTime = $Cert.NotBefore; EndDateTime = $Cert.NotAfter; })

$noUpdate = $false

foreach($existingCert in $existingCerts) {

if ([string]$existingCert.Key -eq [string]$Cert.RawData) {

$noUpdate = $true

break

}

else {

$existingCert.Key = $null

$keyCredentials += $existingCert

}

}

if (-Not $noUpdate) {

Update-MgServicePrincipal -ServicePrincipalId $principal.Id -KeyCredentials $keyCredentials

}

3단계: Microsoft Entra ID에 공용 도메인 이름에 대한 SPN 추가

이 단계에서는 Microsoft Entra 테넌트에서 SPN(서비스 사용자 이름)을 추가합니다. Microsoft 365의 SharePoint 보안 주체 개체와 회사의 공용 DNS 네임스페이스는 SPN을 형성합니다.

Active Directory의 SPN 함수와 마찬가지로 이 SPN을 만들면 Microsoft 365에서 SharePoint Server와 SharePoint 간의 상호 인증을 지원하는 데 사용되는 개체가 Microsoft Entra ID에 등록됩니다. SPN의 기본 구문은 다음과 같습니다.

<서비스 유형>/<인스턴스 이름>

여기서,

<서비스 유형> 은 Microsoft 365 테넌트에서 모든 SharePoint에 대해 동일한 Microsoft 365 보안 주체 개체입니다.

<instance name>은 보안 채널 SSL 인증서가 SAN 인증서라고 해도 항상 와일드카드로 표현되는 회사 공용 DNS 도메인 네임스페이스의 URL입니다.

예를 들면 다음과 같습니다.

00000003-0000-0ff1-ce00-000000000000/*.<public domain name>.com

인증서의 일반 이름이 sharepoint.adventureworks.com 경우 SPN 구문은 다음과 같습니다.

00000003-0000-0ff1-ce00-000000000000/*.adventureworks.com

와일드카드 값을 사용하면 Microsoft 365의 SharePoint에서 해당 도메인의 모든 호스트 와의 연결 유효성을 검사할 수 있습니다. 이는 나중에 외부 끝점(토폴로지에 포함된 경우) 또는 SharePoint Server 웹 응용 프로그램의 호스트 이름을 변경해야 하는 경우에 유용합니다.

Microsoft Entra ID에 SPN을 추가하려면 Microsoft Graph PowerShell 명령 프롬프트에 다음 명령을 입력합니다.

$msp = Get-MgServicePrincipal -Filter "AppId eq '$spoappid'"

$params =@{

"servicePrincipalNames"="$spoappid/$spcn"

}

Update-MgServicePrincipal -ServicePrincipalId $msp.Id -BodyParameter $params

SPN이 설정되었는지 확인하려면 Microsoft Graph PowerShell 명령 프롬프트에 다음 명령을 입력합니다.

$msp = Get-MgServicePrincipal -Filter "AppId eq '$spoappid'"

$spns = $msp.ServicePrincipalNames

$spns

Microsoft 365 조직에 있는 Microsoft 365의 SharePoint용 SPN의 현재 목록이 표시되며 SPN 중 하나에는 Microsoft 365의 SharePoint 응용 프로그램 주체 ID에 SharePoint로 시작하는 공용 루트 도메인 이름을 포함해야 합니다. 이 등록은 와일드 카드 등록이며 다음 예와 유사합니다.

00000003-0000-0ff1-ce00-000000000000/*.<public domain name>.com

공용 루트 도메인 이름을 포함하는 목록에 이 SPN만 표시되어야 합니다.

4단계: SharePoint Server로 Microsoft 365 응용 프로그램 주체 개체 ID를 SharePoint에 등록

이 단계에서는 Microsoft 365 응용 프로그램 관리 서비스의 온-프레미스 SharePoint에 Microsoft 365 응용 프로그램 주체 개체 ID를 등록함으로써 SharePoint Server가 OAuth를 사용하여 Microsoft 365의 SharePoint에 인증할 수 있습니다.

PowerShell 명령 프롬프트에서 다음 명령을 입력합니다.

$spoappprincipalID = (Get-MgServicePrincipal -Filter "AppId eq '$spoappid'").Id

$sponameidentifier = "$spoappprincipalID@$spocontextID"

$appPrincipal = Register-SPAppPrincipal -site $site.rootweb -nameIdentifier $sponameidentifier -displayName "SharePoint"

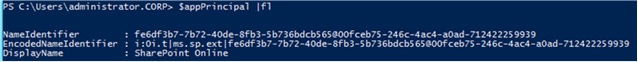

이 단계의 유효성을 검사하려면 PowerShell 명령 프롬프트에서 $appPrincipal 변수를 입력합니다.

$appPrincipal | fl

결과로 등록된 응용 프로그램 계정에 대한 설명과 이름 SharePoint Online이 출력될 것으로 예상할 수 있으며 형식은 다음과 같습니다.

5단계: Microsoft 365 인증 영역에서 SharePoint 설정

이 단계에서는 SharePoint Server 팜의 인증 영역을 조직의 Microsoft 365 조직으로 설정합니다.

PowerShell 명령 프롬프트에서 다음 명령을 입력합니다.

Set-SPAuthenticationRealm -realm $spocontextID

이 단계의 유효성을 검사하려면 PowerShell 명령 프롬프트에서 다음 명령을 입력합니다.

$spocontextID

Get-SPAuthenticationRealm

이러한 각 명령의 출력은 Microsoft 365 테넌트에서 SharePoint 컨텍스트 ID를 나타내는 GUID 입니다. 이러한 GUID는 동일해야 합니다.

중요

팜 인증 영역 값을 지정하는 팜 설정 스크립트를 구성한 경우 다시 실행하기 전에 설정 스크립트를 이 새 값으로 업데이트해야 합니다. > 팜 설정 스크립트의 영역 값 요구 사항에 대한 자세한 내용은 SharePoint Server에서 서버-서버 인증 계획을 참조하세요. 이제 하이브리드 구성에 참여하도록 이 SharePoint 팜을 구성했기 때문에 SharePoint 팜 인증 영역 값이 테넌트 컨텍스트 식별자와 항상 일치해야 합니다. 이 값을 변경하면 팜이 하이브리드 기능에 더 이상 참여하지 않습니다.

6단계: Microsoft Entra ID에 대한 온-프레미스 프록시 구성

이 단계에서는 SharePoint Server 팜에서 Microsoft Entra ID 프록시 서비스를 만듭니다. 이렇게 하면 Microsoft Entra ID를 SharePoint Server가 Microsoft 365의 SharePoint에서 클레임 토큰에 서명하고 인증하는 데 사용하는 신뢰할 수 있는 토큰 발급자로 사용할 수 있습니다.

PowerShell 명령 프롬프트에서 다음 명령을 입력합니다.

New-SPAzureAccessControlServiceApplicationProxy -Name "ACS" -MetadataServiceEndpointUri $metadataEndpoint -DefaultProxyGroup

New-SPTrustedSecurityTokenIssuer -MetadataEndpoint $metadataEndpoint -IsTrustBroker:$true -Name "ACS"

New-SPAzureAccessControlServiceApplicationProxy 명령 유효성을 검사하려면

SharePoint 2016 중앙 관리 웹 사이트로 이동한 후 보안>일반 보안>트러스트 관리를 차례로 선택합니다.

이름이 ACS로 시작하는지 항목이 있는지 확인하고 신뢰할 수 있는 서비스 소비자를 입력합니다.

이 단계의 유효성을 검사하려면 PowerShell 명령 프롬프트에서 다음 명령을 입력합니다.

Get-SPTrustedSecurityTokenIssuerRegisteredIssuerName 속성 값이 다음과 같은 팜의 신뢰할 수 있는 토큰 발급자에 대한 설명이 출력되어야 합니다.

00000001-0000-0000-c000-000000000000@<context ID>여기서,

- <컨텍스트 ID> 는 microsoft 365 테넌트에서 SharePoint의 컨텍스트 ID로, $spocontextID 변수의 값입니다.

7단계: 하이브리드 페더레이션 검색 업데이트

2021년 10월부터 새 Microsoft 365 검색 엔진을 사용하여 작업하고 인증할 기존 SharePoint 하이브리드 구성을 조정하려면 추가 단계가 필요합니다.

스크립트는 SharePoint 온-프레미스가 설치된 서버(2013, 2016 또는 2019)에서 실행되어야 합니다. 스크립트는 실행되는 서버에 필요한 모듈 종속성(MSOnline, AzureAD)을 설치하려고 시도합니다.

구성 스크립트를 다운로드합니다.

스크립트가 다운로드된 디렉터리에서 다음 명령을 사용하여 SharePoint 온-프레미스 팜 관리자 계정을 사용하여 스크립트를 실행합니다.

Update-FederatedHybridSearchForM365.ps1 -HybridWebApp YourHybridWebApplication -Force매개 변수 값에 대한 자세한 내용은 다음 명령을 실행합니다.

Get-Help .\Update-FederatedHybridSearchForM365.ps1메시지가 표시되면 Microsoft 365 전역 관리자 계정을 사용하여 로그인합니다.

스크립트 실행이 완료되기를 기다립니다. 문제가 있는 경우 Microsoft 지원에 문의하세요.

스크립트를 실행한 후에는 이 변경 내용이 구현될 때 사용자에게 변경 내용이 표시되지 않습니다.

8단계(SharePoint Server 2013에만 필요): 새 앱 주체 QueryAsUserIgnoreAppPrincipal 권한 부여

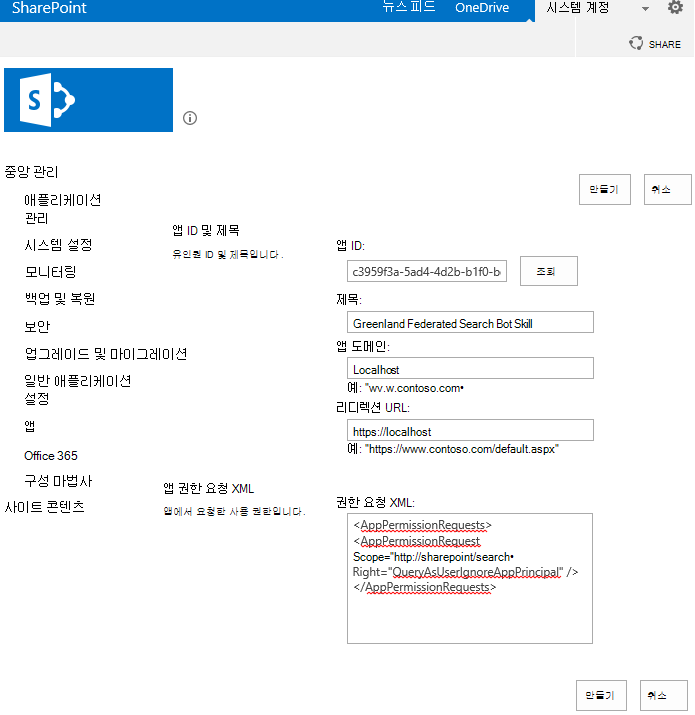

SharePoint Server 2013에는 모든 페더레이션된 쿼리에 숨겨진 제약 조건이 필요합니다. 역방향 프록시는 예상대로 내부 온-프레미스 검색 사이트가 아닌 역방향 프록시 사이트 자체에 인덱싱된 문서를 반환합니다. 이를 방지하려면 SharePoint Server 2013 관리 사이트에서 다음 단계를 실행해야 합니다.

으로

<CentralAdminURL>/_layouts/appinv.aspx이동하여 c3959f3a-5ad4-4d2b-b1f0-bc70f9a5d0a1을 검색합니다. 여기서 그린란드 페더레이션 검색 봇 기술을 찾을 수 있습니다.앱 도메인 필드에 항목이 있는 경우 그대로 두고 비어 있으면 localhost를 사용합니다.

리디렉션 URL에서 를 사용합니다. https://localhost.

권한 요청 XML 필드에 다음 XML 발췌를 붙여넣습니다.

<AppPermissionRequests> <AppPermissionRequest Scope="http://sharepoint/search" Right="QueryAsUserIgnoreAppPrincipal" /> </AppPermissionRequests>구성 페이지는 다음 스크린샷과 유사하게 표시됩니다. 마지막으로 만들기를 선택합니다.

유효성 검사 및 다음 단계

이 항목의 작업과 유효성 검사 단계를 마쳤으면 SSO 및 디렉터리 동기화 설정을 확인해야 합니다.

진행한 작업 단계에 대한 기록이 보유하기 위해 PowerShell 버퍼의 전체 내용을 파일에 캡처해야 합니다. 이 파일은 문제 해결이나 기타 이유로 구성 기록을 참조해야 할 경우에 중요합니다. 뿐만 아니라 구성이 여러 일에 걸쳐 진행되거나 여러 사람이 구성 작업에 관여하는 경우에 여러분이 작업했던 지점을 확인하는 데도 도움이 됩니다.

이 문서의 구성 작업을 완료하고 유효성을 검사한 후 구성 로드맵을 계속 진행합니다.