자습서: 대규모 Microsoft Purview MSI에 대한 데이터 원본에 대한 액세스 구성

데이터 원본을 검사하려면 Microsoft Purview에서 데이터 원본에 액세스해야 합니다. 이 자습서는 Azure 구독 소유자 및 Microsoft Purview 데이터 원본 관리자를 위한 것입니다. Azure 데이터 원본에서 필요한 액세스를 식별하고 Microsoft Purview에 필요한 인증 및 네트워크 규칙을 설정하는 데 도움이 됩니다.

이 자습서 시리즈의 2부에서는 다음을 수행합니다.

- 데이터 원본을 찾고 데이터 원본 구독 목록을 준비합니다.

- 스크립트를 실행하여 Azure의 데이터 원본에서 누락된 RBAC(역할 기반 액세스 제어) 또는 필요한 네트워크 구성을 구성합니다.

- 출력 보고서를 검토합니다.

필수 구성 요소

- 데이터 원본이 있는 Azure 구독. Azure 구독이 없는 경우 시작하기 전에 체험 계정을 만듭니 다.

- Microsoft Purview 계정.

- Azure SQL Database, Azure Synapse Analytics 또는 Azure SQL Managed Instance 같은 데이터 원본이 있는 각 구독의 Azure Key Vault 리소스입니다.

- Microsoft Purview MSI 구성 스크립트입니다.

참고

Microsoft Purview MSI 구성 스크립트는 Windows에서만 사용할 수 있습니다. 이 스크립트는 현재 MSI(Microsoft Purview 관리 ID)에 대해 지원됩니다.

중요

프로덕션 환경에 배포하기 전에 스크립트가 Azure 환경에서 수행하는 모든 변경 내용을 테스트하고 확인하는 것이 좋습니다.

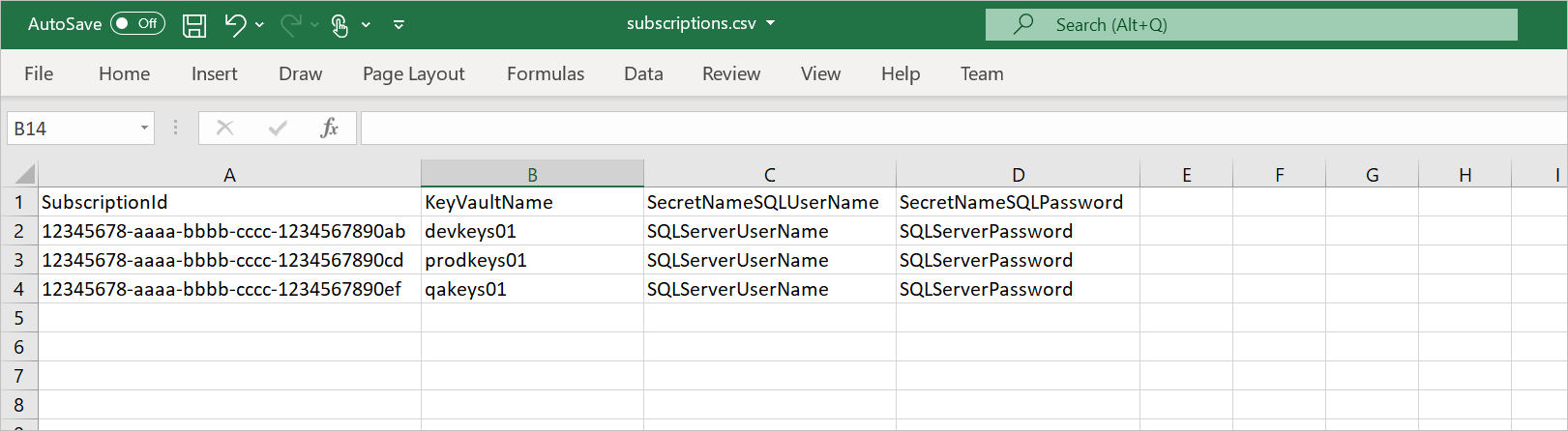

데이터 원본에 대한 Azure 구독 목록 준비

스크립트를 실행하기 전에 4개의 열이 있는 .csv 파일(예: "C:\temp\Subscriptions.csv)을 만듭니다.

| 열 이름 | 설명 | 예제 |

|---|---|---|

SubscriptionId |

데이터 원본에 대한 Azure 구독 ID입니다. | 12345678-aaaa-bbbb-cccc-1234567890ab |

KeyVaultName |

데이터 원본 구독에 배포된 기존 키 자격 증명 모음의 이름입니다. | ContosoDevKeyVault |

SecretNameSQLUserName |

Azure Synapse, Azure SQL Database 또는 Azure SQL Managed Instance 로그인할 수 있는 Microsoft Entra 사용자 이름이 포함된 기존 Azure Key Vault 비밀의 이름Microsoft Entra 인증. | ContosoDevSQLAdmin |

SecretNameSQLPassword |

Microsoft Entra 사용하여 Azure Synapse, Azure SQL Database 또는 Azure SQL Managed Instance 로그인할 수 있는 Microsoft Entra 사용자 암호를 포함하는 기존 Azure Key Vault 비밀의 이름입니다Microsoft Entra 인증. | ContosoDevSQLPassword |

샘플 .csv 파일:

참고

필요한 경우 코드에서 파일 이름과 경로를 업데이트할 수 있습니다.

스크립트를 실행하고 필요한 PowerShell 모듈 설치

다음 단계에 따라 Windows 컴퓨터에서 스크립트를 실행합니다.

선택한 위치에 Microsoft Purview MSI 구성 스크립트를 다운로드합니다.

컴퓨터의 Windows 작업 표시줄의 검색 상자에 PowerShell 을 입력합니다. 검색 목록에서 Windows PowerShell 길게 누르거나 마우스 오른쪽 단추로 클릭한 다음 관리자 권한으로 실행을 선택합니다.

PowerShell 창에서 다음 명령을 입력합니다. (를 추출된 스크립트 파일의 폴더 경로로 바꿉니다

<path-to-script>.)dir -Path <path-to-script> | Unblock-File다음 명령을 입력하여 Azure cmdlet을 설치합니다.

Install-Module -Name Az -AllowClobber -Scope CurrentUser계속하려면 NuGet 공급자가 필요하다는 메시지가 표시되면 Y를 입력한 다음 Enter 키를 선택합니다.

신뢰할 수 없는 리포지토리라는 메시지가 표시되면 A를 입력한 다음 Enter 키를 선택합니다.

이전 단계를 반복하여 및

AzureAD모듈을Az.Synapse설치합니다.

PowerShell에서 필요한 모듈을 설치하는 데 최대 1분이 걸릴 수 있습니다.

스크립트를 실행하는 데 필요한 다른 데이터 수집

PowerShell 스크립트를 실행하여 데이터 원본 구독의 준비 상태를 확인하기 전에 스크립트에서 사용할 다음 인수의 값을 가져옵니다.

AzureDataType: 데이터 원본 형식으로 다음 옵션 중 하나를 선택하여 구독 전체에서 데이터 형식에 대한 준비 상태를 검사.BlobStorageAzureSQLMIAzureSQLDBADLSGen2ADLSGen1SynapseAll

PurviewAccount: 기존 Microsoft Purview 계정 리소스 이름입니다.PurviewSub: Microsoft Purview 계정이 배포된 구독 ID입니다.

사용 권한 확인

사용자에게 다음과 같은 역할 및 권한이 있는지 확인합니다.

최소한 Azure 환경에서 스크립트를 실행하려면 다음 권한이 필요합니다.

| 역할 | 범위 | 왜 필요한가요? |

|---|---|---|

| 전역 읽기 권한자 | Microsoft Entra 테넌트 | Azure SQL 관리 사용자 그룹 멤버 자격 및 Microsoft Purview MSI를 읽으려면 |

| 애플리케이션 관리자 | Microsoft Entra 테넌트 | Azure SQL 관리되는 인스턴스에 디렉터리 읽기 권한자 역할을 할당하려면 |

| 참가자 | Microsoft Purview 계정이 만들어지는 구독 또는 리소스 그룹 | Microsoft Purview 계정 리소스를 읽고 Key Vault 리소스 및 비밀을 만들려면 |

| 소유자 또는 사용자 액세스 관리자 | Azure 데이터 원본이 있는 관리 그룹 또는 구독 | RBAC를 할당하려면 |

| 참가자 | Azure 데이터 원본이 있는 관리 그룹 또는 구독 | 네트워크 구성을 설정하려면 |

| SQL 관리(Microsoft Entra 인증) | Azure SQL 서버 인스턴스 또는 Azure SQL 관리되는 인스턴스 | Microsoft Purview에 db_datareader 역할을 할당하려면 |

| Azure Key Vault에 대한 액세스 | Azure SQL Database, Azure SQL Managed Instance 또는 Azure Synapse 인증에 대한 Key Vault 비밀 가져오기/나열 액세스 |

클라이언트 쪽 준비 스크립트 실행

다음 단계를 완료하여 스크립트를 실행합니다.

다음 명령을 사용하여 스크립트의 폴더로 이동합니다. 을 추출된 파일의 폴더 경로로 바꿉 있습니다

<path-to-script>.cd <path-to-script>다음 명령을 실행하여 로컬 컴퓨터에 대한 실행 정책을 설정합니다. 실행 정책을 변경하라는 메시지가 표시되면 A for Yes to All을 입력합니다.

Set-ExecutionPolicy -ExecutionPolicy Unrestricted다음 매개 변수를 사용하여 스크립트를 실행합니다.

DataType,PurviewName및SubscriptionID자리 표시자를 대체합니다..\purview-msi-configuration.ps1 -AzureDataType <DataType> -PurviewAccount <PurviewName> -PurviewSub <SubscriptionID>명령을 실행하면 Azure에 로그인하고 Microsoft Entra 자격 증명을 사용하여 Microsoft Entra ID 묻는 팝업 창이 두 번 나타날 수 있습니다.

환경의 Azure 구독 및 리소스 수에 따라 보고서를 만드는 데 몇 분 정도 걸릴 수 있습니다.

키 자격 증명 모음의 자격 증명이 일치하지 않으면 Azure SQL Server 인스턴스에 로그인하라는 메시지가 표시될 수 있습니다. 자격 증명을 제공하거나 Enter 키를 선택하여 특정 서버를 건너뛸 수 있습니다.

프로세스가 완료되면 출력 보고서를 보고 변경 내용을 검토합니다.

추가 정보

스크립트에서 지원되는 데이터 원본은 무엇인가요?

현재 스크립트에서 지원되는 데이터 원본은 다음과 같습니다.

- Azure Blob Storage(BlobStorage)

- Azure Data Lake Storage Gen2(ADLSGen2)

- Azure Data Lake Storage Gen1(ADLSGen1)

- Azure SQL Database(AzureSQLDB)

- Azure SQL Managed Instance(AzureSQLMI)

- Azure Synapse(Synapse) 전용 풀

스크립트를 실행할 때 이러한 데이터 원본의 전부 또는 일부를 입력 매개 변수로 선택할 수 있습니다.

스크립트에 포함된 구성은 무엇인가요?

이 스크립트는 다음 작업을 자동으로 완료하는 데 도움이 될 수 있습니다.

Azure Blob Storage(BlobStorage)

- RBAC. 선택한 scope Microsoft Purview MSI에 Azure RBAC 읽기 권한자 역할을 할당합니다. 할당을 확인합니다.

- RBAC. 선택한 scope 아래의 각 구독에서 Microsoft Purview MSI에 Azure RBAC Storage Blob 데이터 읽기 권한자 역할을 할당합니다. 할당을 확인합니다.

- 네트워킹. 프라이빗 엔드포인트가 스토리지에 대해 생성되고 Blob Storage에 사용하도록 설정되었는지 여부를 보고합니다.

- 서비스 엔드포인트. 프라이빗 엔드포인트가 꺼져 있는 경우 서비스 엔드포인트가 켜져 있는지 검사 신뢰할 수 있는 Microsoft 서비스가 이 스토리지 계정에 액세스하도록 허용을 사용하도록 설정합니다.

Azure Data Lake Storage Gen2(ADLSGen2)

- RBAC. 선택한 scope Microsoft Purview MSI에 Azure RBAC 읽기 권한자 역할을 할당합니다. 할당을 확인합니다.

- RBAC. 선택한 scope 아래의 각 구독에서 Microsoft Purview MSI에 Azure RBAC Storage Blob 데이터 읽기 권한자 역할을 할당합니다. 할당을 확인합니다.

- 네트워킹. 프라이빗 엔드포인트가 스토리지에 대해 생성되고 Blob Storage에 사용하도록 설정되었는지 여부를 보고합니다.

- 서비스 엔드포인트. 프라이빗 엔드포인트가 꺼져 있는 경우 서비스 엔드포인트가 켜져 있는지 검사 신뢰할 수 있는 Microsoft 서비스가 이 스토리지 계정에 액세스하도록 허용을 사용하도록 설정합니다.

Azure Data Lake Storage Gen1(ADLSGen1)

- 네트워킹. 서비스 엔드포인트가 설정되었는지 확인하고 모든 Azure 서비스가 Data Lake Storage 이 Data Lake Storage Gen1 계정에 액세스하도록 허용을 사용하도록 설정합니다.

- 권한을. Microsoft Purview MSI에 읽기/실행 액세스 권한을 할당합니다. 액세스를 확인합니다.

Azure SQL Database(AzureSQLDB)

SQL Server 인스턴스:

- 네트워크. 퍼블릭 엔드포인트 또는 프라이빗 엔드포인트를 사용할 수 있는지 여부를 보고합니다.

- 방화벽. 프라이빗 엔드포인트가 꺼져 있는 경우 방화벽 규칙을 확인하고 Azure 서비스 및 리소스가 이 서버에 액세스하도록 허용을 사용하도록 설정합니다.

- Microsoft Entra 관리. Azure SQL Database에 Microsoft Entra 인증을 사용하도록 설정합니다.

SQL 데이터베이스:

- SQL 역할. Microsoft Purview MSI에 db_datareader 역할을 할당합니다.

Azure SQL Managed Instance(AzureSQLMI)

SQL Managed Instance 서버:

네트워크. 퍼블릭 엔드포인트 또는 프라이빗 엔드포인트가 설정되었는지 확인합니다. 퍼블릭 엔드포인트가 꺼져 있는지 보고합니다.

ProxyOverride. Azure SQL Managed Instance 프록시 또는 리디렉션으로 구성되어 있는지 확인합니다.

네트워킹. 필요한 포트를 통해 SQL Server 인스턴스에 대한 AzureCloud 인바운드 액세스를 허용하도록 NSG 규칙을 업데이트합니다.

- 리디렉션: 1433 및 11000-11999

또는

- 프록시: 3342

이 액세스를 확인합니다.

Microsoft Entra 관리. Azure SQL Managed Instance Microsoft Entra 인증을 사용하도록 설정합니다.

SQL 데이터베이스:

- SQL 역할. Microsoft Purview MSI에 db_datareader 역할을 할당합니다.

Azure Synapse(Synapse) 전용 풀

RBAC. 선택한 scope Microsoft Purview MSI에 Azure RBAC 읽기 권한자 역할을 할당합니다. 할당을 확인합니다.

RBAC. 선택한 scope 아래의 각 구독에서 Microsoft Purview MSI에 Azure RBAC Storage Blob 데이터 읽기 권한자 역할을 할당합니다. 할당을 확인합니다.

SQL Server 인스턴스(전용 풀):

- 네트워크. 퍼블릭 엔드포인트 또는 프라이빗 엔드포인트가 켜지는지 여부를 보고합니다.

- 방화벽. 프라이빗 엔드포인트가 꺼져 있는 경우 방화벽 규칙을 확인하고 Azure 서비스 및 리소스가 이 서버에 액세스하도록 허용을 사용하도록 설정합니다.

- Microsoft Entra 관리. Azure SQL Database에 Microsoft Entra 인증을 사용하도록 설정합니다.

SQL 데이터베이스:

- SQL 역할. Microsoft Purview MSI에 db_datareader 역할을 할당합니다.

다음 단계

이 자습서에서는 다음을 수행하는 방법을 알아보았습니다.

- 필요한 액세스를 식별하고 Azure 데이터 원본에서 Microsoft Purview에 필요한 인증 및 네트워크 규칙을 설정합니다.

다음 자습서로 이동하여 Microsoft Purview에서 여러 원본을 등록하고 검사하는 방법을 알아봅니다.