사이트 및 사이트 간의 VPN 연결 만들기 - Azure CLI

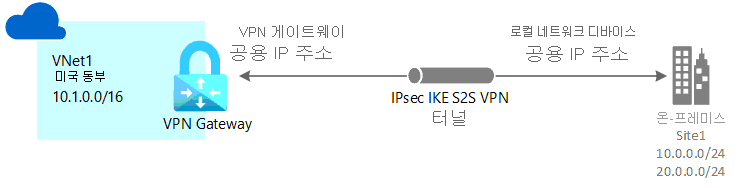

이 문서에서는 Azure CLI를 사용하여 온-프레미스 네트워크에서 VNet(가상 네트워크)으로 S2S(사이트-사이트) VPN Gateway 연결을 만드는 방법을 보여 줍니다.

사이트 간 VPN 게이트웨이 연결은 IPsec/IKE(IKEv1 또는 IKEv2) VPN 터널을 통해 온-프레미스 네트워크를 Azure 가상 네트워크에 연결하는 데 사용됩니다. 이 연결 유형은 할당된 외부 연결 공용 IP 주소를 갖고 있는 온-프레미스에 있는 VPN 디바이스를 필요로 합니다. 이 문서의 단계에서는 공유 키를 사용하여 VPN 게이트웨이와 온-프레미스 VPN 디바이스 간에 연결을 만듭니다. VPN Gateway에 대한 자세한 내용은 VPN Gateway 정보를 참조하세요.

시작하기 전에

구성을 시작하기 전에 환경이 다음 조건을 충족하는지 확인합니다.

작동하는 경로 기반 VPN 게이트웨이가 있는지 확인합니다. VPN 게이트웨이를 만들려면 VPN 게이트웨이 만들기를 참조 하세요.

온-프레미스 네트워크에 있는 IP 주소 범위에 익숙하지 않은 경우 세부 정보를 제공할 수 있는 다른 사람의 도움을 받아야 합니다. 이 구성을 만들 때 Azure가 온-프레미스 위치로 라우팅하는 IP 주소 범위 접두사를 지정해야 합니다. 온-프레미스 네트워크의 어떤 서브넷도 사용자가 연결하려는 가상 네트워크 서브넷과 중첩될 수 없습니다.

VPN 디바이스:

- 호환되는 VPN 디바이스 및 이 디바이스를 구성할 수 있는 사람이 있는지 확인합니다. 호환되는 VPN 디바이스 및 디바이스 구성에 대한 자세한 내용은 VPN 디바이스 정보를 참조하세요.

- VPN 디바이스가 활성-활성 모드 게이트웨이를 지원하는지 확인합니다. 이 문서에서는 고가용성 연결에 권장되는 활성-활성 모드 VPN Gateway를 만듭니다. 활성-활성 모드는 두 게이트웨이 VM 인스턴스가 모두 활성 상태임을 지정합니다. 이 모드에는 각 게이트웨이 VM 인스턴스에 대해 하나씩 두 개의 공용 IP 주소가 필요합니다. VPN 디바이스를 구성하여 각 게이트웨이 VM 인스턴스의 IP 주소에 연결하도록 합니다.

VPN 디바이스가 이 모드를 지원하지 않으면 게이트웨이에 대해 이 모드를 사용하도록 설정하지 마세요. 자세한 내용은 프레미스 간 및 VNet 간 연결을 위한 고가용성 연결 디자인 및 활성-활성 모드 VPN Gateway 정보를 참조하세요.

이 문서에는 Azure CLI 버전 2.0 이상이 필요합니다.

Azure Cloud Shell에서 Bash 환경을 사용합니다. 자세한 내용은 Azure Cloud Shell의 Bash에 대한 빠른 시작을 참조하세요.

CLI 참조 명령을 로컬에서 실행하려면 Azure CLI를 설치합니다. Windows 또는 macOS에서 실행 중인 경우 Docker 컨테이너에서 Azure CLI를 실행하는 것이 좋습니다. 자세한 내용은 Docker 컨테이너에서 Azure CLI를 실행하는 방법을 참조하세요.

로컬 설치를 사용하는 경우 az login 명령을 사용하여 Azure CLI에 로그인합니다. 인증 프로세스를 완료하려면 터미널에 표시되는 단계를 수행합니다. 다른 로그인 옵션은 Azure CLI를 사용하여 로그인을 참조하세요.

메시지가 표시되면 처음 사용할 때 Azure CLI 확장을 설치합니다. 확장에 대한 자세한 내용은 Azure CLI에서 확장 사용을 참조하세요.

az version을 실행하여 설치된 버전과 종속 라이브러리를 찾습니다. 최신 버전으로 업그레이드하려면 az upgrade를 실행합니다.

로컬 네트워크 게이트웨이 만들기

로컬 네트워크 게이트웨이는 일반적으로 온-프레미스 위치를 가리킵니다. Azure가 참조할 수 있는 사이트 이름을 지정한 다음, 연결을 만들 온-프레미스 VPN 디바이스의 IP 주소를 지정합니다. 또한 VPN Gateway를 통해 VPN 디바이스로 라우팅될 IP 주소 접두사를 지정합니다. 사용자가 지정하는 주소 접두사는 온-프레미스 네트워크에 있는 접두사입니다. 온-프레미스 네트워크가 변경되면 이러한 접두사를 쉽게 업데이트할 수 있습니다.

다음 값을 사용합니다.

- --gateway-ip-address는 온-프레미스 VPN 디바이스의 IP 주소입니다.

- --local-address-prefixes는 온-프레미스 주소 공간입니다.

az network local-gateway create 명령을 사용하여 로컬 네트워크 게이트웨이를 추가합니다. 다음 예제에서는 여러 주소 접두사를 가진 로컬 네트워크 게이트웨이를 보여 줍니다. 사용자 고유의 값으로 대체합니다.

az network local-gateway create --gateway-ip-address [IP address of your on-premises VPN device] --name Site1 --resource-group TestRG1 --local-address-prefixes 10.3.0.0/16 10.0.0.0/24

VPN 디바이스 구성

온-프레미스 네트워크에 대한 사이트 간 연결에는 VPN 디바이스가 필요합니다. 이 단계에서는 VPN 디바이스를 구성합니다. VPN 디바이스를 구성할 때 다음 값이 필요합니다.

공유 키: 이 공유 키는 사이트 간 VPN 연결을 만들 때 지정하는 공유 키와 동일한 공유 키입니다. 예에서는 간단한 공유 키를 사용했습니다. 실제로 사용할 키는 좀 더 복잡하게 생성하는 것이 좋습니다.

가상 네트워크 게이트웨이 인스턴스의 공용 IP 주소: 각 VM 인스턴스의 IP 주소를 가져옵니다. 게이트웨이가 활성-활성 모드인 경우 게이트웨이 VM 인스턴스마다 IP 주소가 있습니다. 각 활성 게이트웨이 VM에 대해 하나씩, 총 두 개의 IP 주소로 디바이스를 구성해야 합니다. 활성-대기 모드 게이트웨이에는 IP 주소가 하나만 있습니다.

가상 네트워크 게이트웨이의 공용 IP 주소를 찾으려면 az network public-ip list 명령을 사용합니다. 읽기 쉽도록 공용 IP 목록을 테이블 형식으로 표시하도록 출력 형식이 지정됩니다. 이 예제에서 VNet1GWpip1은 공용 IP 주소 리소스의 이름입니다.

az network public-ip list --resource-group TestRG1 --output table

사용하고 있는 VPN 디바이스에 따라 VPN 디바이스 구성 스크립트를 다운로드할 수 있습니다. 자세한 내용은 VPN 디바이스 구성 스크립트 다운로드를 참조하세요.

다음 링크는 추가 구성 정보를 제공합니다.

호환되는 VPN 디바이스에 대한 내용은 VPN 디바이스 정보를 참조하세요.

VPN 디바이스를 구성하기 전에 알려진 디바이스 호환성 문제를 확인합니다.

디바이스 구성 설정에 대한 링크는 확인된 VPN 디바이스를 참조하세요. 당사는 최선을 다하여 디바이스 구성 링크를 제공하고 있지만, 최신 구성 정보는 항상 디바이스 제조업체에 문의하는 것이 가장 좋습니다.

목록에는 테스트한 버전이 표시됩니다. VPN 디바이스의 OS 버전이 목록에 없어도 여전히 호환될 수 있습니다. 디바이스 제조업체에 문의하세요.

VPN 디바이스 구성에 대한 기본 정보는 파트너 VPN 디바이스 구성의 개요를 참조하세요.

디바이스 구성 샘플을 편집하는 방법에 대한 정보는 샘플 편집을 참조하세요.

암호화 요구 사항은 암호화 요구 사항 및 Azure VPN Gateway 정보를 참조하세요.

구성을 완료하는 데 필요한 매개 변수에 대한 자세한 내용은 기본 IPsec/IKE 매개 변수를 참조하세요. 정보에는 IKE 버전, DH(Diffie-Hellman) 그룹, 인증 방법, 암호화 및 해시 알고리즘, SA(보안 연결) 수명, PFS( 완전 순방향 비밀성) 및 DPD(데드 피어 감지)가 포함됩니다.

IPsec/IKE 정책 구성 단계는 S2S VPN 및 VNet 간 연결에 대한 사용자 지정 IPsec/IKE 연결 정책 구성을 참조하세요.

여러 정책 기반 VPN 디바이스를 연결하려면 여러 온-프레미스 정책 기반 VPN 디바이스에 VPN 게이트웨이 연결을 참조하세요.

VPN 연결 만들기

가상 네트워크 게이트웨이와 온-프레미스 VPN 디바이스 사이의 사이트 간 VPN 연결을 만듭니다. 활성-활성 모드 게이트웨이를 사용하는 경우(권장) 각 게이트웨이 VM 인스턴스에는 별도의 IP 주소가 있습니다. 고가용성 연결을 올바르게 구성하려면 각 VM 인스턴스와 VPN 디바이스 간에 터널을 설정해야 합니다. 두 터널은 같은 연결의 일부입니다.

az network vpn-connection create 명령을 사용하여 연결을 만듭니다. 공유 키는 VPN 디바이스 구성에 사용한 값과 일치해야 합니다.

az network vpn-connection create --name VNet1toSite1 --resource-group TestRG1 --vnet-gateway1 VNet1GW -l eastus --shared-key abc123 --local-gateway2 Site1

잠시 후, 연결이 설정됩니다.

VPN 연결 확인

az network vpn-connection show 명령을 사용하여 연결이 성공했는지 확인할 수 있습니다. 예제에서 '--name'은 테스트하려는 연결의 이름을 나타냅니다. 연결이 계속 설정 중이면 연결 상태가 '연결 중'으로 표시됩니다. 연결이 설정되면 상태가 '연결됨'으로 변경됩니다. 환경에 대한 값으로 다음 예제를 수정합니다.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

다른 방법을 사용하여 연결을 확인하려면 VPN Gateway 연결 확인을 참조하세요.

일반 작업

이 섹션에는 사이트 간 구성을 작업할 때 도움이 되는 일반적인 명령이 포함되어 있습니다. CLI 네트워킹 명령의 전체 목록은 Azure CLI - 네트워킹을 참조하세요.

로컬 네트워크 게이트웨이를 보려면

로컬 네트워크 게이트웨이 목록을 보려면 az network local-gateway list 명령을 사용합니다.

az network local-gateway list --resource-group TestRG1

로컬 네트워크 게이트웨이 IP 주소 접두사를 수정하려면 - 게이트웨이 연결 없음

IP 주소 접두사를 추가하거나 제거하려는 경우 게이트웨이에 아직 연결이 없으면 az network local-gateway create를 사용하여 접두사를 업데이트할 수 있습니다. 현재 설정을 덮어쓰려면 로컬 네트워크 게이트웨이의 기존 이름을 사용합니다. 다른 이름을 사용하면 기존 게이트웨이를 덮어쓰지 않고 새 로컬 네트워크 게이트웨이를 만들게 됩니다. 이 명령을 사용하여 VPN 디바이스의 게이트웨이 IP 주소도 업데이트할 수 있습니다.

변경할 때마다 변경하려는 접두사뿐 아니라 전체 접두사 목록을 지정해야 합니다. 계속 유지할 접두사만 지정합니다. 이 경우 10.0.0.0/24 및 10.3.0.0/16

az network local-gateway create --gateway-ip-address 23.99.221.164 --name Site2 -g TestRG1 --local-address-prefixes 10.0.0.0/24 10.3.0.0/16

로컬 네트워크 게이트웨이 IP 주소 접두사를 수정하려면 - 기존 게이트웨이 연결

게이트웨이 연결이 있고 IP 주소 접두사를 추가 또는 제거하려는 경우 az network local-gateway update 명령을 사용하여 접두사를 업데이트할 수 있습니다. 이로 인해 VPN 연결에 약간의 가동 중지 시간이 발생합니다.

변경할 때마다 변경하려는 접두사뿐 아니라 전체 접두사 목록을 지정해야 합니다. 이 예제에서는 10.0.0.0/24 및 10.3.0.0/16이 이미 있습니다. 접두사 10.5.0.0/16 및 10.6.0.0/16을 추가하고 업데이트할 때 접두사 4를 모두 지정합니다.

az network local-gateway update --local-address-prefixes 10.0.0.0/24 10.3.0.0/16 10.5.0.0/16 10.6.0.0/16 --name VNet1toSite2 -g TestRG1

로컬 네트워크 게이트웨이의 'gatewayIpAddress'를 수정하려면

VPN 디바이스의 공용 IP 주소를 변경하는 경우 업데이트된 IP 주소로 로컬 네트워크 게이트웨이를 수정해야 합니다. 게이트웨이를 수정할 때는 로컬 네트워크 게이트웨이의 기존 이름을 지정해야 합니다. 다른 이름을 사용하는 경우 기존 게이트웨이 정보를 덮어쓰는 대신 새 로컬 네트워크 게이트웨이를 만듭니다.

게이트웨이 IP 주소를 수정하려면 az network local-gateway update 명령을 사용하여 'Site2' 및 'TestRG1' 값을 사용자 고유의 값으로 바꿉니다.

az network local-gateway update --gateway-ip-address 23.99.222.170 --name Site2 --resource-group TestRG1

출력에서 IP 주소가 올바른지 확인합니다.

"gatewayIpAddress": "23.99.222.170",

공유 키 값을 확인하려면

공유 키 값이 VPN 디바이스 구성에 사용한 값과 동일한지 확인합니다. 그렇지 않은 경우 디바이스의 값을 사용하여 연결을 다시 실행하거나 반환 값으로 디바이스를 업데이트합니다. 값이 일치해야 합니다. 공유 키를 보려면 az network vpn-connection-list 명령을 사용합니다.

az network vpn-connection shared-key show --connection-name VNet1toSite2 --resource-group TestRG1

VPN Gateway 공용 IP 주소 보기

가상 네트워크 게이트웨이의 공용 IP 주소를 찾으려면 az network public-ip list 명령을 사용합니다. 이 예제는 읽기 쉽도록 공용 IP 목록을 테이블 형식으로 표시하도록 출력 형식이 지정됩니다.

az network public-ip list --resource-group TestRG1 --output table

다음 단계

- BGP에 대한 내용은 BGP 개요 및 BGP를 구성하는 방법을 참조하세요.

- 강제 터널링에 대한 내용은 강제 터널링 정보를 참조하세요.

- 고가용성 활성-활성 연결에 대한 자세한 내용은 고가용성 크로스-프레미스 및 VNet 간 연결을 참조 하세요.

- 네트워킹 Azure CLI 명령 목록은 Azure CLI를 참조하세요.

- Azure Resource Manager 템플릿을 사용하여 사이트 및 사이트 간의 VPN 연결을 만드는 방법에 대한 자세한 내용은 사이트 및 사이트 간의 VPN 연결 만들기를 참조하세요.

- Azure Resource Manager 템플릿을 사용하여 VNet-VNet VPN 연결을 만드는 방법에 대한 자세한 내용은 HBase 지역 복제 배포를 참조 하세요.