Microsoft Sentinel 자동화 규칙에 고급 조건 추가

이 문서에서는 보다 효과적인 인시던트 심사를 위해 Microsoft Sentinel의 자동화 규칙에 고급 “Or” 조건을 추가하는 방법을 설명합니다.

자동화 규칙의 조건 섹션에서 조건 그룹의 형태로 “Or” 조건을 추가합니다.

조건 그룹에는 다음 두 가지 수준의 조건이 포함될 수 있습니다.

단순: 각각 연산자

OR로 구분된 두 개 이상의 조건:- A

ORB - A

ORBORC(아래 예제 1B 참조) - 등

- A

복합: 연산자의 한 쪽

OR에 두 개 이상의 조건이 있는 두 개 이상의 조건:- (A

andB)ORC - (A

andB)OR(CandD) - (A

andB)OR(CandDandE) - (A

andB)OR(CandD)OR(EandF) - 등

- (A

이 기능을 사용하면 규칙이 언제 실행될지 결정할 수 있는 뛰어난 성능과 유연성을 제공합니다. 또한 많은 이전 자동화 규칙을 하나의 새 규칙으로 결합할 수 있으므로 효율성을 크게 높일 수 있습니다.

Important

Microsoft Sentinel은 일반적으로 Microsoft Defender 포털에서 Microsoft의 통합 보안 운영 플랫폼 내에서 사용할 수 있습니다. 미리 보기로 Microsoft Sentinel은 Microsoft Defender XDR 또는 E5 라이선스 없이 Defender 포털에서 사용할 수 있습니다. 자세한 내용은 Microsoft Defender 포털의 Microsoft Sentinel을 참조하세요.

조건 그룹 추가

조건 그룹은 자동화 규칙을 만드는 데 훨씬 더 많은 성능과 유연성을 제공하므로 이 작업을 수행하는 방법을 설명하는 가장 좋은 방법은 몇 가지 예를 제시하는 것입니다.

들어오는 인시던트의 심각도를 항상 높음으로 변경하는 규칙을 만들어 보겠습니다. 또한 설정한 조건도 충족한다고 가정합니다.

Azure Portal의 Microsoft Sentinel의 경우 구성>자동화 페이지를 선택합니다. Defender 포털에서 Microsoft Sentinel의 경우 Microsoft Sentinel>구성>자동화를 선택합니다.

자동화 페이지의 맨 위에 있는 단추 모음에서 자동화 > 규칙 만들기를 선택합니다.

자세한 내용은 자동화 규칙을 만들기 위한 일반 지침을 참조하세요.

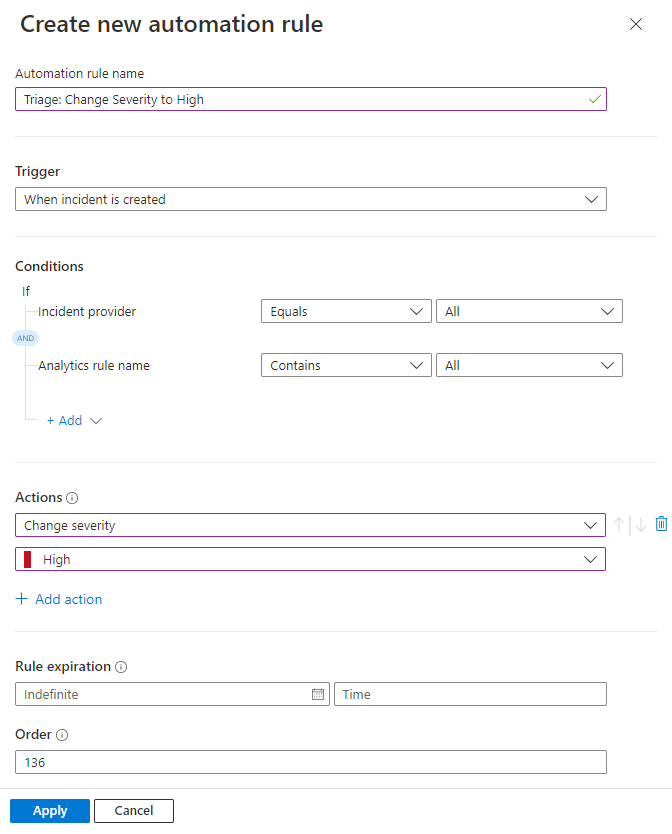

규칙에 “심사: 심각도를 높음으로 변경”이라는 이름을 지정합니다.

인시던트가 생성될 때 트리거를 선택합니다.

조건 아래에 인시던트 공급자 및 웹로그 분석 규칙 이름 조건이 표시되면 그대로 둡니다. 작업 영역이 Microsoft Defender 포털에 온보딩된 경우에는 이러한 조건을 사용할 수 없습니다. 두 경우 모두 이 프로세스 후반에 더 많은 조건을 추가할 것입니다.

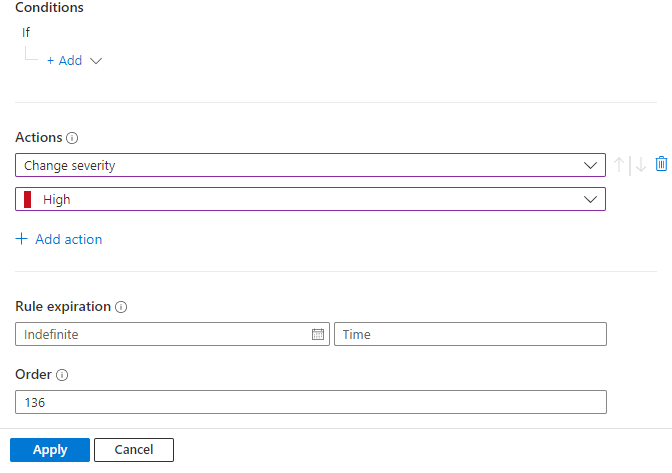

작업 아래의 드롭다운 목록에서 심각도 변경을 선택합니다.

심각도 변경 아래에 표시되는 드롭다운 목록에서 높음을 선택합니다.

예를 들어 다음 탭은 Defender 포털, Azure 또는 Defender 포털 및 그렇지 않은 작업 영역에 온보딩된 작업 영역의 샘플을 보여 줍니다.

예제 1: 단순 조건

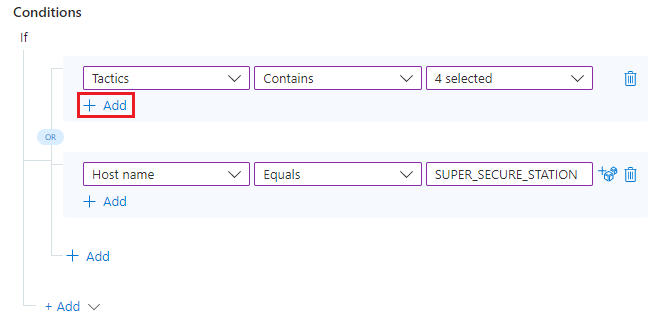

이 첫 번째 예제에서는 간단한 조건 그룹을 만듭니다. 조건 A 또는 조건 B가 true이면 규칙이 실행되고 인시던트의 심각도가 높음으로 설정됩니다.

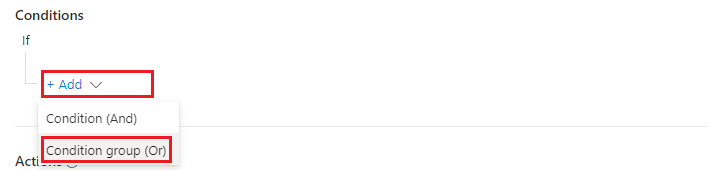

확장기 + 추가를 선택하고 드롭다운 목록에서 조건 그룹(Or)을 선택합니다.

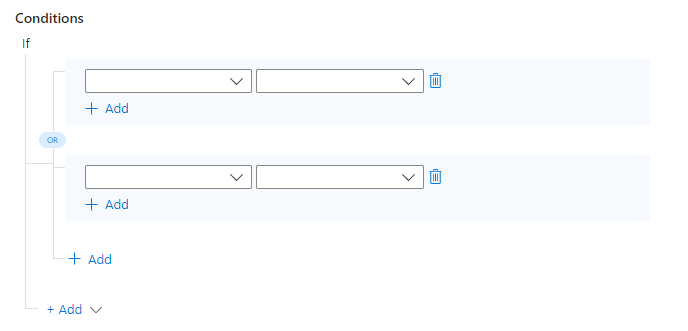

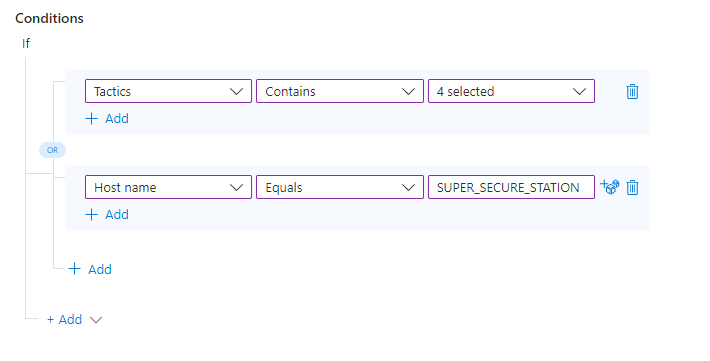

두 조건 필드 집합이

OR연산자로 구분되어 표시되는지 확인합니다. 다음은 위에서 언급한 “A” 및 “B” 조건입니다. A 또는 B가 true이면 규칙이 실행됩니다.

(“추가” 링크의 다른 모든 계층에서 혼동하지 마세요. 모두 설명합니다.).

이러한 조건이 무엇인지 결정해 보겠습니다. 즉, 인시던트 심각도가 높음으로 변경되는 두 가지 조건은 무엇인가요? 다음을 제안합니다.

인시던트의 관련 MITRE ATT&CK 전술에 드롭다운에서 선택한 네 가지 중 하나(아래 이미지 참조)가 포함된 경우 심각도를 높음으로 올려야 합니다.

인시던트에 “SUPER_SECURE_STATION”이라는 호스트 이름 엔터티가 포함되어 있으면 심각도를 높여야 합니다.

이러한 조건 중 하나 이상이 true인 경우 규칙에서 정의하는 작업이 실행되어 인시던트의 심각도가 높음으로 변경됩니다.

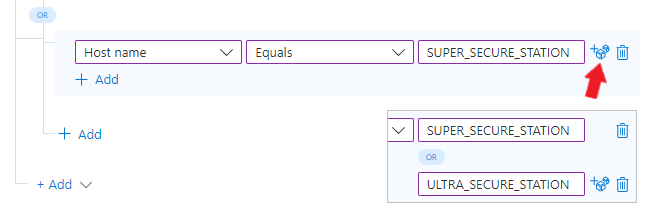

예제 1A: 단일 조건 내에 OR 값 추가

인시던트가 한 워크스테이션이 아니라 심각도가 높은 두 개의 매우 민감한 워크스테이션이 있다고 가정해 보겠습니다. 기존 값의 오른쪽에 있는 주사위 아이콘을 선택하고 아래의 새 값을 추가하여 기존 조건(엔터티 속성을 기반으로 하는 모든 조건)에 다른 값을 추가할 수 있습니다.

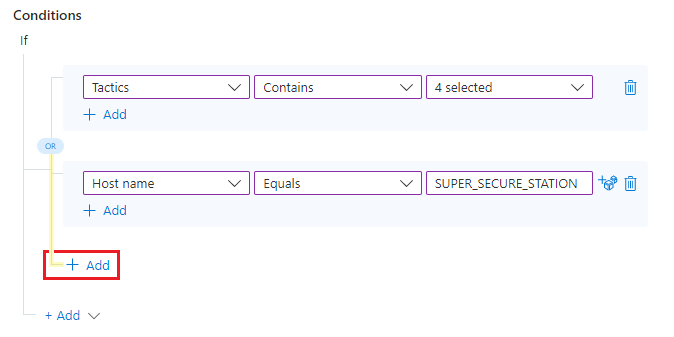

예제 1B: 더 많은 OR 조건 추가

3개 이상의 조건 중 하나가 true인 경우 이 규칙을 실행한다고 가정해 보겠습니다. A 또는 B 또는 C가 true이면 규칙이 실행됩니다.

모든 “추가” 링크를 기억하시나요? 다른 OR 조건을 추가하려면

OR연산자에 한 줄로 연결된 + 추가를 선택합니다.

이제 처음 두 개와 동일한 방식으로 이 조건의 매개 변수와 값을 입력합니다.

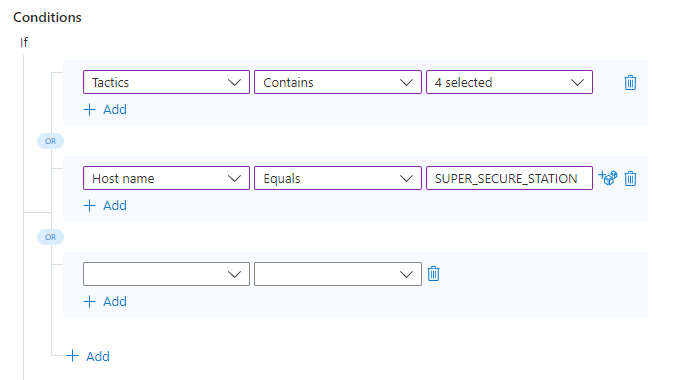

예제 2: 복합 조건

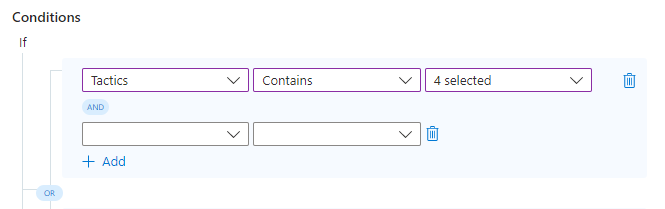

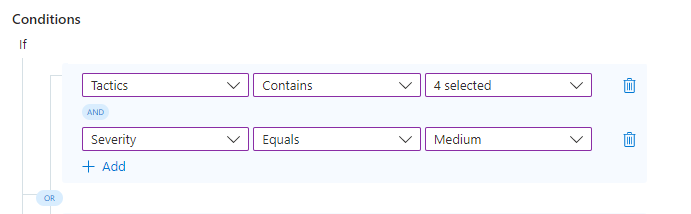

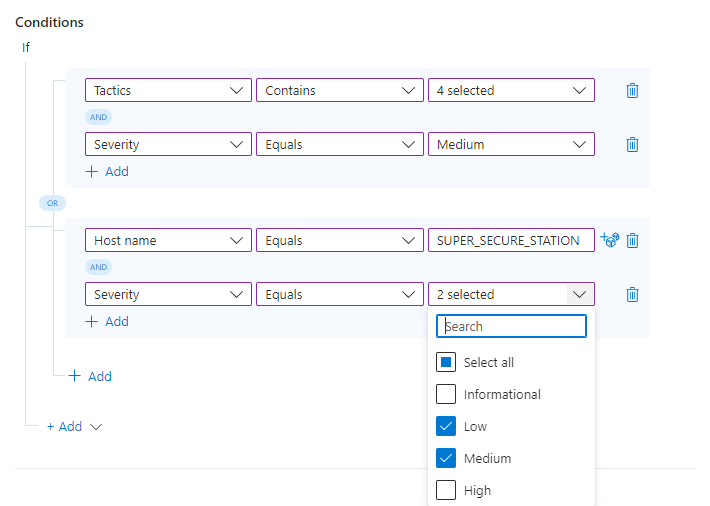

이제 좀 더 까다로운 내용을 살펴보겠습니다. 원래 OR 조건의 양쪽에 더 많은 조건을 추가하려고 합니다. 즉, A와 B가 true인 경우 또는 C와 D가 true이면 규칙을 실행하려고 합니다.

OR 조건 그룹의 한쪽에 조건을 추가하려면 새 조건을 추가하려는

OR연산자의 동일한 쪽(동일한 파란색 음영 영역)에서 기존 조건 바로 아래에 있는 + 추가 링크를 선택합니다.

AND연산자가 연결된 기존 조건(동일한 파란색 음영 영역)에 새 행이 추가된 것을 볼 수 있습니다.

다른 조건과 동일한 방식으로 이 조건의 매개 변수와 값을 입력합니다.

이전 두 단계를 반복하여 OR 조건 그룹의 한쪽에 AND 조건을 추가합니다.

정말 간단하죠. 여기에서 배운 내용을 토대로 다양한 AND 및 OR 연산자 조합을 사용하여 더 많은 조건 및 조건 그룹을 추가하면 SOC가 원활하게 실행되고 응답 및 해결 시간을 줄이는 데 도움이 되는 강력하고 유연하며 효율적인 자동화 규칙을 만들 수 있습니다.

다음 단계

이 문서에서는 자동화 규칙에 OR 연산자를 사용하여 조건 그룹을 추가하는 방법을 알아보았습니다.

- 기본 자동화 규칙을 만드는 방법에 대한 지침은 Microsoft Sentinel 자동화 규칙을 만들고 사용하여 응답 관리를 참조하세요.

- 자동화 규칙에 대한 자세한 내용은 자동화 규칙을 사용하여 Microsoft Sentinel에서 인시던트 처리 자동화를 참조하세요.

- 고급 자동화 옵션에 대한 자세한 내용은 Microsoft Sentinel에서 플레이북을 사용하여 위협 대응 자동화를 참조하세요.

- 자동화 규칙과 플레이북을 구현하는 방법에 대한 도움말은 자습서: 플레이북을 사용하여 Microsoft Sentinel에서 위협 대응 자동화를 참조하세요.