Azure Firewall을 사용하여 Office 365 보호

Azure Firewall 기본 제공 서비스 태그 및 FQDN 태그를 사용하여 Office 365 엔드포인트 및 IP 주소에 대한 아웃바운드 통신을 허용할 수 있습니다.

참고 항목

Office 365 서비스 태그 및 FQDN 태그는 Azure Firewall 정책에서만 지원됩니다. 클래식 규칙에서는 지원되지 않습니다.

태그 만들기

Azure Firewall은 각 Office 365 제품 및 범주에 대해 필요한 엔드포인트 및 IP 주소를 자동으로 검색하고 그에 따라 태그를 만듭니다.

- 태그 이름: 모든 이름은 Office365로 시작하고 다음 항목이 이어집니다.

- 제품: Exchange/Skype/SharePoint/Common

- 범주: 최적화/ 허용/기본값

- 필요/불필요(선택 사항)

- 태그 형식:

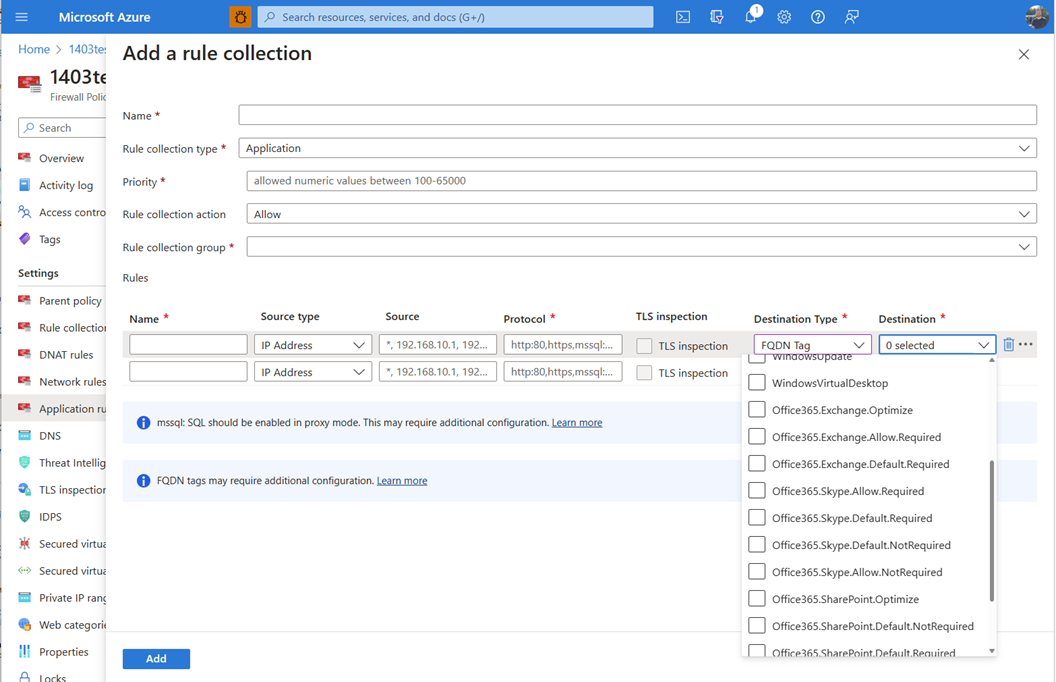

- FQDN 태그는 HTTP/HTTPS(포트 80/443)를 통해 통신하는 특정 제품 및 범주에 필요한 FQDN만 나타내며 애플리케이션 규칙에서 이러한 FQDN 및 프로토콜에 대한 트래픽을 보호하는 데 사용할 수 있습니다.

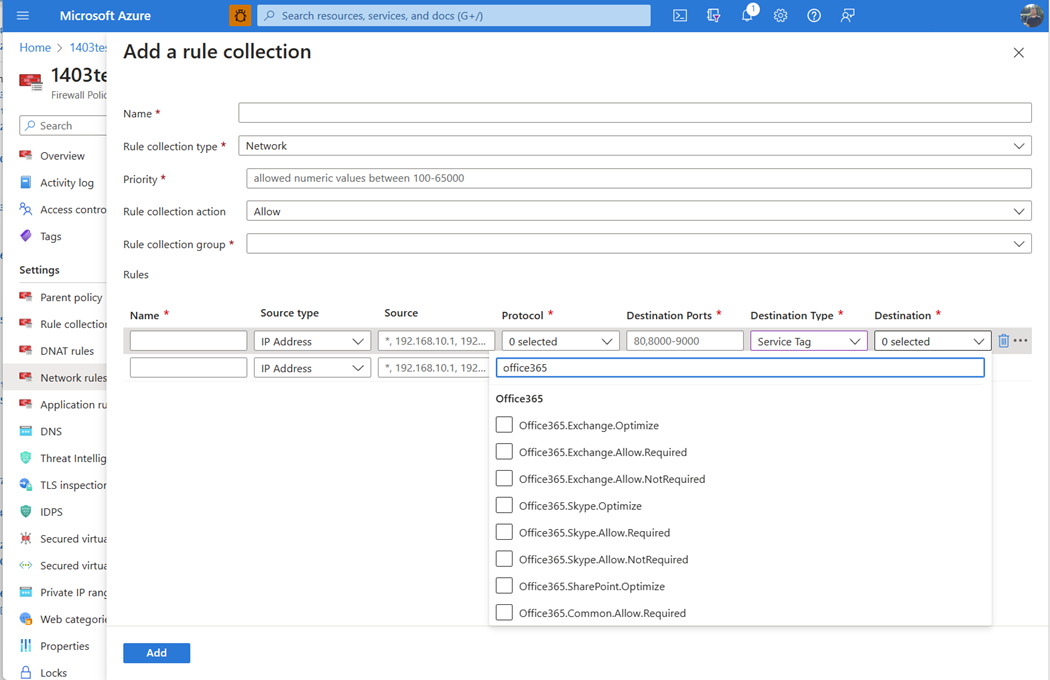

- 서비스 태그는 특정 제품 및 범주에 필요한 IPv4 주소 및 범위만 나타내며 네트워크 규칙에서 이러한 IP 주소 및 필요한 포트에 대한 트래픽을 보호하는 데 사용할 수 있습니다.

다음과 같은 경우 제품, 범주 및 필수/선택의 특정 조합에 사용할 수 있는 태그를 허용해야 합니다.

- 서비스 태그의 경우 – 이 특정 조합이 존재하며 필요한 IPv4 주소가 나열됩니다.

- FQDN 규칙의 경우 – 이 특정 조합이 존재하며 포트 80/443과 통신하는 필요한 FQDN이 나열됩니다.

필요한 IPv4 주소 및 FQDN이 수정되면 태그는 자동으로 업데이트됩니다. 향후 새로운 조합의 제품 및 범주이 추가되면 새 태그가 자동으로 생성될 수도 있습니다.

네트워크 규칙 컬렉션:

애플리케이션 규칙 컬렉션:

규칙 구성

이러한 기본 제공 태그는 기본 설정 및 사용량에 따라 Office 365에 대한 아웃바운드 트래픽을 허용 및 보호하는 세분성을 제공합니다. 특정 원본에 대한 특정 제품 및 범주에 대해서만 아웃바운드 트래픽을 허용할 수 있습니다. Azure Firewall 프리미엄의 TLS 검사 및 IDPS를 사용하여 일부 트래픽을 모니터링할 수도 있습니다. 예를 들어 기본 범주의 엔드포인트에 대한 트래픽은 일반 인터넷 아웃바운드 트래픽으로 취급될 수 있습니다. Office 365 엔드포인트 범주에 대한 자세한 내용은 새 Office 365 엔드포인트 범주를 참조하세요.

규칙을 만들 때 Office 365에서 요구하는 대로 필요한 TCP 포트(네트워크 규칙용) 및 프로토콜(애플리케이션 규칙용)을 정의해야 합니다. 제품, 범주 및 필수/필요하지 않은 특정 조합에 서비스 태그와 FQDN 태그가 모두 있는 경우 두 태그에 대한 대표 규칙을 만들어 필요한 통신을 완전히 처리해야 합니다.

제한 사항

제품, 범주 및 필요/불필요 항목의 특정 조합에 필요한 FQDN만 있지만 80/443이 아닌 TCP 포트를 사용하는 경우 이 조합에 대해 FQDN 태그가 만들어지지 않습니다. 애플리케이션 규칙은 HTTP, HTTPS 또는 MSSQL에만 적용할 수 있습니다. 이러한 FQDN에 대한 통신을 허용하려면 이러한 FQDN 및 포트를 사용하여 고유한 네트워크 규칙을 만듭니다. 자세한 내용은 네트워크 규칙에서 FQDN 필터링 사용을 참조하세요.

다음 단계

- 자세한 내용은 Azure Firewall을 사용하여 Office365 및 Windows365 보호를 참조하세요.

- Office 365 네트워크 연결에 대해 자세히 알아보기: Microsoft 365 네트워크 연결 개요