Azure CLI를 사용하여 Azure Firewall을 배포하고 구성

아웃바운드 네트워크 액세스 제어는 전체 네트워크 보안 계획에서 중요한 부분입니다. 예를 들어 웹 사이트에 대한 액세스를 제한할 수 있습니다. 또는 액세스 가능한 아웃바운드 IP 주소 및 포트를 제한할 수 있습니다.

Azure 서브넷에서 아웃바운드 네트워크로의 액세스를 제어하는 한 가지 방법은 Azure Firewall입니다. Azure Firewall을 사용하면 다음을 구성할 수 있습니다.

- 서브넷에서 액세스할 수 있는 FQDN(정규화된 도메인 이름)을 정의하는 애플리케이션 규칙. FQDN은 SQL 인스턴스를 포함할 수도 있습니다.

- 원본 주소, 프로토콜, 대상 포트 및 대상 주소를 정의하는 네트워크 규칙.

네트워크 트래픽은 서브넷 기본 게이트웨이처럼 방화벽에 네트워크 트래픽을 라우팅할 경우 구성된 방화벽 규칙에 종속됩니다.

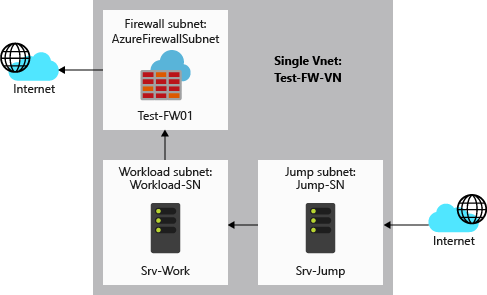

이 문서에서는 배포가 용이하도록 세 개의 서브넷을 사용하여 간소화된 단일 VNet을 만듭니다. 프로덕션 배포의 경우 허브 및 스포크 모델이 추천됩니다. 방화벽은 자체 VNet에 있습니다. 워크로드 서버는 하나 이상의 서브넷이 있는 동일한 지역에서 피어링된 VNet에 있습니다.

- AzureFirewallSubnet - 방화벽은 이 서브넷에 있습니다.

- 워크로드-SN - 워크로드 서버는 이 서브넷에 있습니다. 이 서브넷의 네트워크 트래픽은 방화벽을 통해 이동합니다.

- 점프-SN - The "점프" 서버는 이 서브넷에 있습니다. 점프 서버에는 원격 데스크톱을 사용하여 연결할 수 있는 공용 IP 주소가 있습니다. 여기에서 다음 워크로드 서버에 연결할 수 있습니다(다른 원격 데스크톱을 사용하여).

이 문서에서는 다음 방법을 설명합니다.

- 테스트 네트워크 환경 설정

- 방화벽 배포

- 기본 경로 만들기

- www.microsoft.com 대한 액세스를 허용하도록 애플리케이션 규칙 구성

- 외부 DNS 서버 액세스를 허용하도록 네트워크 규칙 구성

- 방화벽 테스트

원하는 경우 Azure Portal 또는 Azure PowerShell을 사용하여 이 절차를 완료할 수 있습니다.

Azure를 구독하고 있지 않다면 시작하기 전에 Azure 체험 계정을 만듭니다.

필수 조건

Azure Cloud Shell에서 Bash 환경을 사용합니다. 자세한 내용은 Azure Cloud Shell의 Bash에 대한 빠른 시작을 참조하세요.

CLI 참조 명령을 로컬에서 실행하려면 Azure CLI를 설치합니다. Windows 또는 macOS에서 실행 중인 경우 Docker 컨테이너에서 Azure CLI를 실행하는 것이 좋습니다. 자세한 내용은 Docker 컨테이너에서 Azure CLI를 실행하는 방법을 참조하세요.

로컬 설치를 사용하는 경우 az login 명령을 사용하여 Azure CLI에 로그인합니다. 인증 프로세스를 완료하려면 터미널에 표시되는 단계를 수행합니다. 다른 로그인 옵션은 Azure CLI를 사용하여 로그인을 참조하세요.

메시지가 표시되면 처음 사용할 때 Azure CLI 확장을 설치합니다. 확장에 대한 자세한 내용은 Azure CLI에서 확장 사용을 참조하세요.

az version을 실행하여 설치된 버전과 종속 라이브러리를 찾습니다. 최신 버전으로 업그레이드하려면 az upgrade를 실행합니다.

- 이 문서대로 하려면 Azure CLI 버전 2.55.0 이상이 필요합니다. Azure Cloud Shell을 사용하는 경우 최신 버전이 이미 설치되어 있습니다.

네트워크 설정

먼저 방화벽 배포에 필요한 리소스를 포함하는 리소스 그룹을 만듭니다. 그런 다음, VNet, 서브넷 및 테스트 서버를 만듭니다.

리소스 그룹 만들기

리소스 그룹에는 배포를 위한 모든 리소스가 포함되어 있습니다.

az group create --name Test-FW-RG --location eastus

VNet 만들기

이 가상 네트워크에는 세 개의 서브넷이 있습니다.

참고 항목

AzureFirewallSubnet 서브넷의 크기는 /26입니다. 서브넷 크기에 대한 자세한 내용은 Azure Firewall FAQ를 참조하세요.

az network vnet create \

--name Test-FW-VN \

--resource-group Test-FW-RG \

--location eastus \

--address-prefix 10.0.0.0/16 \

--subnet-name AzureFirewallSubnet \

--subnet-prefix 10.0.1.0/26

az network vnet subnet create \

--name Workload-SN \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN \

--address-prefix 10.0.2.0/24

az network vnet subnet create \

--name Jump-SN \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN \

--address-prefix 10.0.3.0/24

가상 머신 만들기

이제 점프 및 워크로드 가상 머신을 만들어 적절한 서브넷에 배치합니다. 메시지가 표시되면 가상 머신에 대한 암호를 입력합니다.

Srv-Jump 가상 머신을 만듭니다.

az vm create \

--resource-group Test-FW-RG \

--name Srv-Jump \

--location eastus \

--image win2016datacenter \

--vnet-name Test-FW-VN \

--subnet Jump-SN \

--admin-username azureadmin

az vm open-port --port 3389 --resource-group Test-FW-RG --name Srv-Jump

테스트하는 데 특정 DNS 서버 IP 주소를 사용하고 공용 IP 주소는 사용하지 않는 Srv-Work용 NIC를 만듭니다.

az network nic create \

-g Test-FW-RG \

-n Srv-Work-NIC \

--vnet-name Test-FW-VN \

--subnet Workload-SN \

--public-ip-address "" \

--dns-servers <replace with External DNS ip #1> <replace with External DNS ip #2>

이제 워크로드 가상 머신을 만듭니다. 메시지가 표시되면 가상 머신에 대한 암호를 입력합니다.

az vm create \

--resource-group Test-FW-RG \

--name Srv-Work \

--location eastus \

--image win2016datacenter \

--nics Srv-Work-NIC \

--admin-username azureadmin

참고 항목

Azure는 공용 IP 주소가 할당되지 않았거나 내부 기본 Azure Load Balancer의 백 엔드 풀에 있는 VM에 대한 기본 아웃바운드 액세스 IP를 제공합니다. 기본 아웃바운드 액세스 IP 메커니즘은 구성할 수 없는 아웃바운드 IP 주소를 제공합니다.

다음 이벤트 중 하나가 발생하면 기본 아웃바운드 액세스 IP가 사용하지 않도록 설정됩니다.

- 공용 IP 주소가 VM에 할당됩니다.

- VM은 아웃바운드 규칙 유무에 관계없이 표준 Load Balancer의 백 엔드 풀에 배치됩니다.

- Azure NAT Gateway 리소스는 VM의 서브넷에 할당됩니다.

유연한 오케스트레이션 모드에서 가상 머신 확장 집합을 사용하여 만드는 VM에는 기본 아웃바운드 액세스 권한이 없습니다.

Azure의 아웃바운드 연결에 대한 자세한 내용은 Azure의 기본 아웃바운드 액세스 및 아웃바운드 연결에 SNAT(원본 네트워크 주소 변환) 사용을 참조하세요.

방화벽 배포

이제 가상 네트워크에 방화벽을 배포합니다.

az network firewall create \

--name Test-FW01 \

--resource-group Test-FW-RG \

--location eastus

az network public-ip create \

--name fw-pip \

--resource-group Test-FW-RG \

--location eastus \

--allocation-method static \

--sku standard

az network firewall ip-config create \

--firewall-name Test-FW01 \

--name FW-config \

--public-ip-address fw-pip \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN

az network firewall update \

--name Test-FW01 \

--resource-group Test-FW-RG

az network public-ip show \

--name fw-pip \

--resource-group Test-FW-RG

fwprivaddr="$(az network firewall ip-config list -g Test-FW-RG -f Test-FW01 --query "[?name=='FW-config'].privateIpAddress" --output tsv)"

개인 IP 주소를 참고합니다. 기본 경로를 만들 때 나중에 사용할 수 있습니다.

기본 경로 만들기

BGP 경로 전파를 사용하지 않도록 설정하여 경로 테이블 만들기

az network route-table create \

--name Firewall-rt-table \

--resource-group Test-FW-RG \

--location eastus \

--disable-bgp-route-propagation true

경로를 만듭니다.

az network route-table route create \

--resource-group Test-FW-RG \

--name DG-Route \

--route-table-name Firewall-rt-table \

--address-prefix 0.0.0.0/0 \

--next-hop-type VirtualAppliance \

--next-hop-ip-address $fwprivaddr

경로 테이블을 서브넷에 연결합니다.

az network vnet subnet update \

-n Workload-SN \

-g Test-FW-RG \

--vnet-name Test-FW-VN \

--address-prefixes 10.0.2.0/24 \

--route-table Firewall-rt-table

애플리케이션 규칙 구성

애플리케이션 규칙은 www.microsoft.com 아웃바운드 액세스를 허용합니다.

az network firewall application-rule create \

--collection-name App-Coll01 \

--firewall-name Test-FW01 \

--name Allow-Microsoft \

--protocols Http=80 Https=443 \

--resource-group Test-FW-RG \

--target-fqdns www.microsoft.com \

--source-addresses 10.0.2.0/24 \

--priority 200 \

--action Allow

Azure Firewall은 기본적으로 허용되는 인프라 FQDN에 대한 기본 제공 규칙 컬렉션을 포함합니다. 이러한 FQDN은 플랫폼에 대해 특정적이며 다른 용도로 사용할 수 없습니다. 자세한 내용은 인프라 FQDN을 참조하세요.

네트워크 규칙 구성

네트워크 규칙은 포트 53(DNS)에서 선택한 두 개의 공용 DNS IP 주소에 대한 아웃바운드 액세스를 허용합니다.

az network firewall network-rule create \

--collection-name Net-Coll01 \

--destination-addresses <replace with DNS ip #1> <replace with DNS ip #2> \

--destination-ports 53 \

--firewall-name Test-FW01 \

--name Allow-DNS \

--protocols UDP \

--resource-group Test-FW-RG \

--priority 200 \

--source-addresses 10.0.2.0/24 \

--action Allow

방화벽 테스트

이제 방화벽이 예상대로 작동하는지 테스트합니다.

Srv-Work 가상 머신의 개인 IP 주소를 기록해 둡니다.

az vm list-ip-addresses \ -g Test-FW-RG \ -n Srv-Work원격 데스크톱을 Srv-Jump 가상 머신과 연결하고 로그인합니다. 여기에서 Srv-Work 개인 IP 주소에 대한 원격 데스크톱 연결을 열고 로그인합니다.

SRV-Work에서 PowerShell 창을 열고 다음 명령을 실행합니다.

nslookup www.google.com nslookup www.microsoft.com두 명령 모두 DNS 쿼리가 방화벽을 통과하고 있음을 보여 주는 답변을 반환해야 합니다.

다음 명령을 실행합니다.

Invoke-WebRequest -Uri https://www.microsoft.com Invoke-WebRequest -Uri https://www.microsoft.com Invoke-WebRequest -Uri <Replace with external website> Invoke-WebRequest -Uri <Replace with external website>요청은

www.microsoft.com성공해야 하며 다른External Website요청은 실패해야 합니다. 이는 방화벽 규칙이 예상대로 작동하고 있음을 보여 줍니다.

이제 방화벽 규칙이 작동하는지 확인했습니다.

- 구성된 외부 DNS 서버를 사용하여 DNS 이름을 확인할 수 있습니다.

- 다른 모든 FQDN이 아닌 허용된 FQDN 하나만 찾아볼 수 있습니다.

리소스 정리

다음 자습서를 위해 방화벽 리소스를 유지하거나 더 이상 필요하지 않은 경우 Test-FW-RG 리소스 그룹을 삭제하여 모든 방화벽 관련 리소스를 삭제할 수 있습니다.

az group delete \

-n Test-FW-RG