클라우드용 Microsoft Defender 취약성 검사는 통합 Microsoft Defender 취약성 관리 사용하여 머신에서 소프트웨어 인벤토리 및 취약성을 검사하고 클라우드용 Defender 결과 및 인사이트를 제공합니다. 현재 다른 취약성 평가 솔루션을 사용하는 경우 이 문서의 지침을 사용하여 Defender 취약성 관리로 이동할 수 있습니다.

Defender 취약성 관리를 사용하여 검사로 이동

필수 조건

Azure VM용 Azure Policy를 통한 전환

다음 단계를 수행합니다.

Azure Portal에 로그인합니다.

정책>정의로 이동합니다.

Setup subscriptions to transition to an alternative vulnerability assessment solution를 검색합니다.할당을 선택합니다.

범위를 선택하고 할당 이름을 입력합니다.

검토 + 만들기를 선택합니다.

입력한 정보를 검토하고 만들기를 선택합니다.

이 정책은 선택한 구독 내의 모든 VM(가상 머신)이 기본 제공 Defender 취약성 관리 솔루션으로 보호되도록 합니다.

Defender 취약성 관리 솔루션으로의 전환을 완료한 후에는 이전 취약성 평가 솔루션을 제거해야 합니다.

Azure Portal에서 전환

Azure Portal에서 취약성 평가 솔루션을 기본 제공 Defender 취약성 관리 솔루션으로 변경할 수 있습니다.

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender>환경 설정으로 이동합니다.

관련 구독을 선택합니다.

서버용 Defender 계획을 찾아 설정을 선택합니다.

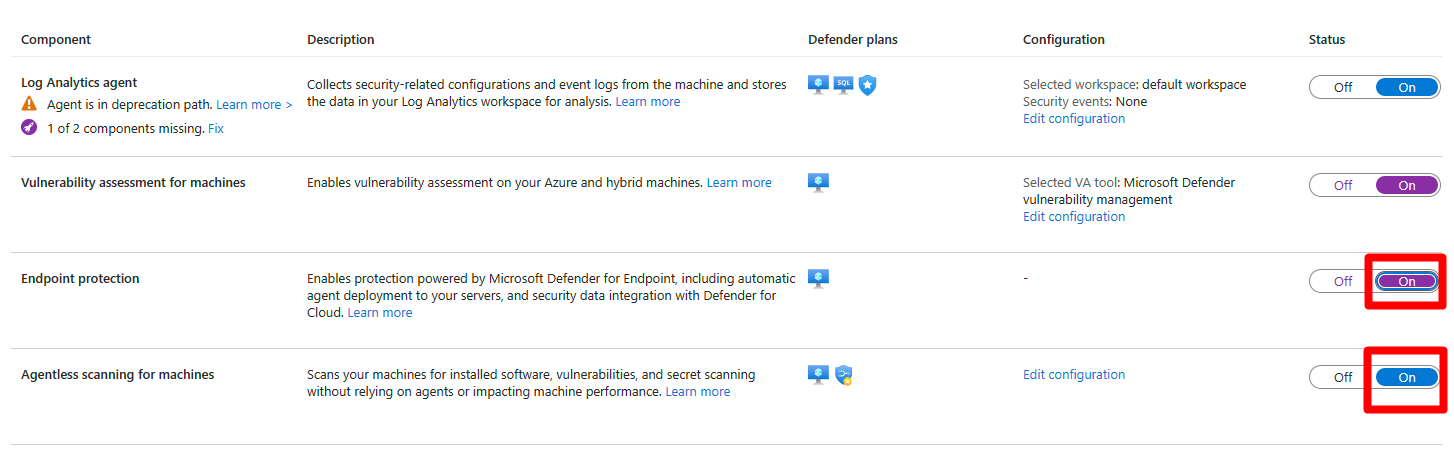

Vulnerability assessment for machines을 켜기로 전환합니다.Vulnerability assessment for machines가 이미 켜져 있으면 구성 편집을 선택합니다.Microsoft Defender 취약성 관리를 선택합니다.

적용을 선택합니다.

Endpoint protection또는Agentless scanning for machines가 켜기로 전환되어 있는지 확인합니다.계속을 선택합니다.

저장을 선택합니다.

Defender 취약성 관리 솔루션으로의 전환을 완료한 후에는 이전 취약성 평가 솔루션을 제거해야 합니다.

REST API를 사용한 전환

Azure VM용 REST API

이 REST API를 사용하면 구독을 대규모로 취약성 평가 솔루션에서 Defender 취약성 관리 솔루션으로 쉽게 마이그레이션할 수 있습니다.

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.