Azure Private Link를 사용하는 Azure Managed Redis(미리 보기)란?

이 문서에서는 Azure Portal을 사용하여 프라이빗 엔드포인트가 있는 가상 네트워크 및 Azure Managed Redis(미리 보기) 인스턴스를 만드는 방법을 알아봅니다. 또한 기존 Azure Managed Redis 인스턴스에 프라이빗 엔드포인트를 추가하는 방법도 알아봅니다.

Azure 프라이빗 엔드포인트는 Azure 프라이빗 링크를 통해 Azure Managed Redis에 대한 안전하고 비공개적인 연결을 제공하는 네트워크 인터페이스입니다.

Important

프라이빗 엔드포인트를 사용하여 Virtual Network에 연결하는 것은 네트워킹 계층에서 Azure Managed Redis(미리 보기) 리소스를 보호하는 데 권장되는 솔루션입니다.

필수 조건

- Azure 구독 - 체험 구독 만들기

새 Azure Managed Redis 인스턴스를 사용하여 프라이빗 엔드포인트 만들기

이 섹션에서는 프라이빗 엔드포인트를 사용하여 새 Azure Managed Redis 인스턴스를 만듭니다.

새 캐시에 대한 가상 네트워크 만들기

포털을 사용하여 캐시를 만들려면 다음을 수행합니다.

Azure Portal에 로그인하고, 리소스 만들기를 선택합니다.

새 페이지에서 네트워킹을 선택한 다음 가상 네트워크를 선택합니다.

추가를 선택하여 가상 네트워크를 만듭니다.

가상 네트워크 만들기의 기본 탭에서 다음 정보를 입력하거나 선택합니다.

설정 제안 값 설명 구독 드롭다운하여 구독을 선택합니다. 이 가상 네트워크를 만드는 구독입니다. 리소스 그룹 드롭다운하여 리소스 그룹을 선택하거나, 새로 만들기를 선택하고 새 리소스 그룹 이름을 입력합니다. 가상 네트워크 및 기타 리소스를 만들 리소스 그룹의 이름입니다. 모든 앱 리소스를 하나의 리소스 그룹에 배치하면 앱 리소스를 쉽게 관리하거나 삭제할 수 있습니다. 이름 가상 네트워크 이름을 입력합니다. 이름은 문자나 숫자로 시작하고 문자, 숫자 또는 밑줄로 끝나야 하며 문자, 숫자, 밑줄, 마침표 또는 하이픈만 포함할 수 있습니다. 지역 드롭다운하여 지역을 선택합니다. 가상 네트워크를 사용할 다른 서비스와 가까이 있는 지역을 선택합니다. IP 주소 탭을 선택하거나 페이지 하단의 다음: IP 주소 단추를 선택합니다.

IP 주소 탭에서 IPv4 주소 공간을 CIDR 표기법을 따른 하나 이상의 주소 접두사로 지정합니다(예: 192.168.1.0/24).

서브넷 이름아래의 기본값을 선택하여 서브넷의 속성을 편집합니다.

서브넷 편집 창에서 서브넷 이름 및 서브넷 주소 범위를 지정합니다. 서브넷의 주소 범위는 CIDR 표기법을 따라야 합니다(예: 192.168.1.0/24). 가상 네트워크의 주소 공간에 포함되어야 합니다.

저장을 선택합니다.

검토 + 만들기 탭을 선택하거나 검토 + 만들기 단추를 선택합니다.

모든 정보가 올바른지 확인하고 만들기를 선택하여 가상 네트워크를 만듭니다.

프라이빗 엔드포인트를 사용하여 Azure Managed Redis 인스턴스 만들기

캐시 인스턴스를 만들려면 다음 단계를 수행합니다.

Azure Portal 홈페이지로 돌아가서 사이드바 메뉴를 열고 리소스 만들기를 선택합니다.

검색 상자에 Azure Cache for Redis를 입력 합니다. 검색을 Azure 서비스로만 구체화하고 Azure Cache for Redis를 선택합니다.

새 Redis Cache 페이지에서 새 캐시의 설정을 구성합니다.

- 캐시 SKU에서 Azure Managed Redis 캐시를 선택합니다.

- 캐시 크기에서 적절한 옵션을 선택합니다.

네트워킹 탭을 선택하거나 페이지 하단에서 네트워킹 단추를 선택합니다.

네트워킹 탭에서 연결 방법에 대한 프라이빗 엔드포인트를 선택합니다.

추가 단추를 선택하여 프라이빗 엔드포인트를 만듭니다.

프라이빗 엔드포인트 만들기 페이지에서, 마지막 섹션에서 만든 가상 네트워크 및 서브넷을 사용하여 프라이빗 엔드포인트에 대한 설정을 구성하고 확인을 선택합니다.

다음: 고급 탭을 선택하거나 페이지 하단에서 다음: 고급 단추를 선택합니다.

기본 또는 표준 캐시 인스턴스의 고급 탭에서 TLS 포트가 아닌 다른 포트를 사용하도록 설정하려면 사용 토글을 선택합니다.

프리미엄 캐시 인스턴스의 고급 탭에서 TLS가 아닌 다른 포트, 클러스터링 및 데이터 지속성에 대한 설정을 구성합니다.

다음: 태그 탭을 선택하거나 페이지 맨 아래에서 다음: 태그 단추를 선택합니다.

필요에 따라 리소스를 분류하려는 경우 태그 탭에서 이름 및 값을 입력합니다.

검토 + 만들기를 선택합니다. 검토 + 만들기 탭으로 이동됩니다. 여기서 Azure가 구성의 유효성을 검사합니다.

녹색 유효성 검사 통과 메시지가 표시되면 만들기를 선택합니다.

캐시를 만드는 데 잠시 시간이 걸립니다. Azure Managed Redis 개요 페이지에서 진행률을 모니터링할 수 있습니다. 상태가 실행 중으로 표시되면 캐시를 사용할 준비가 된 것입니다.

기존 Azure Managed Redis 인스턴스를 사용하여 프라이빗 엔드포인트 만들기

이 섹션에서는 기존 Azure Managed Redis 인스턴스에 프라이빗 엔드포인트를 추가합니다.

기존 캐시에 대한 가상 네트워크 만들기

가상 네트워크를 만들려면 다음 단계를 수행합니다.

Azure Portal에 로그인하고, 리소스 만들기를 선택합니다.

새 페이지에서 네트워킹을 선택한 다음 가상 네트워크를 선택합니다.

추가를 선택하여 가상 네트워크를 만듭니다.

가상 네트워크 만들기의 기본 탭에서 다음 정보를 입력하거나 선택합니다.

설정 제안 값 설명 구독 드롭다운하여 구독을 선택합니다. 이 가상 네트워크를 만드는 구독입니다. 리소스 그룹 드롭다운하여 리소스 그룹을 선택하거나, 새로 만들기를 선택하고 새 리소스 그룹 이름을 입력합니다. 가상 네트워크 및 기타 리소스를 만들 리소스 그룹의 이름입니다. 모든 앱 리소스를 하나의 리소스 그룹에 배치하면 앱 리소스를 쉽게 관리하거나 삭제할 수 있습니다. 이름 가상 네트워크 이름을 입력합니다. 이름은 문자나 숫자로 시작하고 문자, 숫자 또는 밑줄로 끝나야 하며 문자, 숫자, 밑줄, 마침표 또는 하이픈만 포함할 수 있습니다. 지역 드롭다운하여 지역을 선택합니다. 가상 네트워크를 사용할 다른 서비스와 가까이 있는 지역을 선택합니다. IP 주소 탭을 선택하거나 페이지 하단의 다음: IP 주소 단추를 선택합니다.

IP 주소 탭에서 IPv4 주소 공간을 CIDR 표기법을 따른 하나 이상의 주소 접두사로 지정합니다(예: 192.168.1.0/24).

서브넷 이름아래의 기본값을 선택하여 서브넷의 속성을 편집합니다.

서브넷 편집 창에서 서브넷 이름 및 서브넷 주소 범위를 지정합니다. 서브넷의 주소 범위는 CIDR 표기법을 따라야 합니다(예: 192.168.1.0/24). 가상 네트워크의 주소 공간에 포함되어야 합니다.

저장을 선택합니다.

검토 + 만들기 탭을 선택하거나 검토 + 만들기 단추를 선택합니다.

모든 정보가 올바른지 확인하고 만들기를 선택하여 가상 네트워크를 만듭니다.

프라이빗 엔드포인트 만들기

프라이빗 엔드포인트를 만들려면 다음 단계를 수행합니다.

Azure Portal에서 Azure Cache for Redis를 검색합니다. 그런 다음 Enter 키를 누르거나 캐시에 대한 검색 제안에서 선택합니다.

프라이빗 엔드포인트를 추가하려는 캐시 인스턴스를 선택합니다.

화면 왼쪽에서 프라이빗 엔드포인트를 선택합니다.

프라이빗 엔드포인트 단추를 선택하여 프라이빗 엔드포인트를 만듭니다.

프라이빗 엔드포인트 만들기 페이지에서 프라이빗 엔드포인트에 대한 설정을 구성합니다.

설정 제안 값 설명 구독 드롭다운하여 구독을 선택합니다. 이 프라이빗 엔드포인트를 만드는 구독입니다. 리소스 그룹 드롭다운하여 리소스 그룹을 선택하거나, 새로 만들기를 선택하고 새 리소스 그룹 이름을 입력합니다. 프라이빗 엔드포인트 및 기타 리소스를 만들 리소스 그룹의 이름입니다. 모든 앱 리소스를 하나의 리소스 그룹에 배치하면 앱 리소스를 쉽게 관리하거나 삭제할 수 있습니다. 이름 프라이빗 엔드포인트 이름을 입력합니다. 이름은 문자 또는 숫자로 시작하고 문자, 숫자 또는 밑줄로 끝나야 하며 문자, 숫자, 밑줄, 마침표 또는 하이픈만 포함할 수 있습니다. 지역 드롭다운하여 지역을 선택합니다. 프라이빗 엔드포인트를 사용할 다른 서비스와 가까이 있는 지역을 선택합니다. 페이지 하단에서 다음: 리소스 단추를 선택합니다.

리소스 탭에서 구독을 선택하고, 리소스 종류를

Microsoft.Cache/redisEnterprise로 선택한 다음 프라이빗 엔드포인트를 연결하려는 캐시를 선택합니다.페이지 하단에서 다음: 구성 단추를 선택합니다.

페이지 아래쪽에서 다음: Virtual Network 단추를 선택합니다.

구성 탭에서 이전 섹션에서 만든 가상 네트워크 및 서브넷을 선택합니다.

Virtual Network 탭에서 이전 섹션에서 만든 가상 네트워크 및 서브넷을 선택합니다.

페이지 하단에서 다음: 태그 단추를 선택합니다.

필요에 따라 리소스를 분류하려는 경우 태그 탭에서 이름 및 값을 입력합니다.

검토 + 만들기를 선택합니다. 검토 + 만들기 탭으로 이동됩니다. 여기서 Azure가 구성의 유효성을 검사합니다.

녹색 유효성 검사 통과 메시지가 표시되면 만들기를 선택합니다.

Important

기본값으로 Disabled된 publicNetworkAccess 플래그가 있습니다.

값을 Disabled 또는 Enabled로 설정할 수 있습니다. 사용으로 설정되면 이 플래그가 퍼블릭 및 프라이빗 엔드포인트의 캐시 액세스를 허용합니다.

Disabled로 설정되면 프라이빗 엔드포인트 액세스만 허용됩니다. 값을 변경하는 방법에 대한 자세한 내용은 FAQ를 참조하세요.

Azure PowerShell을 사용하여 프라이빗 엔드포인트 만들기

기존 Azure Managed Redis 인스턴스에 대한 MyPrivateEndpoint라는 프라이빗 엔드포인트 를 만들려면 다음 PowerShell 스크립트를 실행합니다. 변수 값을 환경에 맞는 세부 정보로 바꿉니다.

$SubscriptionId = "<your Azure subscription ID>"

# Resource group where the Azure Managed Redis instance and virtual network resources are located

$ResourceGroupName = "myResourceGroup"

# Name of the Azure Managed Redis instance

$redisCacheName = "mycacheInstance"

# Name of the existing virtual network

$VNetName = "myVnet"

# Name of the target subnet in the virtual network

$SubnetName = "mySubnet"

# Name of the private endpoint to create

$PrivateEndpointName = "MyPrivateEndpoint"

# Location where the private endpoint can be created. The private endpoint should be created in the same location where your subnet or the virtual network exists

$Location = "westcentralus"

$redisCacheResourceId = "/subscriptions/$($SubscriptionId)/resourceGroups/$($ResourceGroupName)/providers/Microsoft.Cache/Redis/$($redisCacheName)"

$privateEndpointConnection = New-AzPrivateLinkServiceConnection -Name "myConnectionPS" -PrivateLinkServiceId $redisCacheResourceId -GroupId "redisCache"

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $ResourceGroupName -Name $VNetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets | Where-Object {$_.Name -eq $SubnetName}

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $ResourceGroupName -Name $PrivateEndpointName -Location "westcentralus" -Subnet $subnet -PrivateLinkServiceConnection $privateEndpointConnection

Azure PowerShell을 사용하여 프라이빗 엔드포인트 검색

프라이빗 엔드포인트의 세부 정보를 얻으려면 이 PowerShell 명령을 사용합니다.

Get-AzPrivateEndpoint -Name $PrivateEndpointName -ResourceGroupName $ResourceGroupName

Azure Powershell을 사용하여 프라이빗 엔드포인트 제거하기

프라이빗 엔드포인트를 제거하려면 다음 PowerShell 명령을 사용합니다.

Remove-AzPrivateEndpoint -Name $PrivateEndpointName -ResourceGroupName $ResourceGroupName

Azure CLI를 사용하여 프라이빗 엔드포인트 만들기

기존 Azure Managed Redis 인스턴스에 대한 myPrivateEndpoint라는 프라이빗 엔드포인트 를 만들려면 다음 Azure CLI 스크립트를 실행합니다. 변수 값을 환경에 맞는 세부 정보로 바꿉니다.

# Resource group where the Azure Managed Redis and virtual network resources are located

ResourceGroupName="myResourceGroup"

# Subscription ID where the Azure Managed Redis and virtual network resources are located

SubscriptionId="<your Azure subscription ID>"

# Name of the existing Azure Managed Redis instance

redisCacheName="mycacheInstance"

# Name of the virtual network to create

VNetName="myVnet"

# Name of the subnet to create

SubnetName="mySubnet"

# Name of the private endpoint to create

PrivateEndpointName="myPrivateEndpoint"

# Name of the private endpoint connection to create

PrivateConnectionName="myConnection"

az network vnet create \

--name $VNetName \

--resource-group $ResourceGroupName \

--subnet-name $SubnetName

az network vnet subnet update \

--name $SubnetName \

--resource-group $ResourceGroupName \

--vnet-name $VNetName \

--disable-private-endpoint-network-policies true

az network private-endpoint create \

--name $PrivateEndpointName \

--resource-group $ResourceGroupName \

--vnet-name $VNetName \

--subnet $SubnetName \

--private-connection-resource-id "/subscriptions/$SubscriptionId/resourceGroups/$ResourceGroupName/providers/Microsoft.Cache/redisEnterprise/$redisCacheName" \

--group-ids "redisEnterprise" \

--connection-name $PrivateConnectionName

Azure CLI를 사용하여 프라이빗 엔드포인트 검색

프라이빗 엔드포인트의 세부 정보를 얻으려면 다음 CLI 명령을 사용합니다.

az network private-endpoint show --name MyPrivateEndpoint --resource-group MyResourceGroup

Azure CLI를 사용하여 프라이빗 엔드포인트 제거

프라이빗 엔드포인트를 제거하려면 다음 CLI 명령을 사용합니다.

az network private-endpoint delete --name MyPrivateEndpoint --resource-group MyResourceGroup

FAQ

- 프라이빗 엔드포인트를 사용하여 캐시에 연결하려면 어떻게 하나요?

- 프라이빗 엔드포인트에 연결되지 않는 이유는 무엇인가요?

- 프라이빗 엔드포인트에서 지원되지 않는 기능은 무엇인가요?

- 프라이빗 엔드포인트가 올바르게 구성되었는지 확인하려면 어떻게 해야 하나요?

- 공용 네트워크 액세스에서 프라이빗 엔드포인트를 사용하지 않도록 혹은 사용하도록 설정하려면 어떻게 해야 하나요?

- 서로 다른 가상 네트워크에서 여러 엔드포인트를 사용하려면 어떻게 해야 하나요?

- 내 캐시에서 모든 프라이빗 엔드포인트를 삭제하면 어떻게 되나요?

- 프라이빗 엔드포인트에 NSG(네트워크 보안 그룹)를 사용할 수 있나요?

- 내 프라이빗 엔드포인트 인스턴스가 VNet에 있지 않은데 VNet과 어떻게 연결되나요?

프라이빗 엔드포인트를 사용하여 캐시에 연결하려면 어떻게 하나요?

애플리케이션이 포트10000의 <cachename>.<region>.redis.azure.net에 연결되어야 합니다.

*.privatelink.redis.azure.net으로 이름이 지정된 프라이빗 DNS 영역이 구독에 자동으로 만들어집니다. 프라이빗 DNS 영역은 프라이빗 엔드포인트와의 TLS 연결을 설정하는 데 매우 중요합니다. 클라이언트 연결에 구성을 사용하지 <cachename>.privatelink.redis.azure.net 않는 것이 좋습니다.

자세한 내용은 Azure 서비스 DNS 영역 구성을 참조하세요.

프라이빗 엔드포인트에 연결되지 않는 이유는 무엇인가요?

캐시가 이미 VNet(가상 네트워크) 삽입 캐시인 경우 프라이빗 엔드포인트를 캐시 인스턴스와 함께 사용할 수 없습니다.

Azure Managed Redis 캐시는 84개의 프라이빗 링크로 제한됩니다.

방화벽 규칙이 적용되는 스토리지 계정에 데이터를 유지하려고 하면 Private Link를 만들지 못할 수 있습니다.

캐시 인스턴스가 지원되지 않는 기능을 사용하고 있는 경우 프라이빗 엔드포인트에 연결하지 못할 수 있습니다.

프라이빗 엔드포인트에서 지원되지 않는 기능은 무엇인가요?

- Azure Managed Redis(미리 보기)에서 프라이빗 엔드포인트를 사용하는 데는 제한이 없습니다.

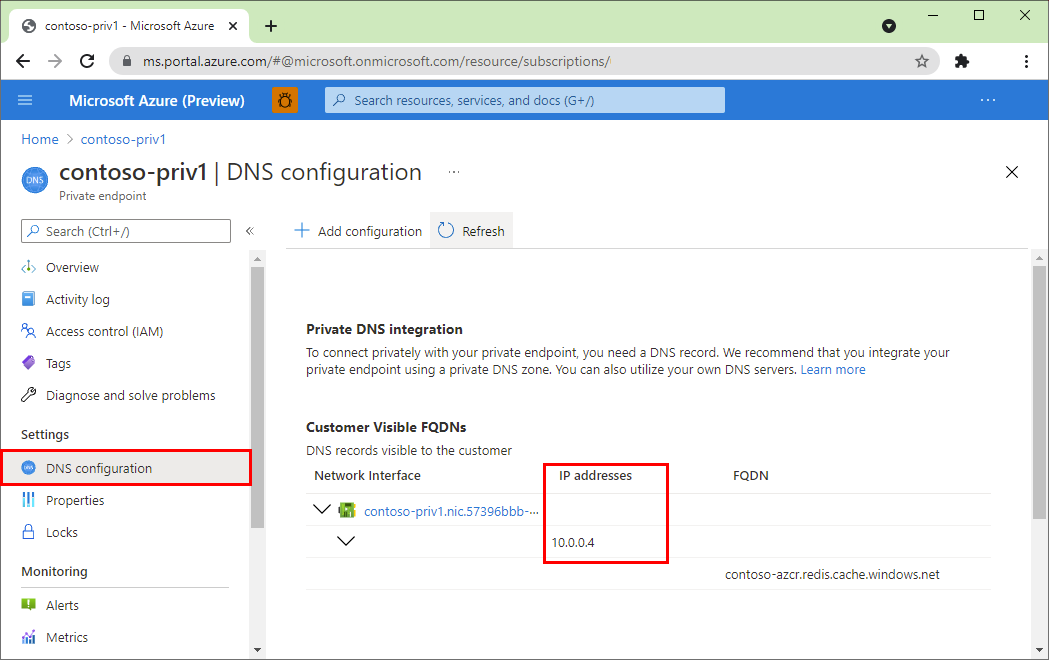

프라이빗 엔드포인트가 올바르게 구성되었는지 확인하려면 어떻게 해야 하나요?

포털의 리소스 메뉴에서 개요로 이동합니다. 작업 창에 캐시의 호스트 이름이 표시됩니다. 명령이 캐시의 개인 IP 주소로 확인되는지 확인하려면 프라이빗 엔드포인트에 연결된 VNet 내에서와 같은 nslookup <hostname> 명령을 실행합니다.

공용 네트워크 액세스에서 프라이빗 엔드포인트를 사용하지 않도록 혹은 사용하도록 설정하려면 어떻게 해야 하나요?

Azure Portal에서 값을 변경하려면 다음 단계를 수행합니다.

Azure Portal에서 Azure Managed Redis를 검색합니다. 그런 다음 엔터키를 누르거나 검색 제안에서 선택하세요.

공용 네트워크 액세스 값을 변경하려는 캐시 인스턴스를 선택합니다.

화면 왼쪽에서 프라이빗 엔드포인트를 선택합니다.

프라이빗 엔드포인트를 삭제합니다.

서로 다른 가상 네트워크에 여러 엔드포인트를 사용하려면 어떻게 해야 하나요?

서로 다른 가상 네트워크에 여러 프라이빗 엔드포인트를 사용하려면 프라이빗 엔드포인트를 만들기 전에 프라이빗 DNS 영역을 여러 가상 네트워크에 수동으로 구성해야 합니다. 자세한 내용은 Azure 프라이빗 엔드포인트 DNS 구성을 참조하세요.

내 캐시에서 모든 프라이빗 엔드포인트를 삭제하면 어떻게 되나요?

Azure Managed Redis(미리 보기) 캐시에서 모든 프라이빗 엔드포인트를 삭제하는 경우 네트워킹은 기본적으로 공용 네트워크 액세스 권한을 갖습니다.

프라이빗 엔드포인트에 NSG(네트워크 보안 그룹)를 사용할 수 있나요?

아니요. 프라이빗 엔드포인트에는 사용할 수 없습니다. 프라이빗 엔드포인트를 포함하는 서브넷에 NSG가 연결되어 있을 수 있지만 규칙은 프라이빗 엔드포인트에서 처리하는 트래픽에 적용되지 않습니다. 서브넷에 프라이빗 엔드포인트를 배포하려면 네트워크 정책 적용을 사용하지 않도록 설정해야 합니다. NSG는 동일한 서브넷에서 호스트되는 다른 워크로드에도 적용됩니다. 모든 클라이언트 서브넷의 경로는 /32 접두사를 사용하며, 기본 라우팅 동작을 변경하려면 유사한 UDR이 필요합니다.

원본 클라이언트의 아웃바운드 트래픽에 대한 NSG 규칙을 사용하여 트래픽을 제어합니다. /32 접두사가 있는 개별 경로를 배포하여 프라이빗 엔드포인트 경로를 재정의합니다. 아웃바운드 연결에 대한 NSG 흐름 로그 및 모니터링 정보는 계속 지원되며 사용 가능합니다.

내 프라이빗 엔드포인트 인스턴스가 VNet에 있지 않은데 VNet과 어떻게 연결되나요?

프라이빗 엔드포인트는 VNet에만 연결됩니다. 해당 인스턴스가 VNet에 없으므로 종속 엔드포인트에 대한 NSG 규칙을 수정하지 않아도 됩니다.

관련 콘텐츠

- Azure Private Link에 대한 자세한 정보는 Azure Private Link 설명서를 참조하세요.

- 캐시에 대한 다양한 네트워크 격리 옵션을 비교하려면 Azure Cache For Redis 네트워크 격리 옵션 설명서를 참조하세요.