가중치 및 바이어스와 Azure OpenAI 미세 조정 통합(미리 보기)

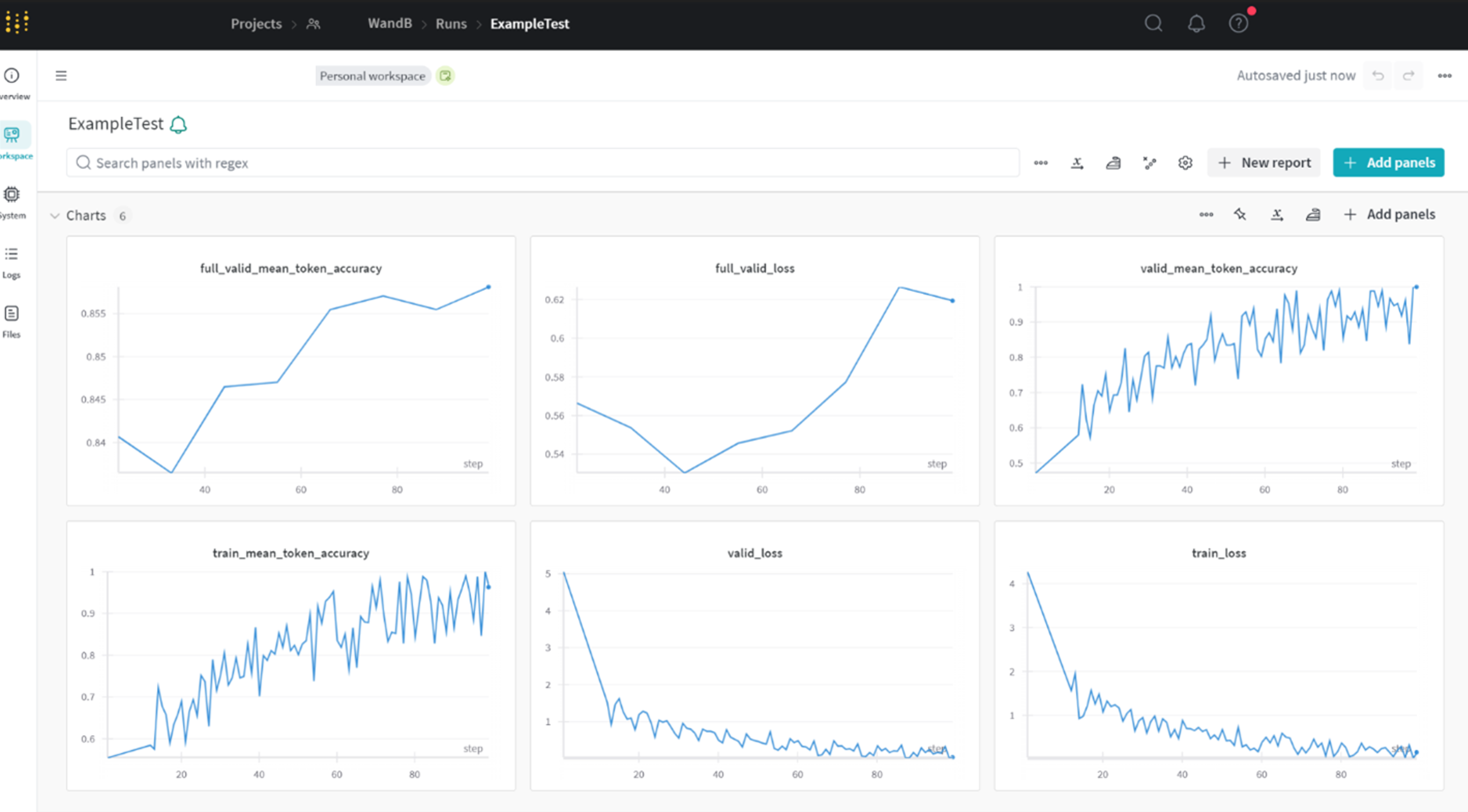

W&B(가중치 및 바이어스)는 기계 학습 실무자가 모델을 효율적으로 학습, 미세 조정 및 배포할 수 있는 강력한 AI 개발자 플랫폼입니다. Azure OpenAI 미세 조정은 W&B와 통합되어 메트릭, 매개 변수를 추적하고 W&B 프로젝트 내에서 Azure OpenAI 미세 조정 학습 실행을 시각화할 수 있습니다. 이 문서에서는 가중치 및 바이어스 통합을 설정하는 방법에 대해 안내합니다.

필수 조건

- Azure OpenAI 리소스 자세한 내용은 Azure OpenAI를 사용하여 리소스 만들기 및 모델 배포를 참조하세요. 리소스는 미세 조정을 지원하는 지역에 있어야 합니다.

- 모델을 미세 조정해야 하는 모든 팀 구성원에게 새 Azure OpenAI 리소스에 대해 Cognitive Services OpenAI 기여자 액세스 권한이 할당되었는지 확인합니다.

- 가중치 및 바이어스 계정 및 API 키.

- Azure Key Vault 키 자격 증명 모음을 만드는 방법에 대한 자세한 내용은 Azure Key Vault 빠른 시작을 참조 하세요.

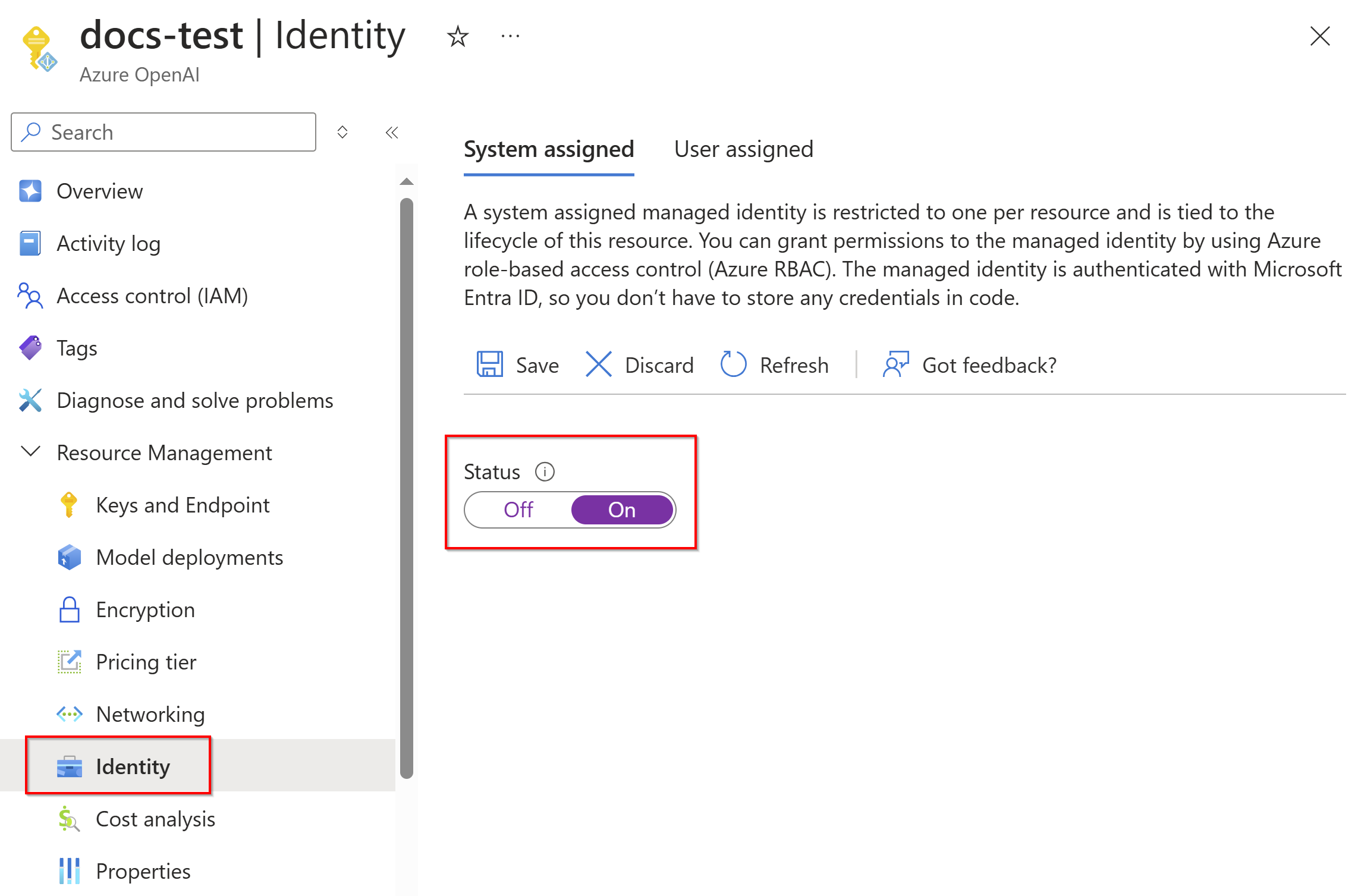

시스템 관리 ID 사용

먼저 Azure OpenAI 리소스에 대해 시스템 관리 ID를 사용하도록 설정합니다.

가중치 및 바이어스 API 키 검색

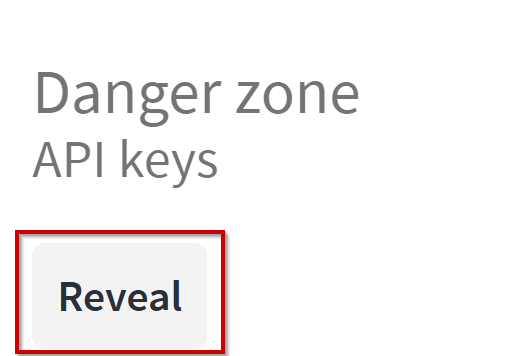

로그인하고 https://wandb.ai 사용자 설정으로 이동합니다.

API 키에서 표시를 선택하여 키에 액세스하고 클립보드에 복사합니다.

새 키를 만들려면 나중에 통합 구성에 추가할 키를 사용하고 https://wandb.ai/authorize복사합니다.

Azure Key Vault 구성

Azure OpenAI에서 가중치 및 바이어스 프로젝트로 데이터를 안전하게 보내려면 Azure Key Vault를 사용해야 합니다.

Azure Key Vault에 가중치 및 바이어스 API 키를 비밀로 추가

사용하려는 Azure Key Vault로 이동합니다.

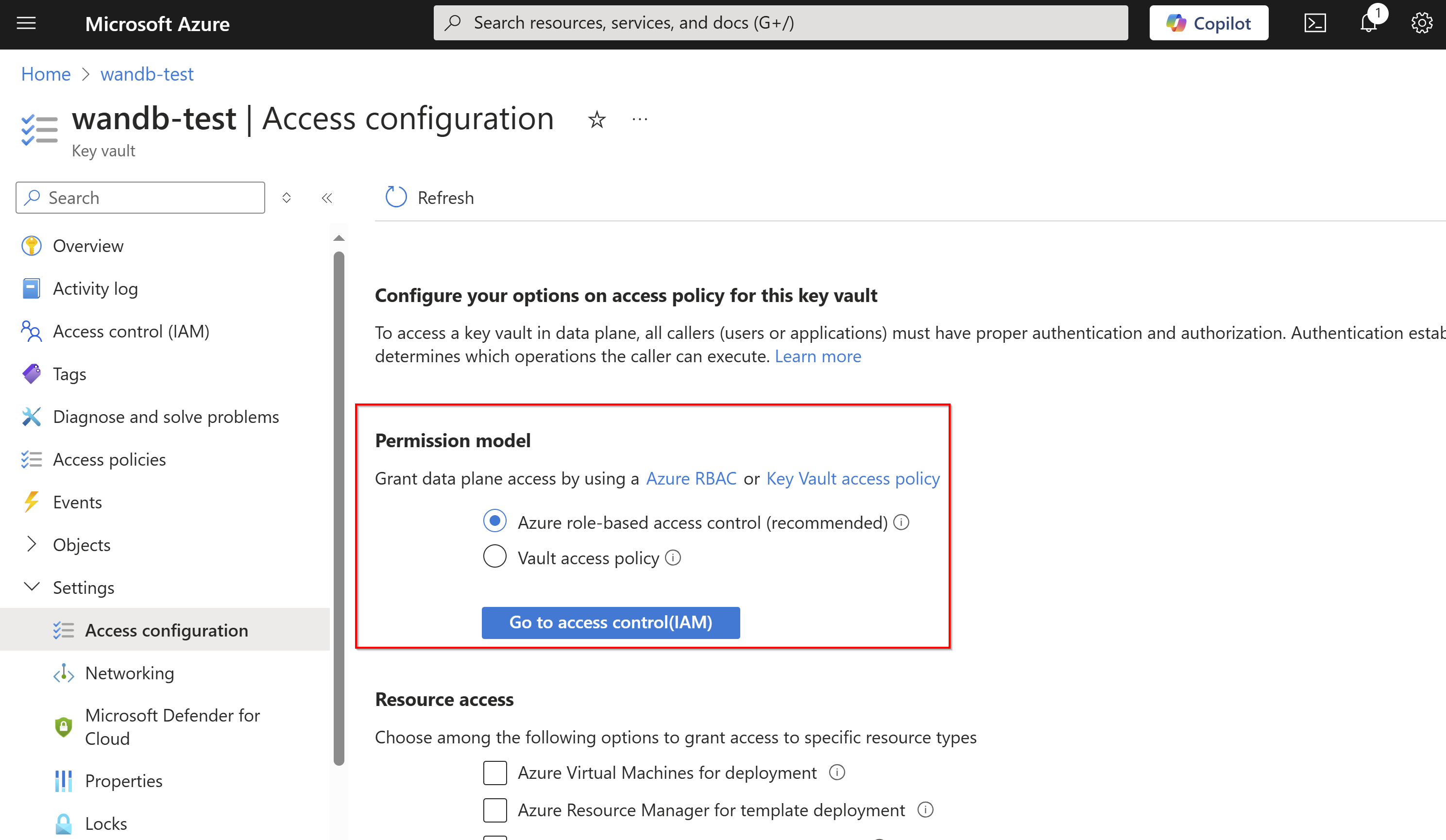

Azure Key Vault에 비밀을 읽고 쓰려면 명시적으로 액세스를 할당해야 합니다.

설정>액세스 구성으로 이동합니다. 사용 권한 모델에서 아직 선택되지 않은 경우 Azure 역할 기반 액세스 제어를 선택하는 것이 좋습니다. Azure 역할 기반 액세스 제어에 대해 자세히 알아봅니다.

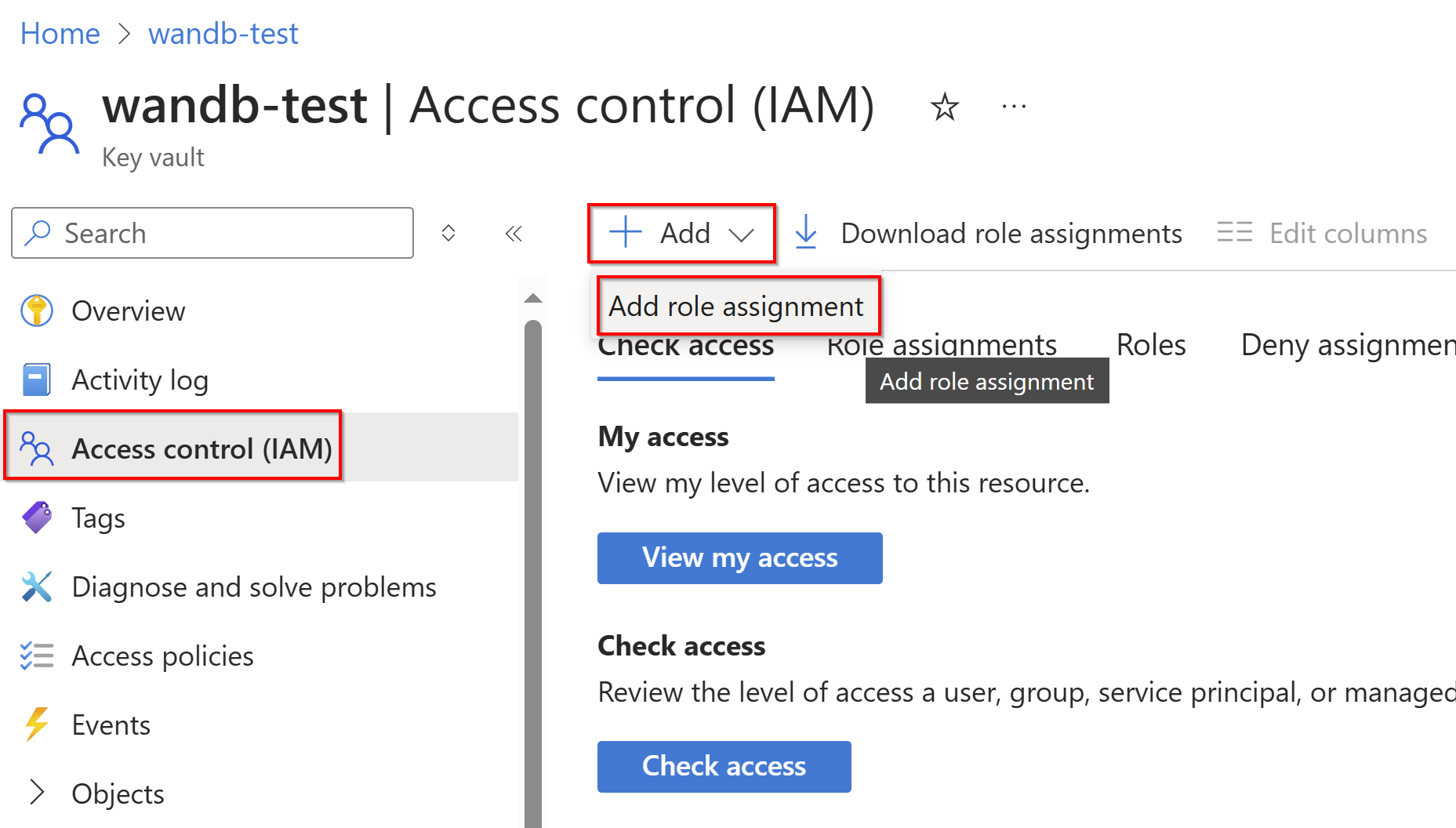

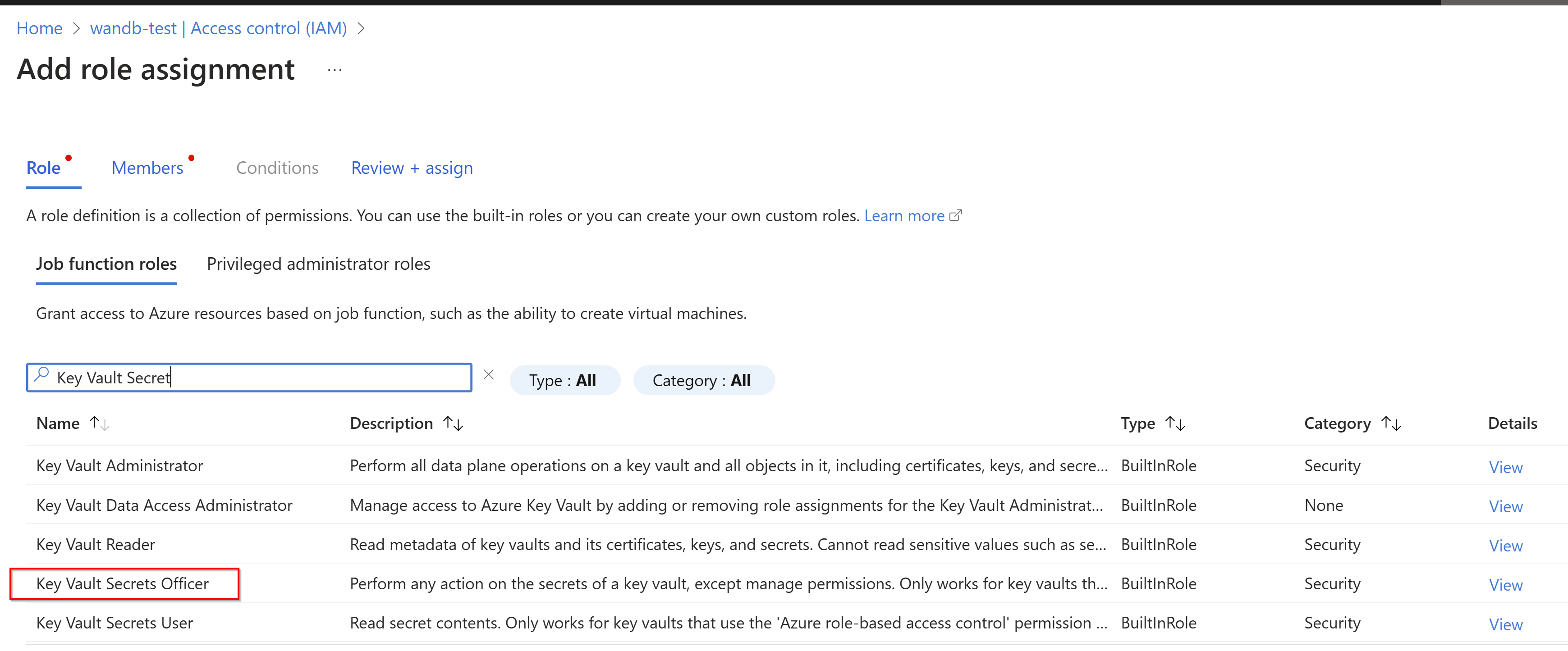

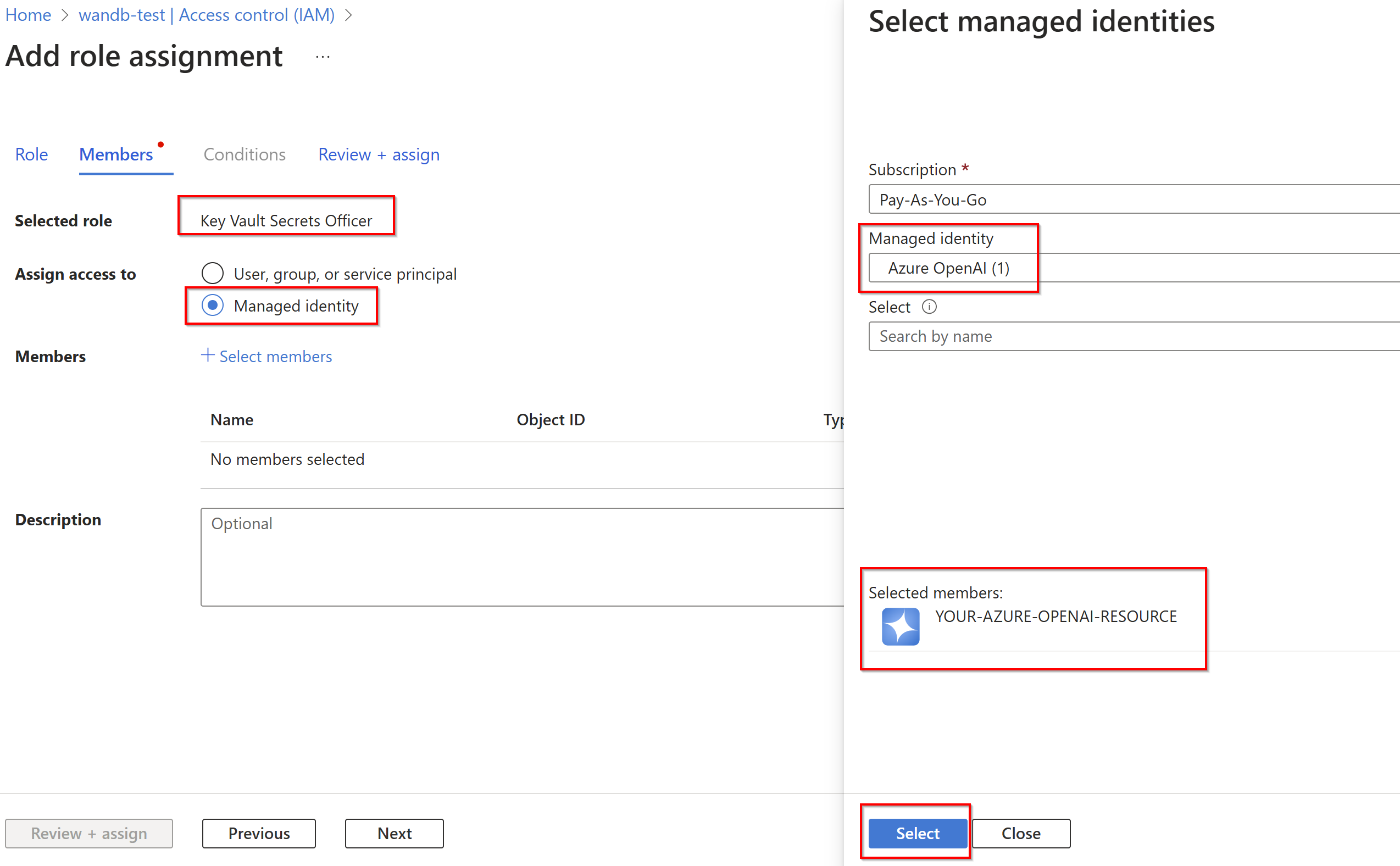

Key Vault 비밀 책임자 역할 할당

이제 권한 모델을 Azure 역할 기반 액세스 제어로 설정했으므로 Key Vault 비밀 책임자 역할을 자신에게 부여할 수 있습니다.

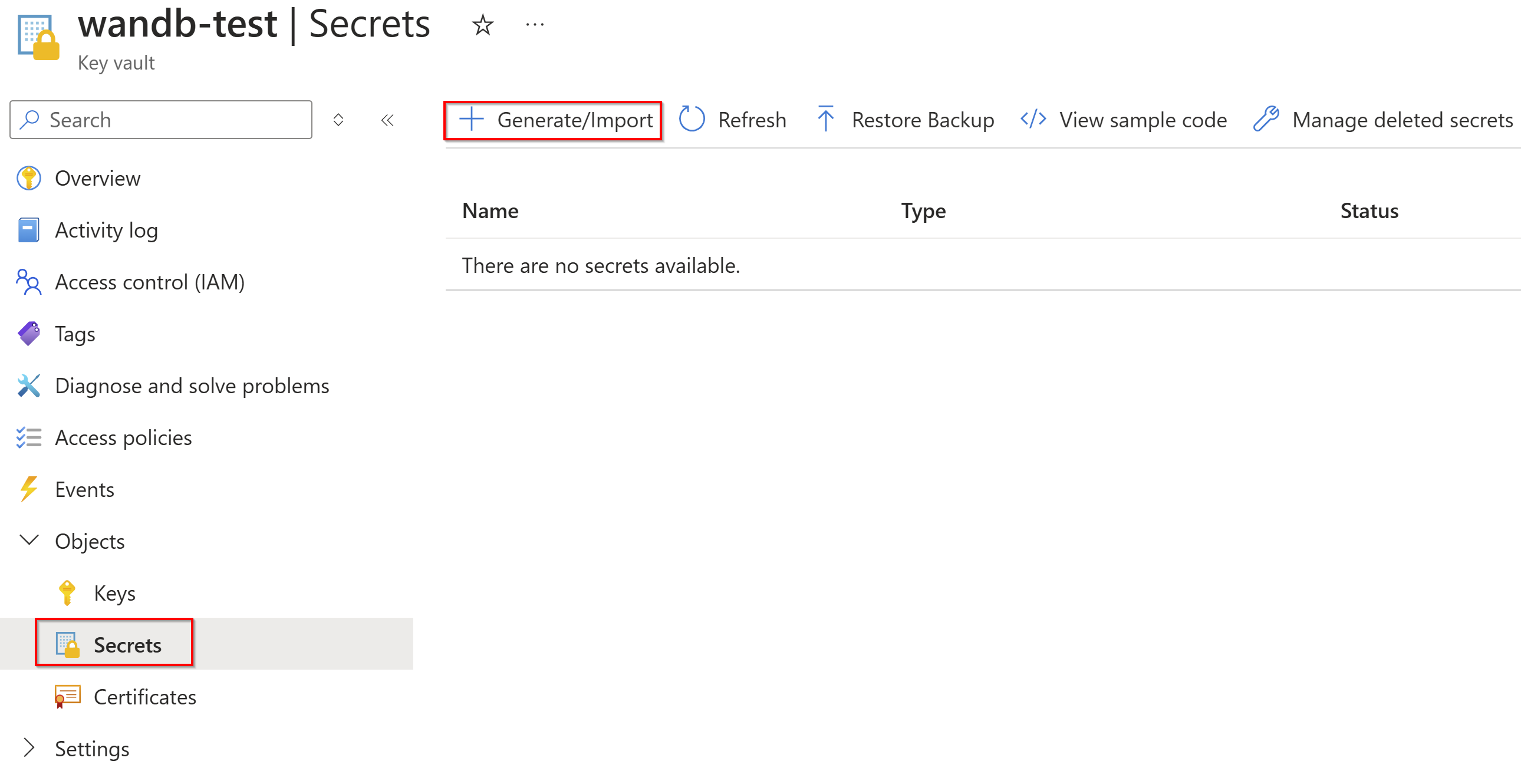

비밀 만들기

개체 아래의 키 자격 증명 모음 리소스 내에서 비밀>생성/가져오기를 선택합니다.

비밀의 이름을 제공하고 생성된 가중치 및 바이어스 API 키를 비밀 값에 저장합니다.

비밀 이름 및 키 자격 증명 모음 URL을 캡처해야 합니다. 키 자격 증명 모음 URL은 키 자격 증명 모음의 개요 섹션에서 검색할 수 있습니다.

Azure OpenAI 계정에 Key Vault 권한 부여

이전에 자격 증명 모음 액세스 정책을 사용하여 Azure Key Vault에 비밀을 읽고 쓰는 경우 다시 사용해야 합니다. 그렇지 않으면 Azure 역할 기반 액세스 제어를 계속 사용합니다. Azure 역할 기반 액세스 제어를 권장합니다. 그러나 작동하지 않는 경우 자격 증명 모음 액세스 정책을 사용해 보세요.

Azure OpenAI 리소스에 Key Vault 비밀 책임자 역할을 제공합니다.

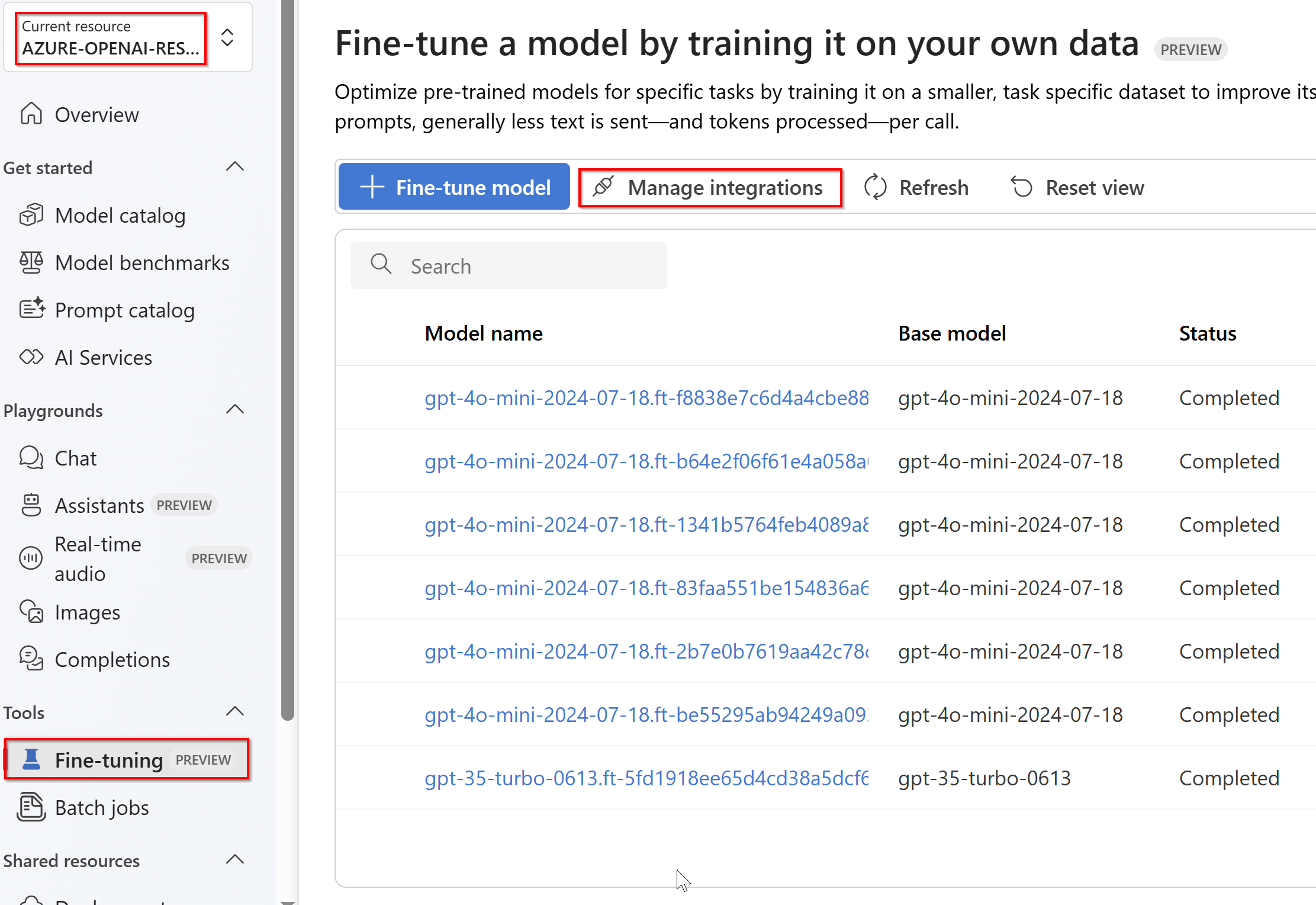

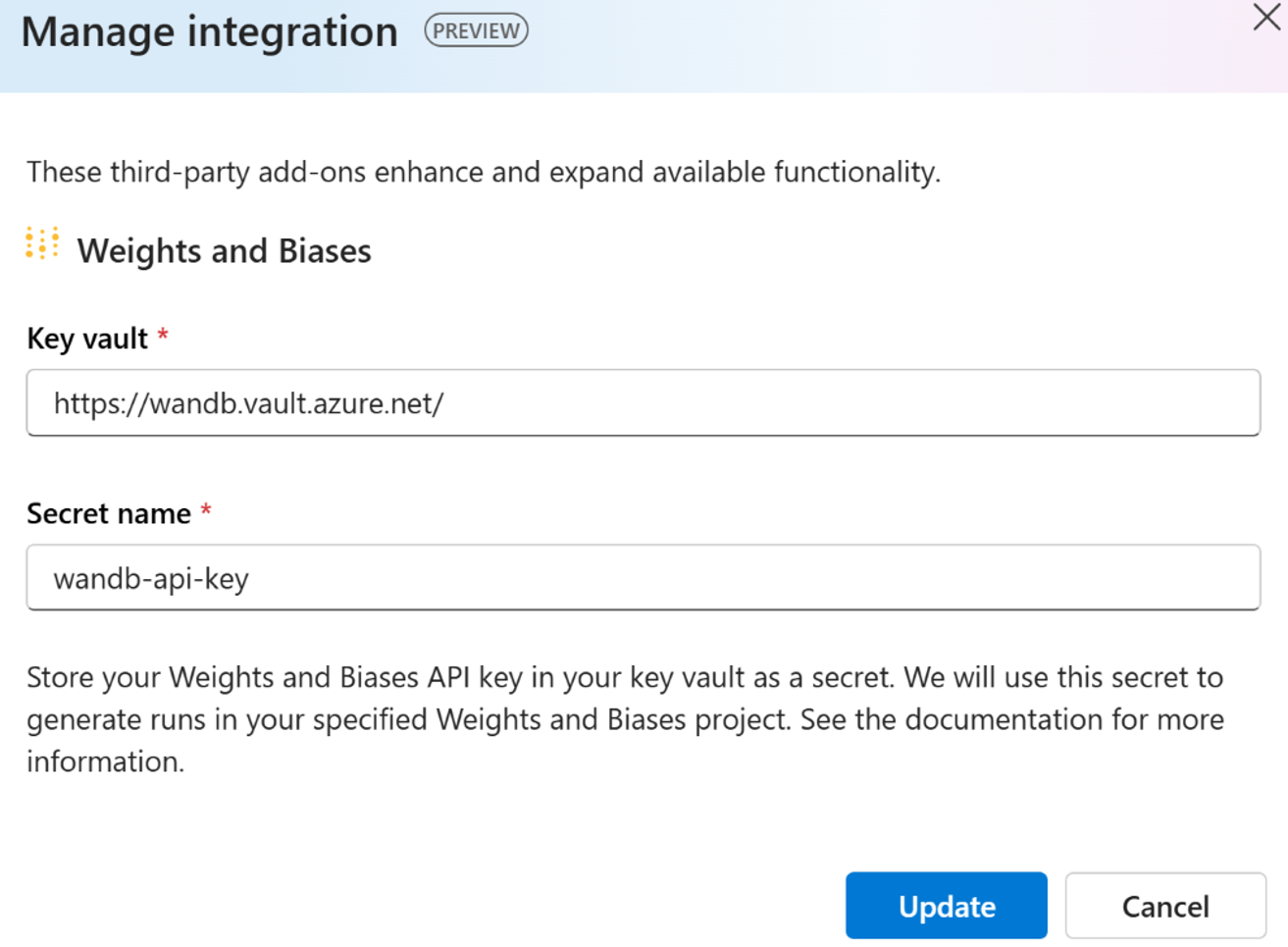

Azure OpenAI와 가중치 및 바이어스 연결

Azure AI Foundry 포털로 이동하여 Azure OpenAI 미세 조정 리소스를 선택합니다.

키 자격 증명 모음 URL 및 비밀을 추가합니다. 그런 다음, 업데이트를 선택합니다.

이제 새 미세 조정 작업을 만들 때 작업에서 가중치 및 바이어스 계정으로 데이터를 기록할 수 있는 옵션이 제공됩니다.