参加済みデバイスのシングル サインオンMicrosoft Entra構成する

この記事では、次Windows Hello for Business適用される機能またはシナリオについて説明します。

-

展開の種類:

-

信頼の種類:があります。

-

結合の種類:Microsoft Entra参加

Windows Hello for Business Microsoft Entra参加済みデバイスと組み合わせることで、強力な 2 要素資格情報を使用して、ユーザーがクラウドベースのリソースに安全にアクセスしやすくなります。 組織がリソースをクラウドに移行すると、一部のリソースがオンプレミスのままになり、参加しているデバイスMicrosoft Entraアクセスする必要がある場合があります。 ハイブリッド展開に追加の構成を使用すると、キーまたは証明書を使用して、Windows Hello for Businessを使用して、Microsoft Entra参加済みデバイスのオンプレミス リソースにシングル サインオンを提供できます。

注

クラウド Kerberos 信頼モデルを使用する場合、これらの手順は必要ありません。

前提条件

ハイブリッド参加済みデバイスMicrosoft Entraとは異なり、Microsoft Entra参加済みデバイスには Active Directory ドメインとの関係がありません。 この要素により、ユーザーの Active Directory に対する認証方法が変わります。 次の構成を検証して、参加済みデバイスMicrosoft Entraサポートしていることを確認します。

- 証明書失効リスト (CRL) 配布ポイント

- ドメイン コントローラー証明書

- オンプレミスのドメイン コントローラーに到達するためのネットワーク インフラストラクチャ。 マシンが外部にある場合は、任意の VPN ソリューションを使用できます

CRL 配布ポイント (CDP)

証明機関によって発行された証明書は失効させることができます。 証明機関が証明書を取り消すと、証明書に関する情報が 証明書失効リスト (CRL) に書き込まれます。

証明書の検証中に、Windows は現在の証明書と CRL 内の情報を比較して、証明書が有効かどうかを判断します。

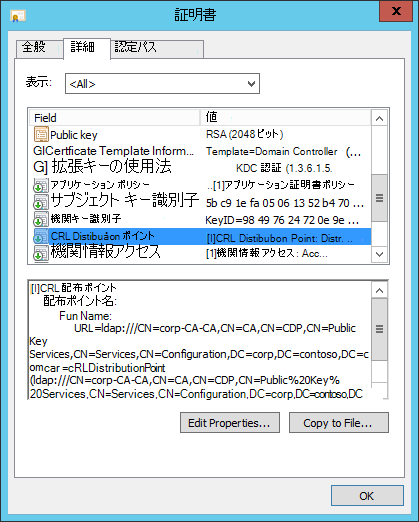

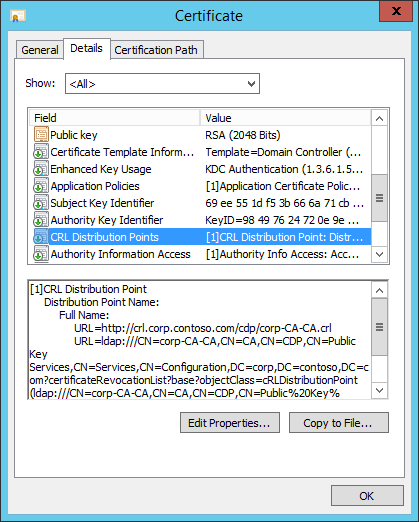

スクリーンショットでは、ドメイン コントローラー証明書の CDP プロパティに LDAP パスが表示されています。 ドメインに参加しているデバイスに Active Directory を使用すると、高可用性 CRL 配布ポイントが提供されます。 ただし、参加しているデバイスMicrosoft Entra Active Directory からデータを読み取ることはできません。証明書の検証では、CRL を読み取る前に認証する機会がありません。 認証は循環的な問題になります。ユーザーは認証を試行していますが、認証を完了するには Active Directory を読み取る必要がありますが、認証されていないため Active Directory を読み取ることはできません。

この問題を解決するには、CRL 配布ポイントが、認証を必要としない参加済みデバイスMicrosoft Entraアクセスできる場所である必要があります。 最も簡単な解決策は、HTTP (HTTPS ではなく) を使用する Web サーバーで CRL 配布ポイントを公開することです。

CRL 配布ポイントに HTTP 配布ポイントが一覧表示されない場合は、発行証明機関を再構成して、HTTP CRL 配布ポイント (できれば最初に配布ポイントの一覧) を含める必要があります。

注

CA で Base と Delta CRL の両方が発行されている場合は、必ず HTTP パスで Delta CRL を 発行してください。 (IIS) Web サーバーで二重エスケープを許可することで、Delta CRL をフェッチする Web サーバーを含めます。

ドメイン コントローラー証明書

証明機関は、証明書の発行時に CDP 情報を証明書に書き込みます。 配布ポイントが変更された場合は、証明機関が新しい CDP を含めるために、以前に発行した証明書を再発行する必要があります。 ドメイン コントローラー証明書は、Active Directory に認証Microsoft Entra参加しているデバイスの重要なコンポーネントの 1 つです。

Windows がドメイン コントローラー証明書を検証する必要があるのはなぜですか?

Windows Hello for Businessは、Microsoft Entra参加しているデバイスからドメインに認証するときに、厳密な KDC 検証セキュリティ機能を適用します。 この適用により、キー配布センター (KDC) によって満たす必要がある、より制限の厳しい条件が適用されます。 Microsoft Entra参加済みデバイスでWindows Hello for Businessを使用して認証する場合、Windows クライアントは、次のすべてが満たされていることを確認して、ドメイン コントローラーからの応答を検証します。

- ドメイン コントローラーには、指定された証明書の秘密キーがあります

- ドメイン コントローラーの証明書を発行したルート CA は、デバイスの 信頼されたルート証明機関にあります

- 他の古いテンプレートの代わりに Kerberos 認証証明書 テンプレートを使用する

- ドメイン コントローラーの証明書には、 KDC 認証 の拡張キー使用法 (EKU) があります

- ドメイン コントローラーの証明書のサブジェクト代替名には、ドメインの名前と一致する DNS 名があります

- ドメイン コントローラーの証明書の署名ハッシュ アルゴリズムは sha256 です

- ドメイン コントローラーの証明書の公開キーは RSA (2048 ビット) です

重要

Windows Hello for Businessを使用してMicrosoft Entraハイブリッド参加済みデバイスからドメインに認証しても、ドメイン コントローラー証明書に KDC 認証 EKU が含まれるという強制は行われません。 参加済みデバイスMicrosoft Entra既存のドメイン環境に追加する場合は、KDC 認証 EKU を含むようにドメイン コントローラー証明書が更新されていることを確認してください。

発行元 CA の CRL 配布ポイントを構成する

この一連の手順を使用して、ドメイン コントローラー証明書を発行する CA を更新して、http ベースの CRL 配布ポイントを含めます。

インターネット インフォメーション サービスが CRL 配布ポイントをホストするように構成する

新しい証明書失効リストを Web サーバーでホストMicrosoft Entra必要があります。これにより、参加しているデバイスは認証なしで証明書を簡単に検証できます。 これらのファイルは、Web サーバーでさまざまな方法でホストできます。 次の手順は 1 つだけであり、新しい CRL 配布ポイントの追加に慣れていない管理者に役立つ場合があります。

重要

CRL 配布ポイントをホストしている IIS サーバーが https またはサーバー認証証明書を使用するように構成しないでください。 クライアントは、http を使用して配布ポイントにアクセスする必要があります。

Web サーバーをインストールする

- ローカル管理者としてサーバーにサインインし、サインイン中に起動しなかった場合はサーバー マネージャーを開始します

- ナビゲーション ウィンドウで [ ローカル サーバー] ノードを選択します。 [管理] を選択し、[ロールと機能の追加] を選択します

- 役割と機能の追加ウィザードで、[サーバーの選択] を選択します。 選択したサーバーがローカル サーバーであることを確認します。 [ サーバー ロール] を選択します。 Web サーバー (IIS) の横にある [チェック] ボックスを選択します

- ウィザードの残りのオプションで [ 次へ ] を選択し、既定値をそのまま使用して Web サーバーロールをインストールします

Web サーバーを構成する

Windows 管理ツールから、インターネット インフォメーション サービス (IIS) マネージャーを開く

ナビゲーション ウィンドウを展開して、[Default Web Site] を表示します。 [既定の Web サイト] を選択して右クリックし、[仮想ディレクトリの追加]を選択します。

[仮想ディレクトリの追加] ダイアログ ボックスで、[エイリアス] に「cdp」と入力します。 物理パスについては、証明書失効リストをホストする物理ファイルの場所を入力または参照します。 この例では、パス

c:\cdpが使用されます。 [ OK] [![仮想ディレクトリの追加] の順に選択します。](images/aadj/iis-add-virtual-directory.png)

注

後で共有とファイルのアクセス許可を構成するときに使用するため、このパスをメモしておきます。

ナビゲーション ウィンドウの [Default Web Site] で [CDP] を選択します。 コンテンツ ウィンドウで [ディレクトリの参照 ] を開きます。 詳細ウィンドウで [有効にする] を 選択します

ナビゲーション ウィンドウの [Default Web Site] で [CDP] を選択します。 構成エディターを開く

セクションの一覧で、system.webServer/security/requestFiltering

コンテンツ ウィンドウの名前付きの値ペアの一覧で、[allowDoubleEscaping] を [True] に構成します。 操作ウィンドウの

![[IIS 構成] エディター [ダブル エスケープ](images/aadj/iis-config-editor-allowdoubleescaping.png) ] で [適用] を選択します。

] で [適用] を選択します。インターネット インフォメーション サービス (IIS) マネージャーを閉じる

CRL 配布ポイント URL の DNS リソース レコードを作成する

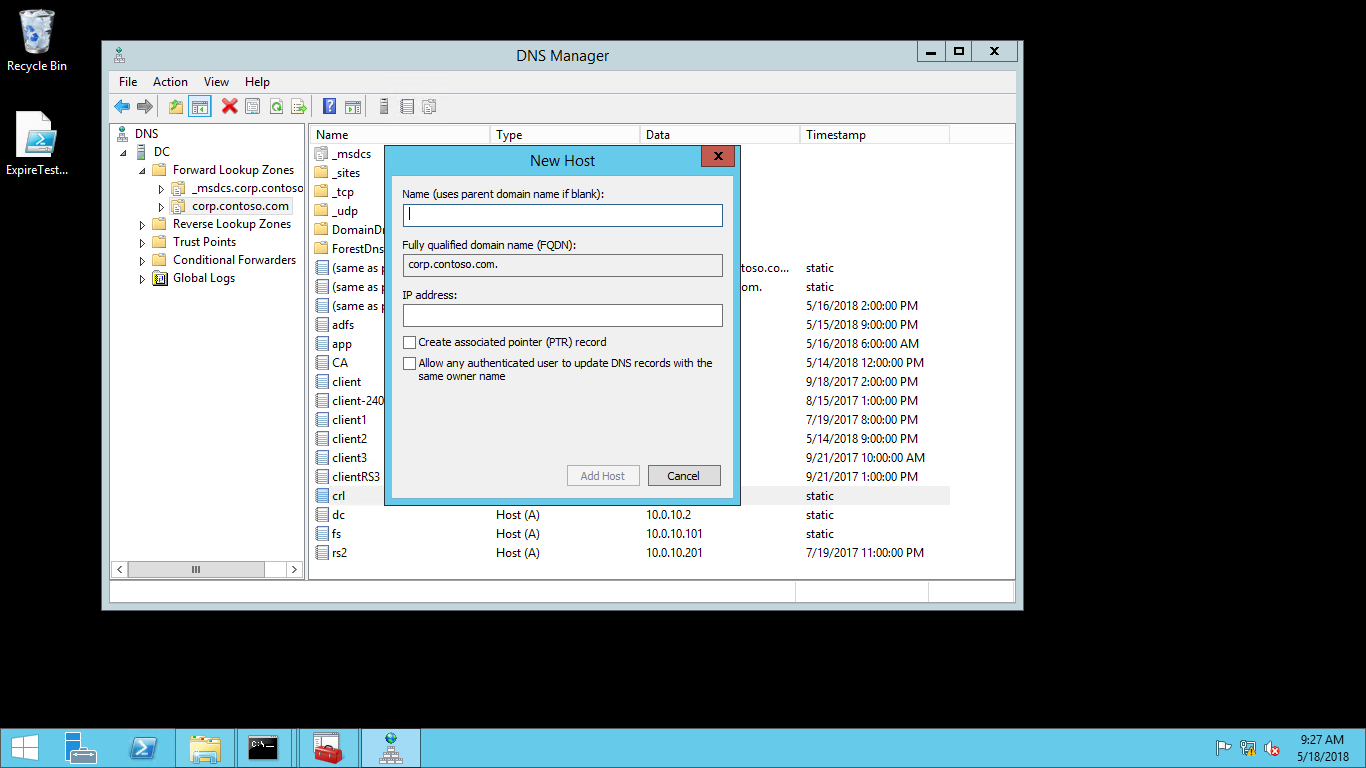

- DNS サーバーまたは管理ワークステーションで、管理ツールから DNS マネージャーを開きます

- [前方参照ゾーン] を展開して、ドメインの DNS ゾーンを表示します。 ナビゲーション ウィンドウでドメイン名を右クリックし、[ 新しいホスト (A または AAAA)] を選択します。

-

[新しいホスト] ダイアログ ボックスで、[名前] に「crl」と入力します。

[IP アドレス] に、構成した Web サーバーの IP アドレスを入力します。 [ ホストの追加] を選択します。 [ OK] を選択 して [DNS ] ダイアログ ボックスを閉じます。 [完了]

] を選択します。

] を選択します。 - DNS マネージャーを閉じる

証明書失効リストをホストするファイル共有を準備する

これらの手順では、証明機関が証明書失効リストを自動的に公開できるように、Web サーバーに NTFS と共有のアクセス許可を構成します。

CDP ファイル共有を構成する

- Web サーバーで Windows エクスプローラーを開き、「Web サーバーを構成する」の手順 3 で作成した cdp フォルダーに移動します

- cdp フォルダーを右クリックし、[プロパティ] を選択します。 [ 共有 ] タブを選択します。 [詳細な共有] を選択します

-

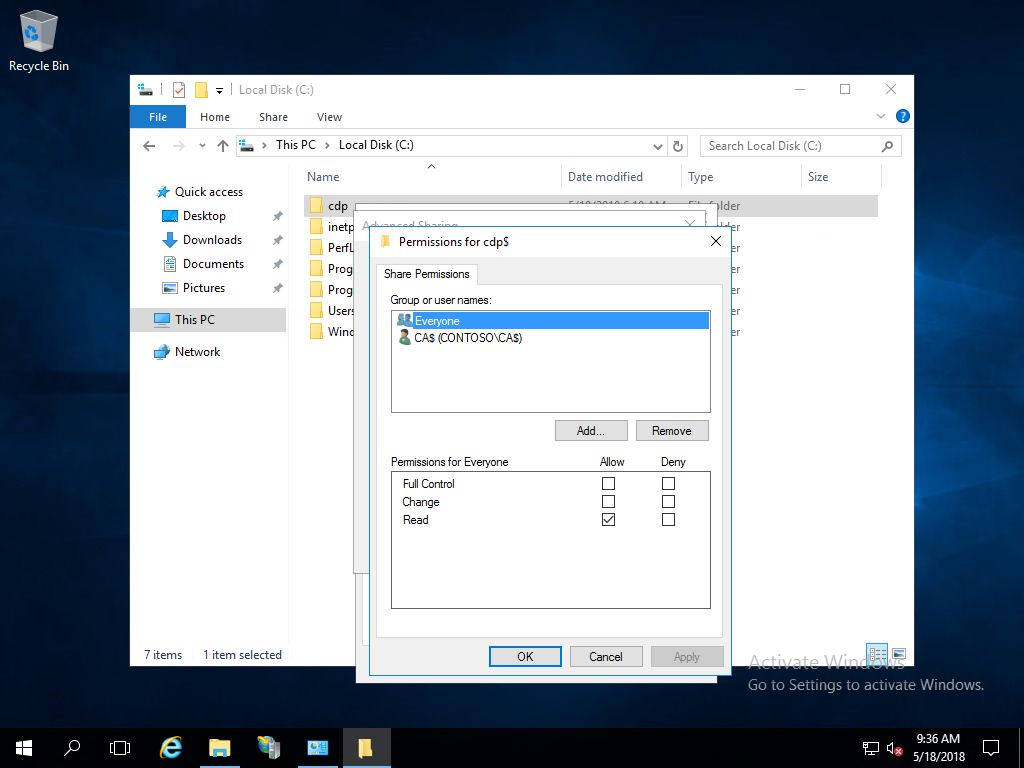

[このフォルダを共有する] を選択します。

[共有名]に「cdp$」と入力します。 [アクセス許可

![] cdp 共有を](images/aadj/cdp-sharing.png) 選択します。

選択します。 - [cdp$ のアクセス許可] ダイアログ ボックスで、[追加] を選択します。

- [ユーザー、コンピューター、サービス アカウント、またはグループの選択] ダイアログ ボックスで、[オブジェクトの種類] を選択します。 [オブジェクトの種類] ダイアログ ボックスで、[コンピューター] を選択し、[OK] を選択します。

- [ユーザー、コンピューター、サービス アカウント、またはグループの選択] ダイアログ ボックスで、選択するオブジェクト名を入力し、証明書失効リストを発行する証明機関を実行しているサーバーの名前を入力し、[名前の確認] を選択します。 [ OK] を選択します

-

[cdp$ のアクセス許可] ダイアログ ボックスで、[グループ名またはユーザー名] の一覧から証明機関を選択します。

[権限の適用先] セクションで、[フル コントロール] に [許可] を選択します。 [OK

] を選択します。

] を選択します。 - [ 詳細な共有 ] ダイアログ ボックスで、[ OK] を選択します

ヒント

ユーザーが \\Server FQDN\sharenameにアクセスできることを確認します。

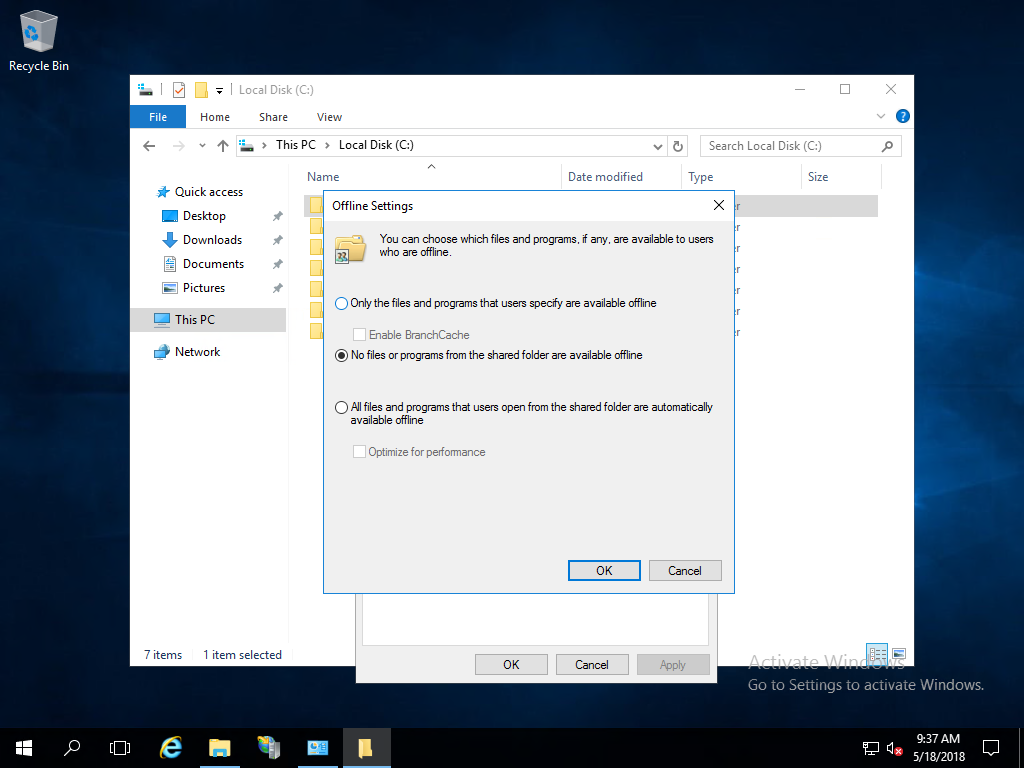

キャッシュの無効化

- Web サーバーで Windows エクスプローラーを開き、「Web サーバーを構成する」の手順 3 で作成した cdp フォルダーに移動します

- cdp フォルダーを右クリックし、[プロパティ] を選択します。 [ 共有 ] タブを選択します。 [詳細な共有] を選択します

- [ キャッシュ] を選択します。 [共有フォルダーのファイルまたはプログラムはオフライン

を使用できません] を選択します。

を使用できません] を選択します。 - [ OK] を選択します

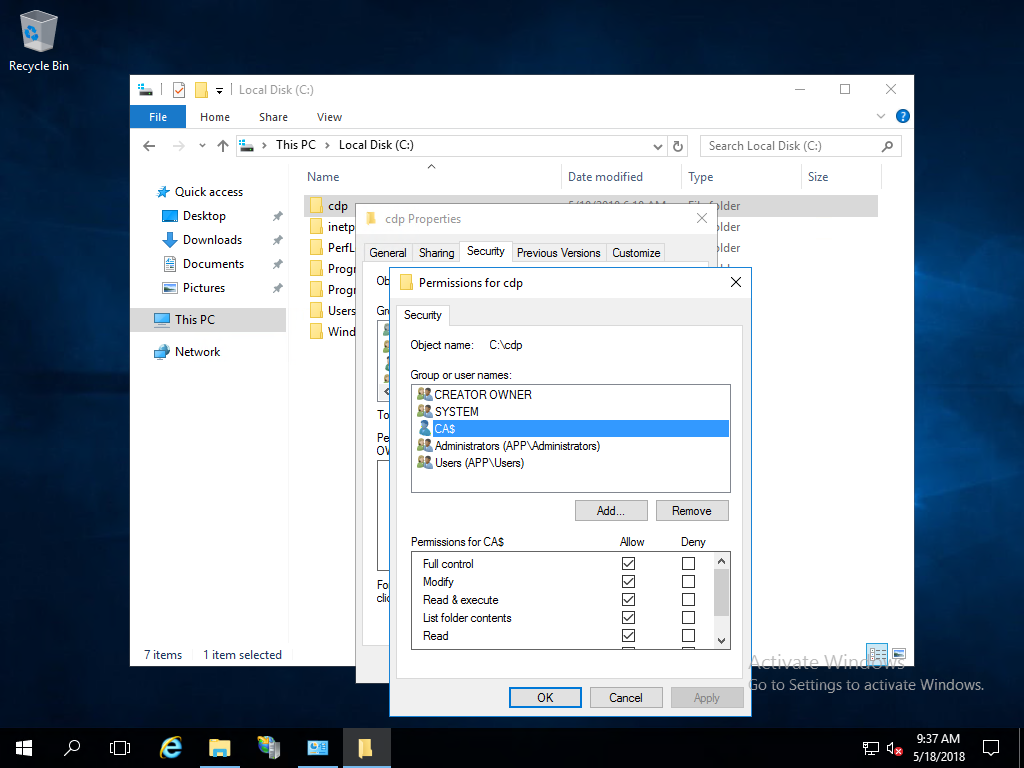

CDP フォルダーの NTFS アクセス許可を構成する

- Web サーバーで Windows エクスプローラーを開き、「Web サーバーを構成する」の手順 3 で作成した cdp フォルダーに移動します

- cdp フォルダーを右クリックし、[プロパティ] を選択します。 [ セキュリティ ] タブを選択します

- [ セキュリティ ] タブで、[編集] を選択します。

- [cdp のアクセス許可] ダイアログ ボックスで、[

の追加] を選択します。

の追加] を選択します。 - [ユーザー、コンピューター、サービス アカウント、またはグループの選択] ダイアログ ボックスで、[オブジェクトの種類] を選択します。 [オブジェクトの種類] ダイアログ ボックスで、[コンピューター] を選択します。 [ OK] を選択します

- [ユーザー、コンピューター、サービス アカウント、またはグループの選択] ダイアログ ボックスで、選択するオブジェクト名を入力し、証明機関の名前を入力して、[名前の確認] を選択します。 [ OK] を選択します

- [cdp のアクセス許可] ダイアログ ボックスで、[グループ名またはユーザー名] の一覧から証明機関の名前を選択します。 [権限の適用先] セクションで、[フル コントロール] に [許可] を選択します。 [ OK] を選択します

- [cdp プロパティ] ダイアログ ボックスで [閉じる] を選択します

発行元 CA で新しい CDP と発行場所を構成する

Web サーバーは、CRL 配布ポイントをホストする準備ができました。 次に、新しい場所で CRL を発行し、新しい CRL 配布ポイントを含むように発行元証明機関を構成します。

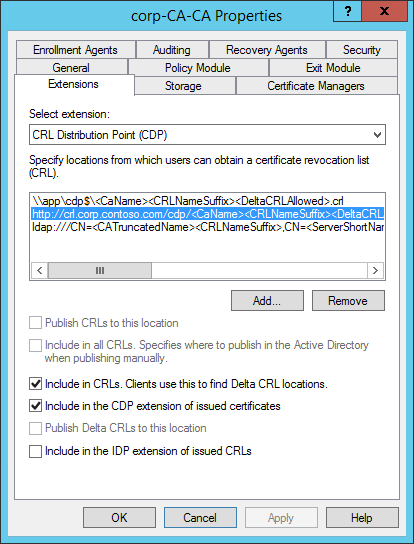

CRL 配布ポイントを構成する

発行元証明機関で、ローカル管理者としてサインインします。 管理ツールから証明機関コンソールを起動する

ナビゲーション ウィンドウで、証明機関の名前を右クリックし、[プロパティ] を選択します。

[拡張機能] を選択します。 [拡張機能] タブで、[ 拡張機能 の選択] ボックスの一覧から [CRL 配布ポイント (CDP)]を選択 します。

[ 拡張機能 ] タブで、[ 追加] を選択します。 場所に「http://crl.[domainname]/cdp/」と入力します。 たとえば、

<http://crl.corp.contoso.com/cdp/>または<http://crl.contoso.com/cdp/>(末尾のスラッシュを忘れないでください)![[CDP の新しい場所] ダイアログ ボックス。](images/aadj/cdp-extension-new-location.png)

[変数] ボックスの一覧から [<CaName> を選択し、[挿入] を選択します。 [変数] リストから [CRLNameSuffix を選択し、[挿入] を選択します。 [変数] リストから [<DeltaCRLAllowed> を選択し、[挿入] を選択します。

[場所] にあるテキストの最後に「.crl」と入力します。 [OK] を選択します。

作成した CDP を選択します。

[ CRL に含める] を選択します。クライアントはこれを使用して Delta CRL の場所を検索します。

[発行された証明書の CDP 拡張機能に含める] を選択します。

[ 適用] を選択して選択内容を保存します。 サービスの再起動を求められたら 、[いいえ] を選択します。

注

必要に応じて、使用されていない CRL 配布ポイントや公開場所を削除することができます。

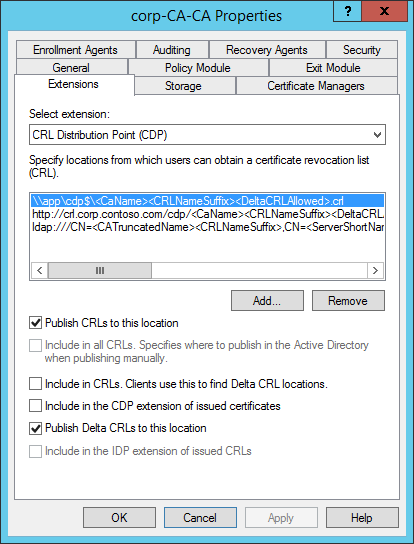

CRL の公開場所を構成する

発行元証明機関で、ローカル管理者としてサインインします。 管理ツールから証明機関コンソールを起動する

ナビゲーション ウィンドウで、証明機関の名前を右クリックし、[プロパティ] を選択します。

[拡張機能] を選択します。 [拡張機能] タブで、[ 拡張機能 の選択] ボックスの一覧から [CRL 配布ポイント (CDP)]を選択 します。

[ 拡張機能 ] タブで、[ 追加] を選択します。 CDP ファイル共有を構成するで CRL 配布ポイント用に作成したコンピューターと共有の名前を入力します。 たとえば、 \\app\cdp$\ (末尾の後方スラッシュを忘れないでください)

[変数] ボックスの一覧から [<CaName> を選択し、[挿入] を選択します。 [変数] リストから [CRLNameSuffix を選択し、[挿入] を選択します。 [変数] リストから [<DeltaCRLAllowed> を選択し、[挿入] を選択します

[場所] にあるテキストの最後に「.crl」と入力します。 [ OK] を選択します

作成した CDP を選択します。

[ この場所に CRL を発行する] を選択します

[ Delta CRL をこの場所に発行する] を選択します

[ 適用] を選択して選択内容を保存します。 サービスの再起動を求められたら、[ はい ] を選択します。 [ OK] を選択 してプロパティ ダイアログ ボックスを閉じます

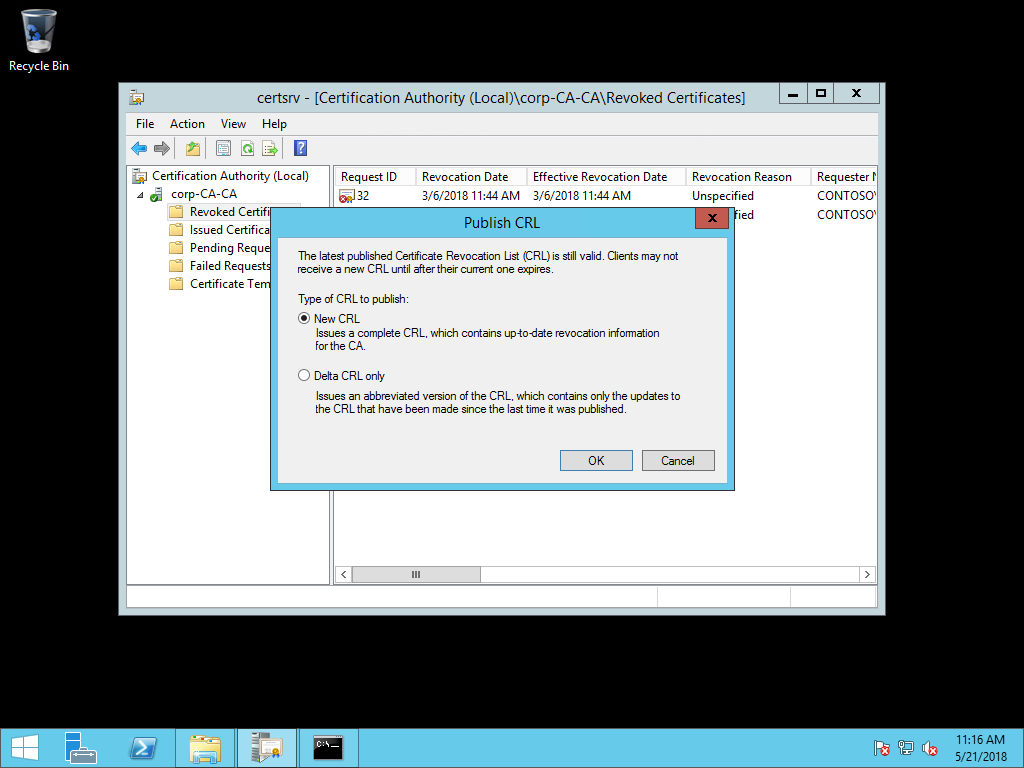

新しい CRL の公開

- 発行元証明機関で、ローカル管理者としてサインインします。 [管理ツール] から [証明機関] コンソールを起動します。

- ナビゲーション ウィンドウで、[失効した証明書] を右クリックし、[すべてのタスク] にマウス ポインターを合わせ、[

の発行] を選択します。

の発行] を選択します。 - [ CRL の発行 ] ダイアログ ボックスで、[ 新しい CRL ] を選択し、[ OK] を選択します。

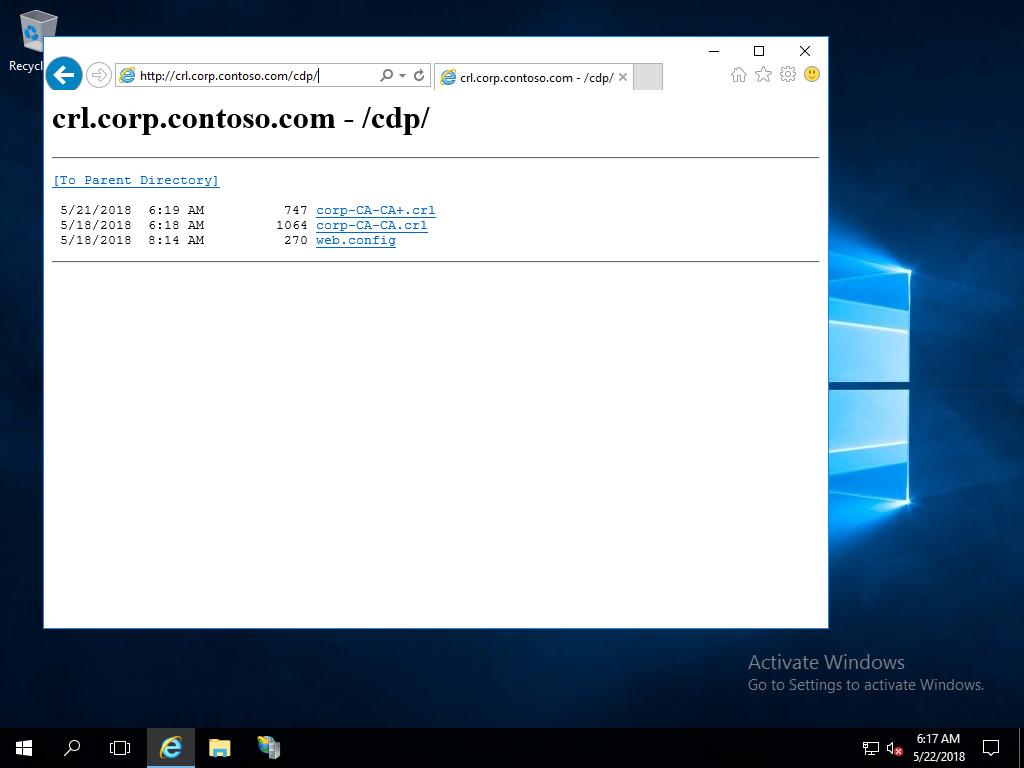

CDP 公開の検証

新しい CRL 配布ポイントが機能していることを検証します。

- Web ブラウザーを開きます。

http://crl.[yourdomain].com/cdpに移動します。 新しい CRL の発行から作成された 2 つのファイル新 表示されます。

表示されます。

ドメイン コントローラー証明書を再発行する

有効な HTTP ベースの CRL 配布ポイントで CA が適切に構成されている場合は、古い証明書に更新された CRL 配布ポイントがないため、ドメイン コントローラーに証明書を再発行する必要があります。

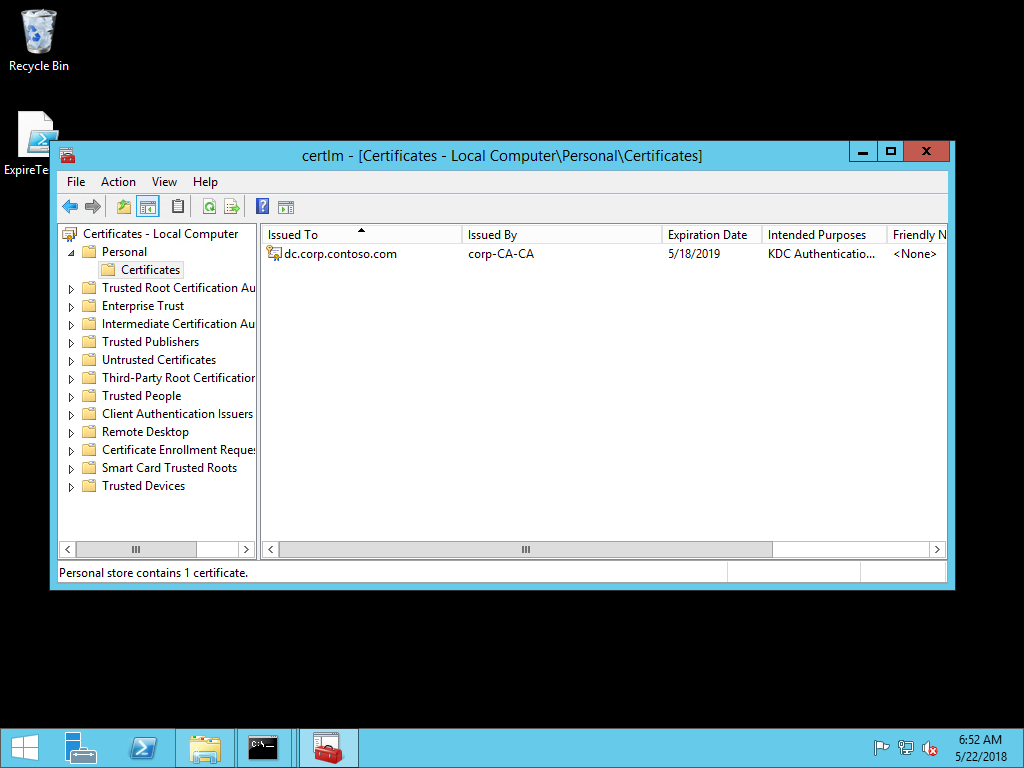

- 管理資格情報を使用してドメイン コントローラーにサインインする

- [ファイル名を指定して実行] ダイアログ ボックスを開きます。 「certlm.msc」と入力して、ローカル コンピューターの証明書マネージャーを開きます

- ナビゲーション ウィンドウで、[個人用] を展開します。 [ 証明書] を選択します。 詳細ウィンドウで、[目的証明書

] の一覧で、KDC 認証を含む既存のドメイン コントローラー証明書を選択します。

] の一覧で、KDC 認証を含む既存のドメイン コントローラー証明書を選択します。 - 選択した証明書を右クリックします。

[すべてのタスク] にマウス ポインターを合わせ、[新しいキーを使用して証明書を更新する]を選択します。...[証明書の登録] ウィザードで、[次へ

![] [新しいキーで更新](images/aadj/certlm-renew-with-new-key.png) ] を選択します。

] を選択します。 - ウィザードの [証明書の要求] ページで、選択した証明書に正しい証明書テンプレートがあることを確認し、状態が利用可能であることを確認します。 [登録] を選択します

- 登録が完了したら、[ 完了] を選択してウィザードを閉じます

- すべてのドメイン コントローラーでこの手順を繰り返します

注

ドメイン コントローラーで証明書を自動的に登録して更新するように構成することができます。 証明書の自動登録は、期限切れの証明書による認証の機能停止を防ぐのに役立ちます。 ドメイン コントローラーの証明書の自動登録を展開する方法については、「Windows Hello for Business 展開ガイド」をご覧ください。

重要

証明書の自動登録を使用していない場合は、証明書有効期限の 2 か月前に通知するカレンダーのアラームを作成します。 証明書の有効期限が切れたときに、1 人または 2 人以上のユーザーに通知されるように、組織内の複数の人に通知を送信します。

新しい証明書で CDP を検証する

管理資格情報を使用してドメイン コントローラーにサインインする

[ファイル名を指定して実行] ダイアログ ボックスを開きます。 「certlm.msc」と入力して、ローカル コンピューターの証明書マネージャーを開きます

ナビゲーション ウィンドウで、[個人用] を展開します。 [ 証明書] を選択します。 詳細ウィンドウで、[目的] の一覧で、既存のドメイン コントローラー証明書に KDC 認証 が含まれているをダブルクリック します

[詳細] タブを選択します。リストの [フィールド] 列に CRL 配布ポイントが表示されるまで、一覧を下にスクロールします。 CRL 配布ポイントの選択

フィールドの一覧の下にある情報を確認し、CRL 配布ポイントの新しい URL が証明書に存在することを確認します。 [ OK] を選択します

参加済みデバイスにルート CA 証明書Microsoft Entra展開する

ドメイン コントローラーには、新しい CRL 配布ポイントを含む証明書があります。 次に、参加済みデバイスに展開できるように、エンタープライズ ルート証明書Microsoft Entra必要です。 エンタープライズ ルート証明書をデバイスに展開すると、証明機関によって発行されたすべての証明書がデバイスによって信頼されるようになります。 証明書がないと、Microsoft Entra参加しているデバイスはドメイン コントローラー証明書を信頼せず、認証は失敗します。

エンタープライズ ルート証明書をエクスポートする

- 管理資格情報を使用してドメイン コントローラーにサインインする

- [ファイル名を指定して実行] ダイアログ ボックスを開きます。 「certlm.msc」と入力して、ローカル コンピューターの証明書マネージャーを開きます

- ナビゲーション ウィンドウで、[個人用] を展開します。 [ 証明書] を選択します。 詳細ウィンドウで、[目的] の一覧で、既存のドメイン コントローラー証明書に KDC 認証 が含まれているをダブルクリック します

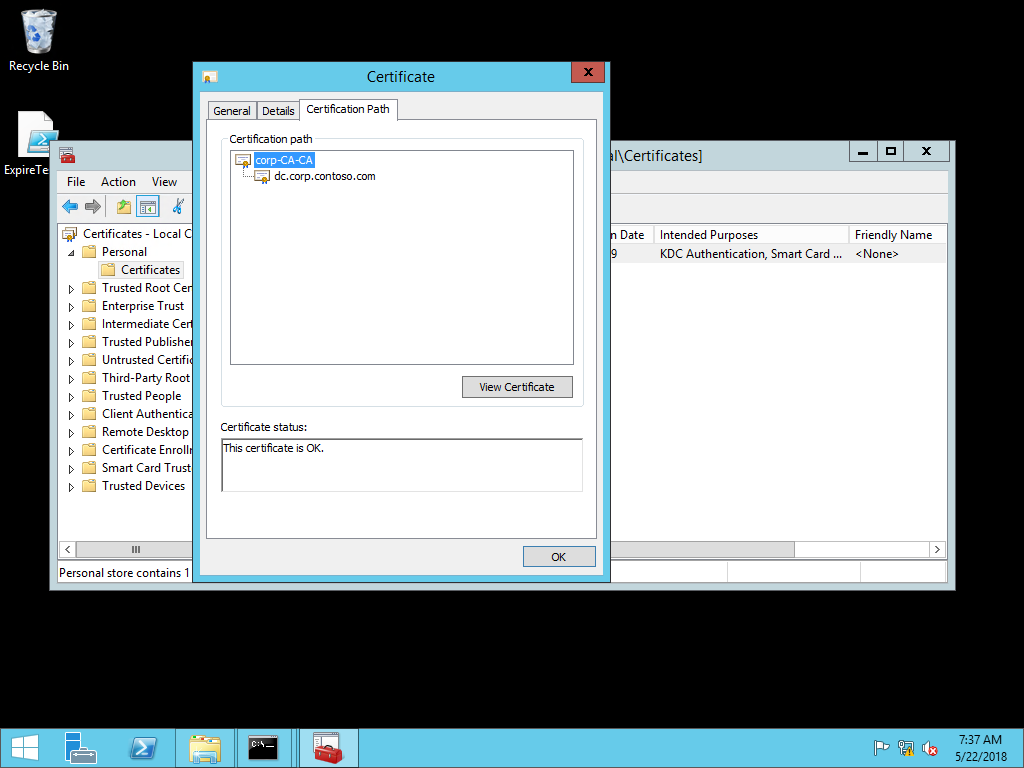

- [認定パス] タブを選択します。[認定パス] ビューで、最上位のノードを選択し、[証明書

の表示] を選択します。

の表示] を選択します。 - 新しい [ 証明書 ] ダイアログ ボックスで、[ 詳細 ] タブを選択します。[ ファイルの詳細にコピー

![] タブを選択し、ファイルにコピーします。](images/aadj/certlm-root-cert-details-tab.png)

- 証明書のエクスポート ウィザードで、[次へ] を選択します。

- ウィザードの [ファイル形式のエクスポート] ページで、[次へ] を選択します。

- ウィザードの [ エクスポートするファイル ] ページで、ルート証明書の名前と場所を入力し、[ 次へ] を選択します。 [完了] を選択し、[OK] を選択して [成功] ダイアログ ボックス [

![ルート証明書のエクスポート]](images/aadj/certlm-export-root-certificate.png) を閉じます。

を閉じます。 - [ OK] を 2 回選択して、ローカル コンピューターの 証明書マネージャー に戻ります。 証明書マネージャーを閉じる

Intuneを使用して証明書をデプロイする

Microsoft Intuneを使用してデバイスを構成するには、カスタム ポリシーを使用します。

- Microsoft Intune管理センターに移動する

- [プロファイルの作成] > [デバイス>構成プロファイル] を選択します

- [プラットフォーム > Windows 8.1 以降] を選択し、[信頼された証明書>プロファイルの種類] を選択します

- [作成] を選択します

- [ 構成設定] で、フォルダー アイコンを選択し、エンタープライズ ルート証明書ファイルを参照します。 ファイルが選択されたら、[開く] を選択してIntuneにアップロードします

- [宛先ストア] ドロップダウンで、[コンピューター証明書ストア - ルート] を選択します。

- [次へ] を選択します

- [割り当て] で、>次に構成するデバイスまたはユーザーをメンバーとして含むセキュリティ グループを選択します。

- ポリシーの構成を確認し、[作成] を選択します

オンプレミス シングル サインオン用に証明書を使用する場合は、オンプレミス シングル サインオン用の証明書の使用の追加の手順を実行してください。 それ以外の場合は、Windows Hello for Businessを使用してMicrosoft Entra参加済みデバイスにサインインし、オンプレミス リソースへの SSO をテストできます。