高度な資格情報保護

組織では、パスワードレス サインインを採用するだけでなく、Credential Guard とリモート Credential Guard を使用してWindows 11のユーザーとドメインの資格情報のセキュリティを強化できます。

ローカル セキュリティ機関 (LSA) の保護

Windows には、ユーザーの ID を確認するための重要なプロセスがいくつかあります。 検証プロセスには、ユーザーの認証と Windows サインインの検証を担当するローカル セキュリティ機関 (LSA) が含まれます。LSA は、Microsoft アカウントと Entra ID アカウントへのシングル サインオンに使用されるトークンと資格情報を処理します。

信頼された署名されたコードのみを読み込むことにより、LSA は資格情報の盗難に対して大幅な保護を提供します。 LSA 保護では、グループ ポリシーやその他のデバイス管理ソリューションを使用した構成がサポートされます。

Windows 11 バージョン 24H2 の新機能

これらの資格情報を安全に保つために、すべてのデバイス (MSA、Microsoft Entra参加済み、ハイブリッド、ローカル) で LSA 保護が既定で有効になっています。 新しいインストールの場合は、すぐに有効になります。 アップグレードの場合、評価期間が 10 日後に再起動された後に有効になります。

ユーザーは、デバイス セキュリティ>Core Isolation>Local Security Authority protection でWindows セキュリティ アプリケーションの LSA 保護状態を管理できます。

すべてのユーザーのシームレスな移行とセキュリティの強化を確保するために、LSA 保護のエンタープライズ ポリシーがアップグレード時の有効化よりも優先されます。

詳細情報

Credential Guard

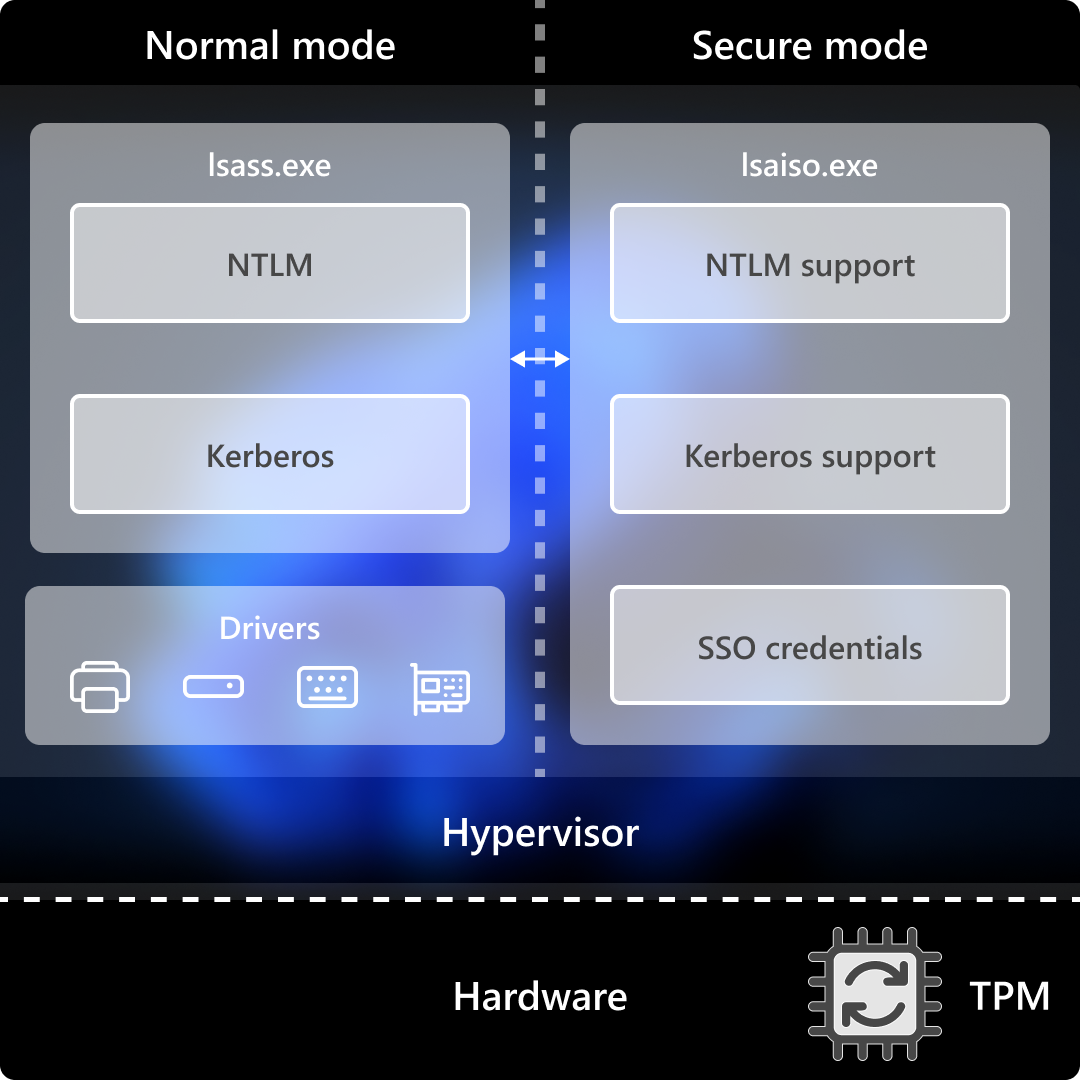

Credential Guard では、ハードウェアに基づく仮想化ベースのセキュリティ (VBS) を使用して、資格情報の盗難から保護します。 Credential Guard を使用すると、ローカル セキュリティ機関 (LSA) は、オペレーティング システムの残りの部分からアクセスできない分離された環境で Active Directory (AD) シークレットを格納および保護します。 LSA は、リモート プロシージャ コールを使って分離 LSA プロセスと通信します。

仮想化ベースのセキュリティで LSA プロセスを保護することで、Credential Guard は、Pass-the-Hash や Pass-the-Ticket などのユーザー資格情報の盗難攻撃手法からシステムを保護します。 また、管理者特権でプロセスが実行されている場合でも、マルウェアがシステム シークレットにアクセスするのを防ぐのに役立ちます。

Windows 11 バージョン 24H2 の新機能

Credential Guard の保護は、必要に応じて Active Directory に参加しているデバイスのマシン アカウント パスワードを含むように拡張されます。 管理者は、Credential Guard ポリシー設定を使用して、監査モードまたはこの機能の適用を有効にすることができます。

詳細情報

Remote Credential Guard

リモート資格情報ガードは、Kerberos 要求を接続を要求しているデバイスにリダイレクトすることで、組織がリモート デスクトップ接続経由で資格情報を保護するのに役立ちます。 また、リモート デスクトップ セッションのシングル サインオン エクスペリエンスも提供します。

管理者の資格情報は高い特権を持ち、保護する必要があります。 リモート デスクトップ セッション中に接続するようにリモート資格情報ガードが構成されている場合、資格情報と資格情報の派生物は、ネットワーク経由でターゲット デバイスに渡されることはありません。 ターゲット デバイスが侵害された場合、資格情報は公開されません。

詳細情報

VBS キー保護

VBS キー保護

VBS キー保護を使用すると、開発者は仮想化ベースのセキュリティ (VBS) を使用して暗号化キーをセキュリティで保護できます。 VBS は、CPU の仮想化拡張機能を使用して、通常の OS の外部で分離されたランタイムを作成します。 使用中の場合、VBS キーはセキュリティで保護されたプロセスで分離されるため、この領域の外部で秘密キーマテリアルを公開することなくキー操作を実行できます。 保存時に、秘密キーマテリアルは TPM キーによって暗号化され、VBS キーがデバイスにバインドされます。 この方法で保護されたキーをプロセス メモリからダンプしたり、ユーザーのマシンからプレーン テキストでエクスポートしたりすることはできません。これにより、管理者レベルの攻撃者による流出攻撃を防ぐことができます。

詳細情報

トークン保護 (プレビュー)

トークン保護は、Microsoft Entra ID トークンの盗難を使用して攻撃を減らそうとします。 トークン保護は、トークンをデバイス シークレットと暗号化的にバインドすることで、目的のデバイスからのみトークンを使用できるようにします。 トークンを使用する場合は、トークンとデバイス シークレットの証明の両方を指定する必要があります。 条件付きアクセス ポリシー [4] は 、特定のサービスにサインイン トークンを使用するときにトークン保護を必要とするように構成できます。

詳細情報

サインイン セッション トークン保護ポリシー

この機能により、アプリケーションとサービスはセキュリティ トークンをデバイスに暗号化的にバインドできるため、トークンが盗まれた場合に攻撃者が別のデバイスでユーザーを偽装する機能が制限されます。

アカウント ロックアウト ポリシー

Windows 11がインストールされた新しいデバイスには、既定でセキュリティで保護されたアカウント ロックアウト ポリシーがあります。 これらのポリシーは、ハッカーがリモート デスクトップ プロトコル (RDP) を介して Windows デバイスにアクセスしようとするなどのブルートフォース攻撃を軽減します。

アカウント ロックアウトのしきい値ポリシーは、既定でサインイン試行に失敗した 10 回に設定され、アカウント ロックアウト期間は 10 分に設定されています。 [ 管理者アカウントのロックアウトを許可する] が既定で有効になりました。 [アカウントロックアウトを後にリセットする] カウンターも、既定で 10 分に設定されるようになりました。

詳細情報

アクセスの管理と制御

Windows のアクセス制御により、リソースの所有者以外のユーザーやグループが共有リソースを使用できるようになり、未承認の使用から保護されます。 IT 管理者は、ネットワークまたはコンピューター上のオブジェクトと資産へのユーザー、グループ、およびコンピューターへのアクセスを管理できます。 ユーザーが認証されると、Windows は、組み込みの承認とアクセス制御テクノロジを使用してリソースを保護する 2 番目のフェーズを実装します。 これらのテクノロジは、認証されたユーザーが正しいアクセス許可を持っているかどうかを判断します。

Access Control Lists (ACL) は、特定のオブジェクトのアクセス許可を記述し、System Access Control Lists (SACL) を含めることもできます。 SACL は、ユーザーがファイル システム オブジェクトにアクセスしようとしたときなど、特定のシステム レベルのイベントを監査する方法を提供します。 これらのイベントは、機密性の高いオブジェクトや貴重なオブジェクトの追跡アクティビティに不可欠であり、追加の監視が必要です。 リソースがオペレーティング システムの一部の読み取りまたは書き込みを試みたときに監査できることは、潜在的な攻撃を理解するうえで重要です。

IT 管理者は、次へのアクセスのアプリケーションと管理を調整できます。

- 多数のさまざまなネットワーク リソースを誤用から保護する

- 組織のポリシーとジョブの要件と一致する方法でリソースにアクセスするようにユーザーをプロビジョニングします。 組織は、最小限の特権アクセスの原則を実装できます。これにより、ユーザーには、自分のジョブを実行するために必要なデータと操作へのアクセスのみを許可する必要があることをアサートします

- organizationのポリシーの変更やユーザーのジョブの変更に応じて、リソースに定期的にアクセスするユーザーの機能を更新する

- ハイブリッドまたはリモートの場所からのアクセスや、タブレットやスマートフォンなど、急速に拡大するデバイスからのアクセスなど、進化する職場のニーズをサポートします

- 正当なユーザーがジョブを実行するために必要なリソースにアクセスできない場合のアクセスの問題を特定して解決する

詳細情報