シリコン支援セキュリティ

最新のハードウェアの信頼ルートに加えて、最新のチップには、脅威に対してオペレーティング システムを強化する複数の機能があります。 これらの機能は、ブート プロセスを保護し、メモリの整合性を保護し、セキュリティに依存するコンピューティング ロジックを分離します。

セキュリティで保護されたカーネル

カーネルをセキュリティで保護するために、仮想化ベースのセキュリティ (VBS) とハイパーバイザーで保護されたコード整合性 (HVCI) の 2 つの重要な機能があります。 すべてのWindows 11デバイスは HVCI をサポートしており、ほとんどのデバイスで既定で有効になっている VBS と HVCI 保護が付属しています。

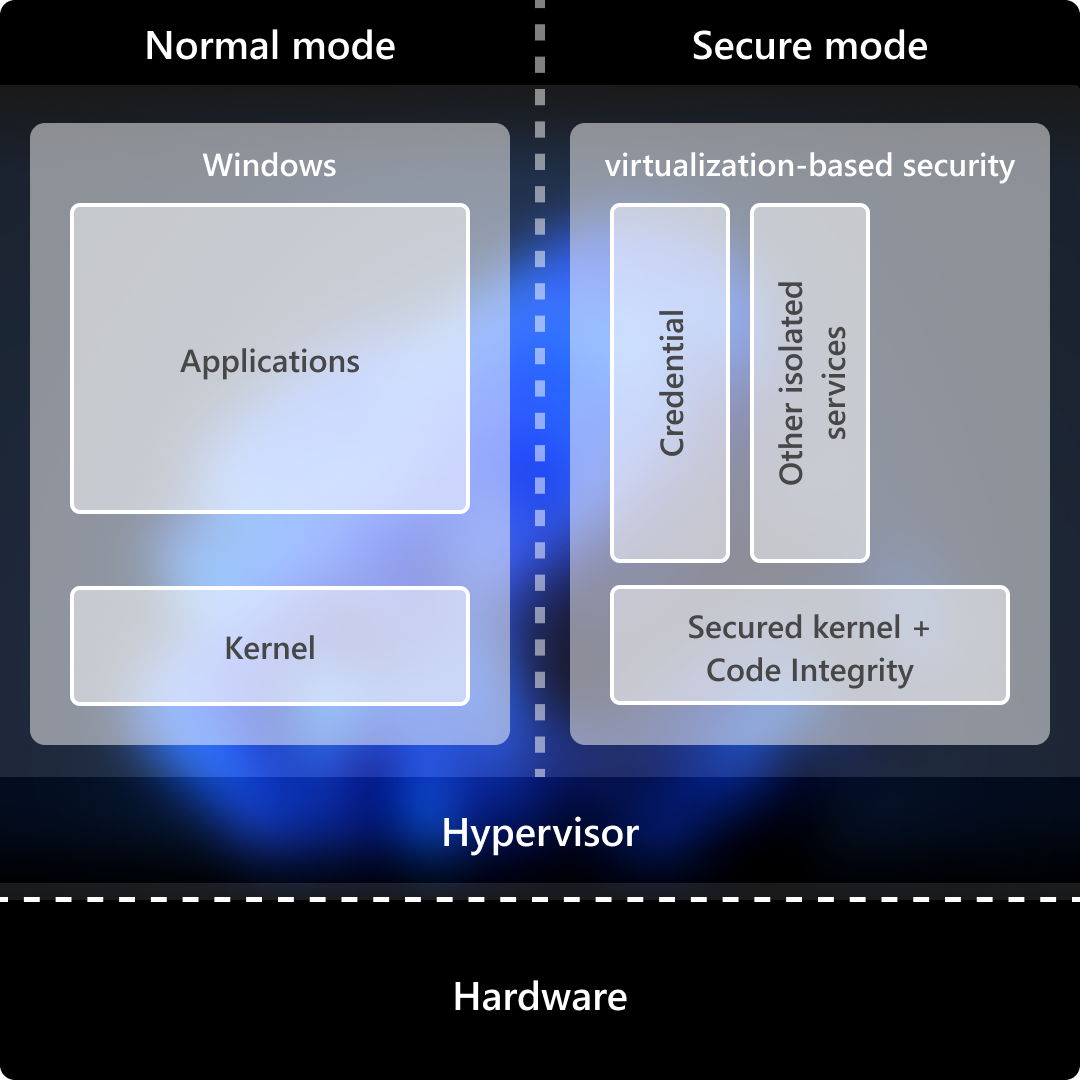

仮想化ベースのセキュリティ (VBS)

仮想化ベースのセキュリティ (VBS) は、コア分離とも呼ばれ、セキュリティで保護されたシステムの重要な構成要素です。 VBS では、ハードウェア仮想化機能を使用して、オペレーティング システムから分離されたセキュリティで保護されたカーネルをホストします。 つまり、オペレーティング システムが侵害された場合でも、セキュリティで保護されたカーネルは引き続き保護されます。 分離された VBS 環境は、セキュリティ ソリューションや資格情報マネージャーなどのプロセスを、メモリ内で実行されている他のプロセスから保護します。 マルウェアがメイン OS カーネルにアクセスした場合でも、ハイパーバイザーと仮想化ハードウェアは、マルウェアが未承認のコードを実行したり、VBS 環境でプラットフォーム シークレットにアクセスしたりするのを防ぐのに役立ちます。 VBS は、メイン カーネルに実装されている仮想信頼レベル 0 (VTL0) よりも高い特権を持つ仮想信頼レベル 1 (VTL1) を実装します。

より多くの特権仮想信頼レベル (VTL) が独自のメモリ保護を適用できるため、高い VTL を使用すると、メモリ領域を低い VTL から効果的に保護できます。 実際には、これにより、より低い VTL で分離されたメモリ領域を保護し、より高い VTL で保護できます。 たとえば、VTL0 は VTL1 にシークレットを格納できます。その時点でアクセスできるのは VTL1 のみです。 VTL0 が侵害された場合でも、シークレットは安全です。

詳細情報

ハイパーバイザーで保護されたコード整合性 (HVCI)

ハイパーバイザーで保護されたコード整合性 (HVCI) は、メモリ整合性とも呼ばれ、VBS を使用して、メイン Windows カーネルではなく、セキュリティで保護された VBS 環境内でカーネル モード コード整合性 (KMCI) を実行します。 これは、ドライバーなどのカーネル モード コードを変更しようとする攻撃を防ぐのに役立ちます。 KMCI は、すべてのカーネル コードが正しく署名されており、実行が許可される前に改ざんされていないことを確認します。 HVCI を使用すると、検証されたコードのみをカーネル モードで実行できます。 ハイパーバイザーは、プロセッサ仮想化拡張機能を使用して、カーネル モード ソフトウェアがコード整合性サブシステムによって最初に検証されていないコードを実行できないようにするメモリ保護を適用します。 HVCI は、カーネルに悪意のあるコードを挿入する機能に依存する WannaCry のような一般的な攻撃から保護します。 HVCI は、ドライバーやその他のカーネル モード ソフトウェアにバグがある場合でも、悪意のあるカーネル モード コードの挿入を防ぐことができます。

Windows 11の新しいインストールにより、前提条件を満たすすべてのデバイスに対して、VBS と HVCI の OS サポートが既定で有効になります。

詳細情報

ハイパーバイザーによって適用されるページング変換 (HVPT)

ハイパーバイザーによって適用されるページング変換 (HVPT)

ハイパーバイザーによって強制されるページング変換 (HVPT) は、ゲスト仮想アドレスの整合性をゲストの物理アドレス変換に適用するためのセキュリティ強化です。 HVPT は、重要なシステム データを、バッファー オーバーフローの結果として攻撃者が任意の場所に多くの場合、任意の値を書き込むことが可能な書き込み場所攻撃から保護するのに役立ちます。 HVPT は、重要なシステム データ構造を構成するページ テーブルを保護するのに役立ちます。

ハードウェア強制されたスタック保護

ハードウェアによって強制されるスタック保護は、メモリの破損やゼロデイ攻撃などのサイバー脅威に対する最新の防御のために、ソフトウェアとハードウェアを統合します。 Intel および AMD Shadow Stacks の制御フロー強制テクノロジ (CET) に基づいて、ハードウェアによって強制されるスタック保護は、スタック上のリターン アドレスを乗っ取ろうとする悪用手法から保護するように設計されています。

アプリケーション コードには、ハッカーがスタック スマッシングと呼ばれる一種の攻撃で破損または破壊しようとするプログラム処理スタックが含まれています。 実行可能空間保護のような防御がこのような攻撃を阻止し始めると、ハッカーはリターン指向プログラミングのような新しいメソッドに変わりました。 高度なスタックスマッシングの一種であるリターン指向プログラミングは、防御をバイパスし、データ スタックを乗っ取り、最終的にデバイスに有害な操作を強制することができます。 これらの制御フロー乗っ取り攻撃から保護するために、Windows カーネルはリターン アドレス用に別の シャドウ スタック を作成します。 Windows 11は、スタック保護機能を拡張して、ユーザー モードとカーネル モードの両方のサポートを提供します。

詳細情報

カーネル ダイレクト メモリ アクセス (DMA) 保護

Windows 11は、ドライブバイ ダイレクト メモリ アクセス (DMA) 攻撃などの物理的な脅威から保護します。 Thunderbolt、USB4、CFexpress などの周辺機器コンポーネント相互接続 Express (PCIe) ホット プラグ可能なデバイスを使用すると、USB と同じプラグ アンド プレイの利便性を備えたさまざまな外部周辺機器を PC に接続できます。 これらのデバイスには、グラフィックス カードやその他の PCI コンポーネントが含まれています。 PCI ホット プラグ ポートは外部で簡単にアクセスできるため、PC はドライブバイ DMA 攻撃の影響を受けやすいです。 メモリ アクセス保護 (カーネル DMA 保護とも呼ばれます) は、外部周辺機器がメモリへの未承認のアクセスを取得できないようにすることで、これらの攻撃から保護します。 ドライブバイ DMA 攻撃は、通常、システム所有者が存在しない間に迅速に発生します。 攻撃は、PC の分解を必要としない手頃な価格の、オフザシェルフのハードウェアとソフトウェアを使用して作成された、シンプルから中程度の攻撃ツールを使用して実行されます。 たとえば、PC の所有者がデバイスを離れて、短時間のコーヒー休憩を行う場合などです。 一方、攻撃者は外部ツールをポートに接続して情報を盗んだり、PC をリモート で制御できるコードを挿入したりします。これには、ロック画面をバイパスする機能も含まれます。 メモリ アクセス保護が組み込まれており、有効になっていると、Windows 11は、人が作業する場所を問わず物理的な攻撃から保護されます。

詳細情報

セキュリティで保護されたコア PC と Edge Secured-Core

2021 年 3 月のセキュリティ シグナル レポートでは、過去 2 年間に少なくとも 1 つのファームウェア攻撃を受けた企業の 80% 以上が見つかりました。 金融サービス、政府機関、医療などのデータに敏感な業界のお客様向けに、Microsoft は OEM パートナーと協力して、セキュリティで保護されたコア PC (SCPC) と呼ばれる特殊なカテゴリのデバイスと、Edge Secured-Core (ESc) と呼ばれる同等のカテゴリの埋め込み IoT デバイスを提供してきました。 デバイスには、Windows を支えるファームウェア レイヤー (デバイス コア) でより多くのセキュリティ対策が有効になっています。

セキュリティで保護されたコア PC とエッジ デバイスは、ハードウェアによって強制された信頼のルートを使用して、起動時にクリーンと信頼された状態に起動することで、マルウェア攻撃を防ぎ、ファームウェアの脆弱性を最小限に抑えます。 仮想化ベースのセキュリティは既定で有効になっています。 組み込みのハイパーバイザーで保護されたコード整合性 (HVCI) シールド システム メモリにより、すべてのカーネル実行可能コードが既知および承認された機関によってのみ署名されます。 セキュリティで保護されたコア PC とエッジ デバイスは、カーネル DMA 保護を使用したドライブバイ ダイレクト メモリ アクセス (DMA) 攻撃などの物理的な脅威からも保護します。

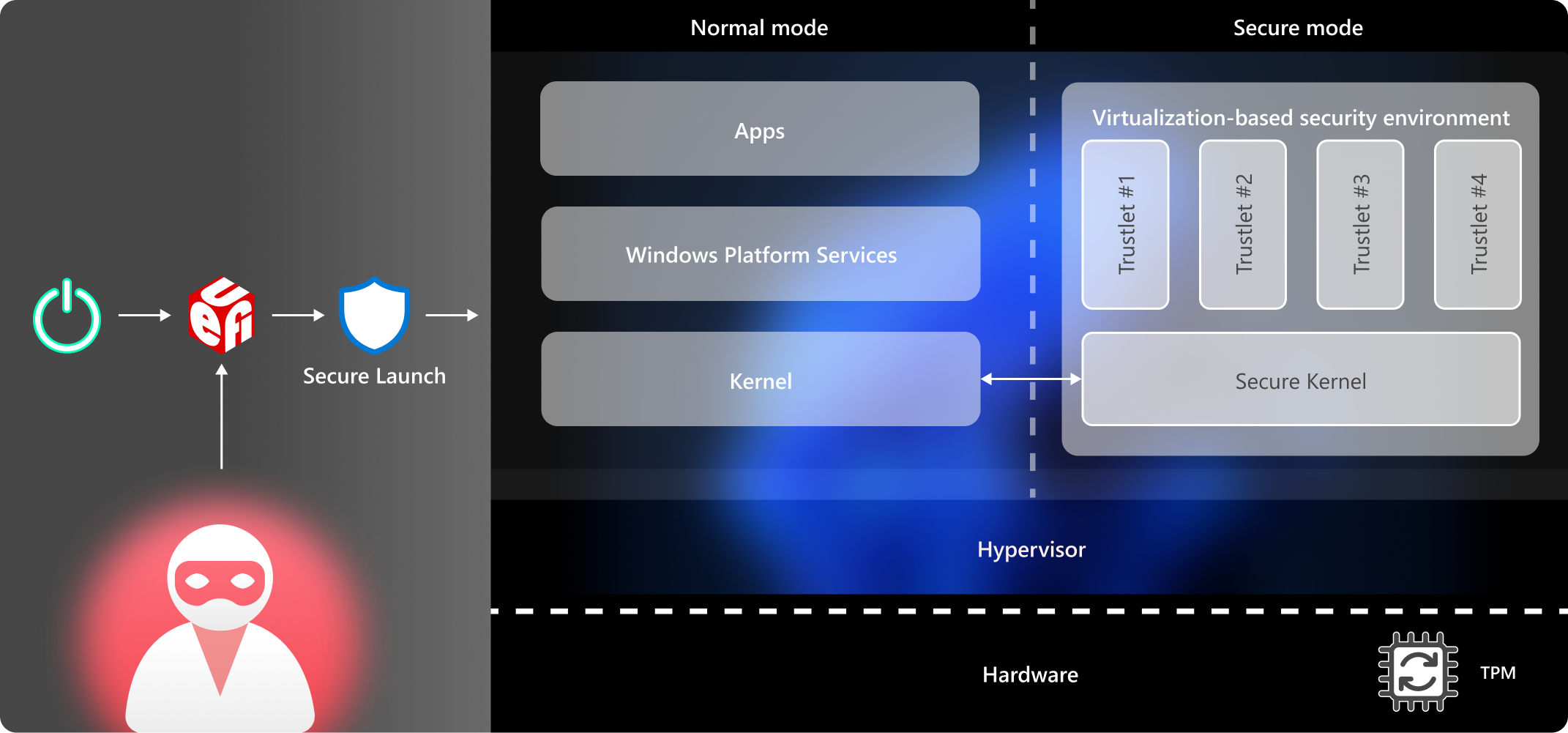

セキュリティで保護されたコア PC とエッジ デバイスは、ハードウェアとファームウェアの攻撃に対して複数の堅牢な保護レイヤーを提供します。 高度なマルウェア攻撃は、通常、検出を回避し、永続化を実現するために 、ブートキット または ルートキット をシステムにインストールしようとします。 この悪意のあるソフトウェアは、Windows が読み込まれる前または Windows ブート プロセス自体の間にファームウェア レベルで実行され、システムが最高レベルの特権で起動できる可能性があります。 Windows の重要なサブシステムでは仮想化ベースのセキュリティが使用されるため、ハイパーバイザーの保護がますます重要になります。 Windows ブートローダーの前に未承認のファームウェアやソフトウェアを起動できないようにするために、Windows PC は、すべてのWindows 11 PC のベースライン セキュリティ機能である Unified Extensible Firmware Interface (UEFI) セキュア ブート標準に依存しています。 セキュア ブートは、信頼されたデジタル署名を持つ承認されたファームウェアとソフトウェアのみを実行するのに役立ちます。 さらに、すべてのブート コンポーネントの測定値は TPM に安全に格納され、静的信頼ルート (SRTM) と呼ばれるブートの否定できない監査ログを確立するのに役立ちます。

何千もの OEM ベンダーが、多様な UEFI ファームウェア コンポーネントを備えた多数のデバイス モデルを生成します。これにより、起動時に非常に多くの SRTM 署名と測定値が作成されます。 これらの署名と測定値は本質的にセキュア ブートによって信頼されるため、信頼を特定のデバイスで起動するために必要なもののみに制限するのは困難な場合があります。 従来、ブロックリストと許可リストは、信頼を制限するために使用される 2 つのメイン手法であり、デバイスが SRTM 測定のみに依存している場合は引き続き拡張されます。

測定の動的信頼ルート (DRTM)

セキュリティで保護されたコア PC とエッジ デバイスでは、System Guard Secure Launch は、動的信頼ルート for Measurement (DRTM) と呼ばれるテクノロジを使用してブートアップを保護します。 DRTM では、システムは最初は通常の UEFI セキュア ブート プロセスに従います。 ただし、起動する前に、システムはハードウェアで制御された信頼された状態に入り、CPU にハードウェアで保護されたコード パスを強制的にダウンさせます。 マルウェア ルートキットまたはブートキットが UEFI セキュア ブートをバイパスし、メモリ内に存在する場合、DRTM は仮想化ベースのセキュリティ環境によって保護されたシークレットと重要なコードにアクセスできないようにします。 サポートされているデバイス (Microsoft Surface など) では、DRTM の代わりにファームウェア攻撃 Surface リダクション (FASR) テクノロジを使用できます。

システム管理モード (SMM) 分離は、ハイパーバイザーよりも高い有効な特権で実行される x86 ベースのプロセッサの実行モードです。 SMM は、攻撃面を減らすのに役立つ DRTM によって提供される保護を補完します。 Intel や AMD などのシリコン プロバイダーによって提供される機能に依存して、SMM 分離では、SMM コードが OS メモリにアクセスできないようにするなどの制限を実装するポリシーが適用されます。 SMM 分離ポリシーは、Microsoft Azure Remote Attestation などの検証ツールに送信できる DRTM 測定値の一部として含まれています。

詳細情報

構成ロック

多くの組織では、IT 管理者は、OS を保護し、ユーザーが構成を変更できないようにして構成ドリフトを作成することで、デバイスを準拠状態に保つために、会社のデバイスにポリシーを適用します。 構成ドリフトは、ローカル管理者権限を持つユーザーが設定を変更し、デバイスをセキュリティ ポリシーと同期していない場合に発生します。 非準拠状態のデバイスは、デバイス管理ソリューションで構成がリセットされると、次の同期まで脆弱になる可能性があります。

構成ロックは、セキュリティで保護されたコア PC およびエッジ デバイス機能であり、ユーザーがセキュリティ設定に不要な変更を加えないようにします。 構成ロックを使用すると、Windows はサポートされているレジストリ キーを監視し、ドリフトを検出した後、数秒で IT に必要な状態に戻します。

詳細情報