シナリオ:ファイル アクセスの監査

セキュリティ監査は、企業のセキュリティ維持の最も強力なサポート手段の 1 つです。 セキュリティ監査の重要な目標の 1 つがコンプライアンス遵守です。 Sarbanes Oxley、医療保険の携行性と責任に関する法律 (HIPAA)、Payment Card Industry (PCI) などの業界標準は、データ セキュリティとプライバシーに関する厳格なルール セットへの準拠を企業に要求します。 セキュリティ監査により、これらのポリシーの存在が明確化され、これらの標準に準拠しているかどうかが証明されます。 さらにセキュリティ監査は、異常な動作の検出、セキュリティ ポリシー内のギャップの特定と解消、さらに、ユーザー アクティビティの記録を作成し、これを使用して法的分析を実施することで、法的責任を問われる可能性のある動作の防止にも役立ちます。

監査ポリシーの要件は、一般的には次のようなレベルでの必要性に基づき定められます。

情報セキュリティ。 ファイル アクセスの監査証跡の多くは法的分析や侵入検出に使用されます。 重要情報へのアクセスに関するイベントを的確に取得できることは、企業の応答時間の大幅な短縮と調査精度の大幅な向上につながります。

組織のポリシー。 たとえば、PCI 標準の規制対象組織は、クレジット カード情報と個人の身元を特定する情報 (PII) を含むとマークされているすべてのファイルへのアクセスを監視する集約型のポリシーを定めることができます。

部門別のポリシー。 たとえば、財務部門が特定の財務諸表 (四半期決算書など) を変更できる権限を財務部門以外に与えたくない場合、それらの文書を変更しようとする試みをすべて監視できます。

ビジネス ポリシー。 たとえば、ビジネス オーナーは、担当するプロジェクトに含まれるデータを表示しようとする未承認の試みをすべて監視できます。

さらに、コンプライアンス部門は、集約型の承認ポリシーとポリシーの構成要素 (ユーザー、コンピューター、リソース属性など) に対する変更をすべて監視できます。

セキュリティ監査における最大の考慮事項の 1 つが、監査イベントの収集、保存、および分析にかかるコストです。 監査ポリシーが包括的になるほど、収集される監査イベントの量が増え、コストが増加します。 一方、監査ポリシーが限定的になるほど、重要なイベントが見落とされるリスクが高まります。

Windows Server 2012 を使用する場合、信頼性情報およびリソースのプロパティを使用して、監査ポリシーを作成できます。 これによって、より詳細で的確な、管理しやすい監査ポリシーが実現できるだけでなく、 これまで実現不可能だったシナリオや、複雑すぎて実行できなかったシナリオが可能になります。 管理者が作成できる監査ポリシーの例を次に示します。

高レベルなセキュリティ クリアランスを持たずに HBI ドキュメントへのアクセスを試みるすべてのユーザーを監査する。 例: Audit | Everyone | All-Access | Resource.BusinessImpact=HBI AND User.SecurityClearance!=High

参加していないプロジェクトに関連するドキュメントへのアクセスを試みるすべてのベンダーを監査する。 例: Audit | Everyone | All-Access | User.EmploymentStatus=Vendor AND User.Project Not_AnyOf Resource.Project

こうしたポリシーによって、監査イベントの量を抑制しながら、監査イベントの対象を最も重要なデータとユーザーに限定することができます。

管理者が監査ポリシーを作成および適用した後の考慮事項は、収集した監査イベントから有意な情報を選び出す作業です。 監査の量を削減するには、式ベースの監査イベントが有効です。 ただし、ユーザーがこれらのイベントに対するクエリを実行して有意な情報を引き出し、所有する HBI データにアクセスしているユーザーを確認したり、機密データへの未承認のアクセスの試みがあったかどうかを調べたりする手段が必要です。

Windows Server 2012 では、ユーザー、コンピューター、およびリソースの要求を含む既存のデータ アクセス イベントを強化します。 これらのイベントはサーバー単位で生成されます。 組織全体にわたるイベントを包括的に把握できるようにするため、マイクロソフトはパートナーと連携して System Center Operations Manager の監査コレクション サービスなどのイベント収集ツールおよび分析ツールを提供しています。

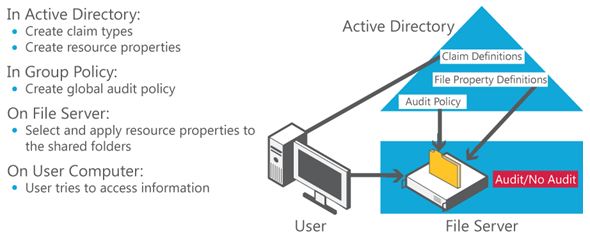

図 4 は、集約型の監査ポリシーの概要を示しています。

図 4 集約型の監査のしくみ

セキュリティ監査のセットアップと利用は、通常、次の手順で構成されます。

監視対象の適切なデータとユーザーのセットを特定する

適切な監査ポリシーを作成および適用する

監査イベントを収集および分析する

作成されたポリシーを管理および監視する

このシナリオの内容

次のトピックには、このシナリオの追加情報が示されています。

このシナリオに含まれている役割と機能

次の表で、このシナリオに含まれている役割と機能を紹介すると共に、それをシナリオに活かす方法について説明します。

| 役割/機能 | このシナリオのサポート方法 |

|---|---|

| Active Directory ドメイン サービスの役割 | Windows Server 2012 の AD DS では、ユーザーの信頼性情報とデバイスの信頼性情報、複合 id、(ユーザーおよびデバイスの信頼性情報) を作成する新しい集約型アクセス ポリシー (CAP) モデル、承認の判断でファイル分類情報の使用が可能なクレーム ベースの承認プラットフォームを紹介します。 |

| ファイル サービスおよび記憶域サービスの役割 | Windows Server 2012 のファイル サーバーでは、管理者、ユーザーのファイルまたはフォルダーの有効な権限を表示できますとアクセスの問題のトラブルシューティングを行う、必要なアクセス権を付与をユーザー インターフェイスを提供します。 |