Winlogon 自動再起動サインオン (ARSO)

Windows Update の実行中、更新を完了するために実行する必要のあるユーザー固有のプロセスがあります。 これらのプロセスでは、ユーザーをそのデバイスにログインさせる必要があります。 更新が開始された後の最初のサインインでは、ユーザーは、これらのユーザー固有のプロセスが完了するまで待ってから、デバイスの使用を開始する必要があります。

それはどのように機能しますか?

Windows Update によって自動再起動を開始する場合、ARSO は現在ログインしているユーザーの派生資格情報を抽出し、それをディスクに保持して、ユーザーの自動ログオンを構成します。 TCB 特権を持つシステムとして実行されている Windows Update によって RPC 呼び出しが開始されます。

Windows Update による最後の再起動の後、自動ログオン メカニズムを介してユーザーを自動的にログインさせ、そのユーザーのセッションは、保存されたシークレットを使用して復元されます。 さらに、デバイスは、そのユーザーのセッションを保護するためにロックされます。 ロックは Winlogon を介して開始されますが、資格情報の管理は、ローカル セキュリティ機関 (LSA) によって行われます。 ARSO の構成とサインインに成功すると、保存された資格情報は即座にディスクから削除されます。

Windows Update では、コンソールで自動的にユーザーをログインさせてロックすることにより、ユーザーがデバイスに戻る前にユーザー固有のプロセスを完了することができます。 このようにして、ユーザーはすぐにデバイスの使用を開始できます。

ARSO では、アンマネージド デバイスとマネージド デバイスを異なって扱います。 アンマネージド デバイスの場合、デバイスの暗号化が使用されますが、これは、ユーザーが ARSO を取得するためには必要ありません。 マネージド デバイスの場合、ARSO の構成に、TPM 2.0、SecureBoot、BitLocker が必要です。 IT 管理者は、グループ ポリシーを使用してこの要件をオーバーライドできます。 マネージド デバイスの ARSO は、現在、Microsoft Entra ID に参加しているデバイスでのみ使用できます。

| Windows Update | shutdown -g -t 0 | ユーザーが開始した再起動 | SHUTDOWN_ARSO または EWX_ARSO フラグを含む API |

|---|---|---|---|

| マネージド デバイス - はい アンマネージド デバイス - はい |

マネージド デバイス - はい アンマネージド デバイス - はい |

マネージド デバイス - いいえ アンマネージド デバイス - はい |

マネージド デバイス - はい アンマネージド デバイス - はい |

注意

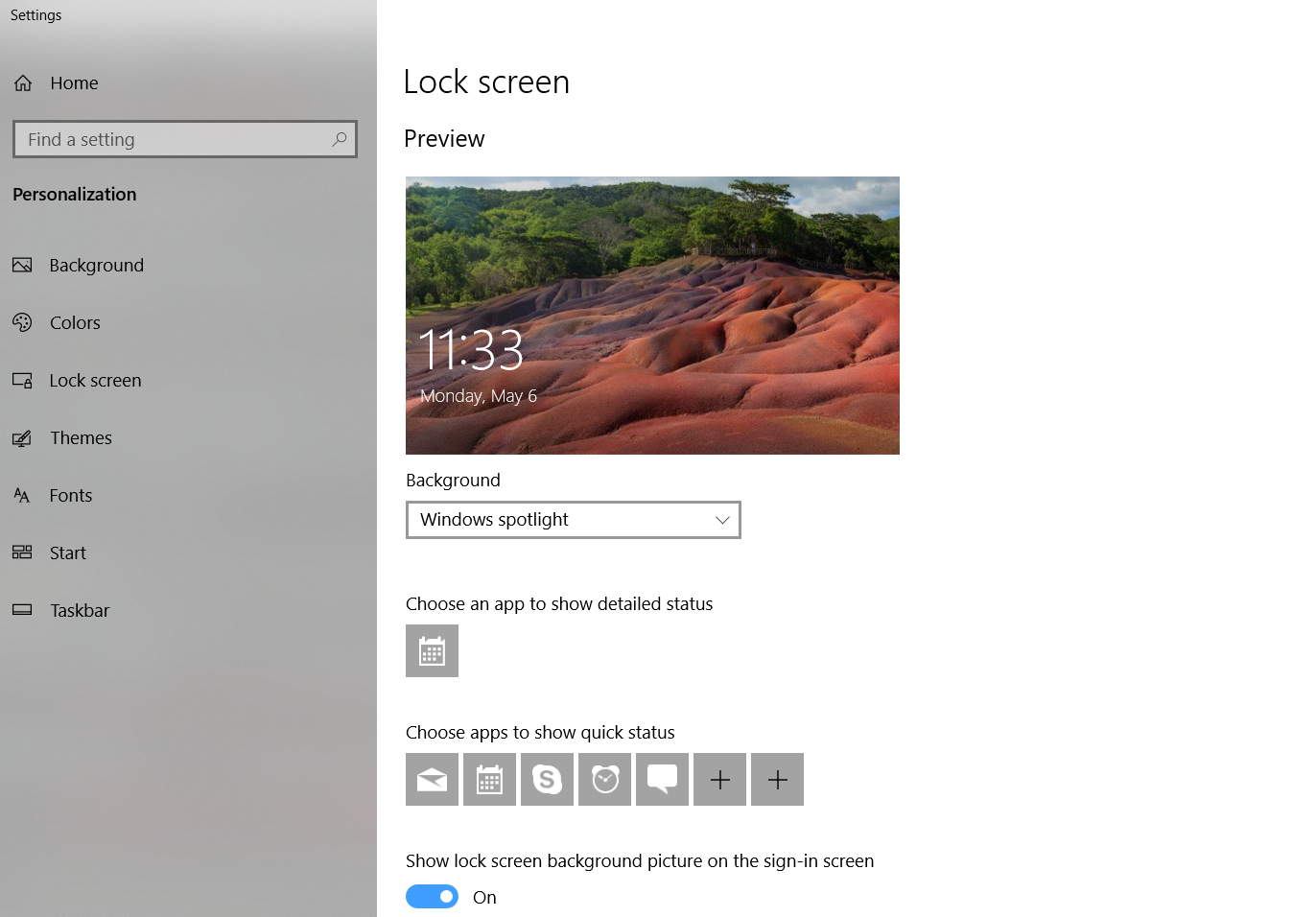

Windows Update によって再起動が発生すると、前回の対話ユーザーで自動的にログインし、セッションをロックします。 これにより、Windows Update による再起動が発生した場合でも、ユーザーのロック画面アプリを引き続き実行できます。

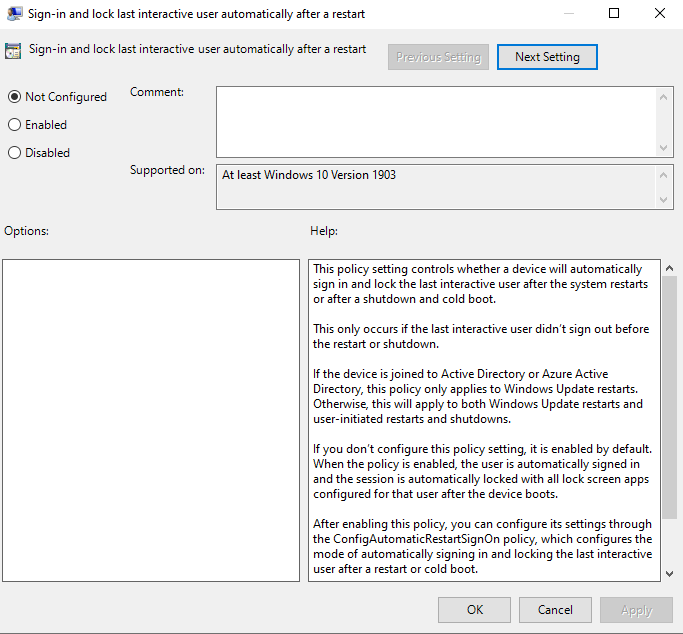

ポリシー #1

再起動後に前回の対話ユーザーで自動的にサインインしてロックする

Windows 10 では、ARSO は、サーバー SKU に対して無効にされ、クライアント SKU に対してオプトアウトされます。

グループ ポリシーの場所:[コンピューターの構成] > [管理用テンプレート] > [Windows コンポーネント] > Windows のサインイン オプション

Intune ポリシー:

- プラットフォーム:Windows 10 以降

- プロファイルの種類: 管理用テンプレート

- パス: \Windows Components\Windows Logon Options

サポート対象: Windows 10 バージョン 1903 以上

説明:

このポリシー設定は、システムの再起動後、またはシャットダウンとコールド ブートの後に、デバイスで前回の対話ユーザーで自動的にサインインし、ロックするかどうかを制御します。

これは、前回の対話ユーザーが再起動またはシャットダウンの前にサインアウトしなかった場合にのみ発生します。

デバイスが Active Directory または Microsoft Entra ID に参加している場合、このポリシーは Windows Update による再起動にのみ適用されます。 それ以外の場合、これは、Windows Update による再起動と、ユーザーが開始した再起動とシャットダウンの両方に適用されます。

このポリシー設定を構成しない場合、これは既定で有効に設定されます。 ポリシーが有効になっていると、ユーザーは自動的にサインインされます。 さらに、デバイスの起動後、セッションは、そのユーザー用に構成されたすべてのロック画面アプリでロックされます。

このポリシーを有効にした後、ConfigAutomaticRestartSignOn ポリシーを使用してその設定を構成できます。 これによりモードが自動サインインに設定され、再起動またはコールド ブート後に前回の対話ユーザーがロックされます。

このポリシー設定を無効にすると、デバイスで自動サインインは構成されません。 システムの再起動後、ユーザーのロック画面アプリは再起動されません。

レジストリ エディター:

| 値の名前 | 種類 | データ |

|---|---|---|

| DisableAutomaticRestartSignOn | DWORD | 0 (ARSO を有効にする) |

| 1 (ARSO を無効にする) |

ポリシー レジストリの場所: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

型: DWORD

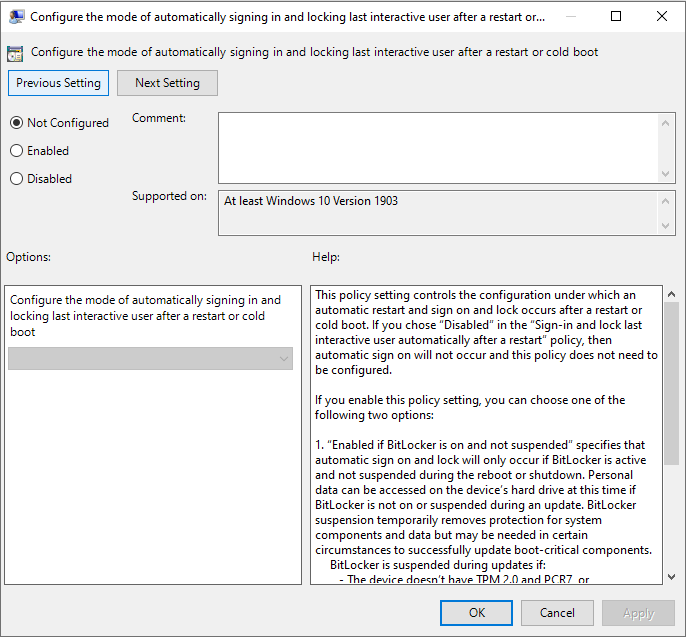

ポリシー #2

再起動またはコールド ブート後に前回の対話ユーザーで自動的にサインインしてロックするモードを構成する

グループ ポリシーの場所:[コンピューターの構成] > [管理用テンプレート] > [Windows コンポーネント] > Windows のログオン オプション

Intune ポリシー:

- プラットフォーム:Windows 10 以降

- プロファイルの種類: 管理用テンプレート

- パス: \Windows Components\Windows Logon Options

サポート対象: Windows 10 バージョン 1903 以上

説明:

このポリシー設定は、システムの再起動またはコールド ブート後に再起動、およびサインインとロックを自動的に発生させるかどうかを制御します。 [再起動後に自動的に前回の対話ユーザーでサインインしてロックする] ポリシーで [無効] を選択した場合、自動サインオンは発生しないため、このポリシーを構成する必要はありません。

このポリシー設定を有効にすると、次の 2 つのオプションのいずれかを選択できます。

- [BitLocker がオンで中断されていない場合に有効] は、BitLocker がアクティブで再起動またはシャットダウン中に中断されていない場合にのみ、自動サインオンとロックが発生することを指定します。 BitLocker がオンではない、または更新中に一時停止されていない場合、この時点でデバイスのハード ドライブ上にある個人データにアクセスできます。 BitLocker の一時停止により、システム コンポーネントとデータの保護が一時的に削除されますが、ブートクリティカルなコンポーネントを正常に更新するために特定の状況で必要になる場合があります。

- 次の場合、BitLocker は更新中に中断されます。

- デバイスに TPM 2.0 および PCR7 が含まれていない

- デバイスで TPM 専用プロテクターが使用されない

- 次の場合、BitLocker は更新中に中断されます。

- [常に有効] は、BitLocker がオフである場合または再起動やシャットダウン中に中断された場合でも自動サインオンが発生することを指定します。 BitLocker が有効になっていない場合は、ハード ドライブ上の個人データにアクセスできます。 自動的な再起動とサインオンは、構成されたデバイスがセキュリティで保護された物理的な場所にあると確信できる場合にのみ、この条件で実行する必要があります。

この設定を無効にした場合、または構成しない場合、自動サインオンは既定で [BitLocker がオンで中断されていない場合に有効] 動作に設定されます。

レジストリ エディター

| 値の名前 | 種類 | データ |

|---|---|---|

| AutomaticRestartSignOnConfig | DWORD | 0 (セキュリティで保護されている場合、ARSO を有効にする) |

| 1 (ARSO を常に有効にする) |

ポリシー レジストリの場所: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

型: DWORD

トラブルシューティング

Winlogon がサインインを実行すると、Winlogon の状態のトレースは Winlogon イベント ログに格納されます。 イベント ビューアーの [アプリケーションとサービス ログ] > [Microsoft] > [Windows] > [Winlogon] > [操作] で次の Winlogon イベントを確認します。

| イベント ID | イベントの説明 | [イベント ソース] と置き換えます。 |

|---|---|---|

| 1 | Authentication started. |

Winlogon |

| 2 | Authentication stopped. Result 0 |

Winlogon |

ARSO 構成の試行の状態は LSA イベント ログに格納されます。 イベント ビューアーの [アプリケーションとサービス ログ] > [Microsoft] > [Windows] > [LSA] > [操作] で次のイベントを確認します。

| イベント ID | イベントの説明 | [イベント ソース] と置き換えます。 |

|---|---|---|

| 320 | Automatic restart sign on successfully configured the autologon credentials for: Account name: <accountName> Account Domain: <accountDomain> |

LSA |

| 321 | Automatic restart sign on successfully deleted autologon credentials from LSA memory |

LSA |

| 322 | Automatic restart sign on failed to configure the autologon credentials with error: <errorText> |

LSA |

自動ログオンが失敗する理由

ユーザーの自動ログインを実現できないいくつかのケースもあります。 このセクションでは、既知のシナリオが発生する可能性がこれをキャプチャします。

[ユーザーは次回ログイン時にパスワードを変更する]

ユーザーのログインは、次回のログイン時のパスワードの変更が必要な場合、ブロックされた状態を入力できます。 ほとんどの場合、再起動の前に検出されたすべてではなく使用できます (パスワードの有効期限の到達、シャット ダウンし、次回のログインの間です。

ユーザー アカウントが無効

無効になっている場合でも、既存のユーザー セッションを管理できます。 再起動を無効になっているアカウントが検出されてローカルでほとんどの場合、事前にドメイン アカウントを (いくつかのドメインは、DC 上でアカウントが無効になっている場合でもにログイン シナリオの作業をキャッシュ) に、必ずしも gp に応じて。

ログオン時間と保護者による制限

保護者による制限とログオン時間は、作成すると、新しいユーザー セッションを禁止できます。 再起動がこの期間中に発生した場合、ユーザーはログインを許可されません。 このポリシーにより、コンプライアンス アクションとしてロックされるか、ログアウトされることもあります。 自動ログオンの構成の試みはログに記録されます。

セキュリティの詳細

Microsoft は、デバイスの物理的なセキュリティが懸念される環境 (たとえば、デバイスが盗まれる危険性がある場合など) で ARSO を使用することはお勧めしません。 ARSO は、プラットフォームのファームウェアと TPM の整合性に依存しているため、物理的なアクセス権を持つ攻撃者は、このようなセキュリティ侵害を行う危険性があります。また、ARSO が有効になっているディスクに格納されている資格情報にアクセスする危険性もあります。

Microsoft は、データ保護 API (DPAPI) によって保護されているユーザー データのセキュリティが懸念されるエンタープライズ環境で ARSO を使用することはお勧めしません。 暗号化解除にユーザーの資格情報は必要ないため、ARSO は、DPAPI によって保護されたユーザー データに悪影響を及ぼします。 企業は、ARSO を使用する前に、DPAPI によって保護されているユーザー データのセキュリティに対する影響をテストする必要があります。

資格情報の格納

| パスワード ハッシュ | 資格情報キー | チケット保証チケット | プライマリ更新トークン |

|---|---|---|---|

| ローカル アカウント - はい | ローカル アカウント - はい | ローカル アカウント - いいえ | ローカル アカウント - いいえ |

| MSA アカウント - はい | MSA アカウント - はい | MSA アカウント - いいえ | MSA アカウント - いいえ |

| Microsoft Entra 参加済みアカウント - はい | Microsoft Entra 参加済みアカウント - はい | Microsoft Entra 参加済みアカウント - はい (ハイブリッドの場合) | Microsoft Entra 参加済みアカウント - はい |

| ドメインに参加しているアカウント - はい | ドメインに参加しているアカウント - はい | ドメインに参加しているアカウント - はい | ドメインに参加しているアカウント - はい (ハイブリッドの場合) |

Credential Guard の相互作用

ARSO は、Windows 10 バージョン 2004 以降のデバイスで Credential Guard が有効な場合にサポートされます。

その他の資料

自動ログオンは、いくつかのリリースの Windows に存在した機能です。 これは Windows のドキュメント化された機能であり、Windows の自動ログオン (http:/technet.microsoft.com/sysinternals/bb963905.aspx) などのツールも含まれています。 デバイスの 1 人のユーザーの資格情報を入力しなくても自動的にサインインできます。 資格情報が構成され、暗号化された LSA シークレットとしてレジストリに格納します。 特に、メンテナンス期間がこの期間中に一般がある場合はベッドの時間とウェイク アップのアカウントのロックダウンが発生する、多くの子の例では問題にできます。