AD DS の簡略化された管理

このトピックでは、Windows Server 2012 ドメイン コントローラーの展開と管理における機能と利点、および以前のオペレーティング システムの DC 展開と新しい Windows Server 2012 実装との違いについて説明します。

Windows Server 2012 では、次世代を見据えた Active Directory ドメイン サービスの簡略化された管理が導入され、Windows 2000 Server 以来、最も革新的なドメイン構想の見直しが行われました。 AD DS の簡略化された管理は、Active Directory の 12 年に及ぶ実績から学んだ教訓を活かし、アーキテクトや管理者にとってサポート性、柔軟性、直感性に優れた管理エクスペリエンスを提供します。 このことは、既存テクノロジの新しいバージョンを創出すると共に、Windows Server 2008 R2 でリリースされたコンポーネントの機能を拡張することを意味していました。

AD DS の簡略化された管理とは、ドメイン展開の再イメージ化です。

- AD DS の役割の展開は、新しいサーバー マネージャー アーキテクチャに組み込まれ、リモート インストールが可能になりました。

- AD DS の展開と構成のエンジンは、新しい AD DS 構成ウィザードを使用するときも、Windows PowerShell になりました。

- スキーマ拡張、フォレストの準備、およびドメインの準備は自動的にドメイン コントローラーの昇格の一部となり、スキーマ マスターなどの特殊なサーバー上での別個のタスクが必要なくなりました。

- 昇格機能には、新しいドメイン コントローラーに対するフォレストとドメインの準備状態を検証する前提条件のチェックが含まれており、昇格に失敗する可能性が低減されます。

- Windows PowerShell の Active Directory モジュールには、レプリケーション トポロジ管理、ダイナミック アクセス制御、およびその他の操作のためのコマンドレットが含まれるようになりました。

- Windows Server 2012 のフォレストの機能レベルでは新しい機能は実装されず、ドメインの機能レベルは Kerberos の新機能のサブセットについてのみ必要となるので、管理者は同種のドメイン コントローラー環境を頻繁に用意する必要性から解放されます。

- 自動展開とロールバック保護の機能を加えるため、仮想化ドメイン コントローラーに対する完全サポートを追加しました。

- 仮想化ドメイン コントローラーの詳細については、「Active Directory Domain Services (AD DS) の仮想化の概要 (レベル 100)」を参照してください。

さらに、管理および保守に関する機能強化も多数あります。

- Active Directory 管理センターには、GUI による Active Directory のごみ箱、細かい設定が可能なパスワード ポリシー管理、および Windows PowerShell 履歴ビューアーが含まれます。

- 新しいサーバー マネージャーには、パフォーマンス監視、ベスト プラクティス分析、重要サービス、およびイベント ログのための AD DS 固有のインターフェイスがあります。

- グループ管理サービス アカウントは、同じセキュリティ プリンシパルを使っている複数のコンピューターをサポートします。

- 稼働期間の長い Active Directory ドメインの管理状態を向上させるため、相対識別子 (RID) の発行と監視に関して機能を強化しました。

AD DS は、次に示すような Windows Server 2012 の他の新機能の利点を活かすことができます。

- NIC チーミングおよびデータ センター ブリッジング

- DNS セキュリティ、および起動後に AD 統合ゾーンを使用できるまでの時間の短縮化

- Hyper-V の信頼性とスケーラビリティの向上

- BitLocker ネットワーク ロック解除

- その他の Windows PowerShell コンポーネント管理モジュール

ADPREP の統合

Active Directory フォレストのスキーマ拡張とドメインの準備は、ドメイン コントローラー構成プロセスに統合されるようになりました。 新しいドメイン コントローラーを既存のフォレスト内に昇格する場合は、構成プロセスでアップグレードの状態が検出され、スキーマ拡張とドメインの準備のフェーズが同時に行われます。 最初の Windows Server 2012 ドメイン コントローラーをインストールするユーザーは、Enterprise Admins グループおよび Schema Admins グループのメンバーであるか、有効な代替資格情報を提供する必要があります。

フォレストとドメインの別々の準備のために、Adprep.exe は DVD に収録されています。 Windows Server 2012 に付属するツールのバージョンは、Windows Server 2008 x64 および Windows Server 2008 R2 と下位互換性があります。 Adprep.exe は、ADDSDeployment ベースのドメイン コントローラー構成ツールと同様に、リモートでの forestprep と domainprep もサポートしています。

Adprep および以前のオペレーティング システムでのフォレストの準備については、「Adprep の実行 (Windows Server 2008 R2)」を参照してください。

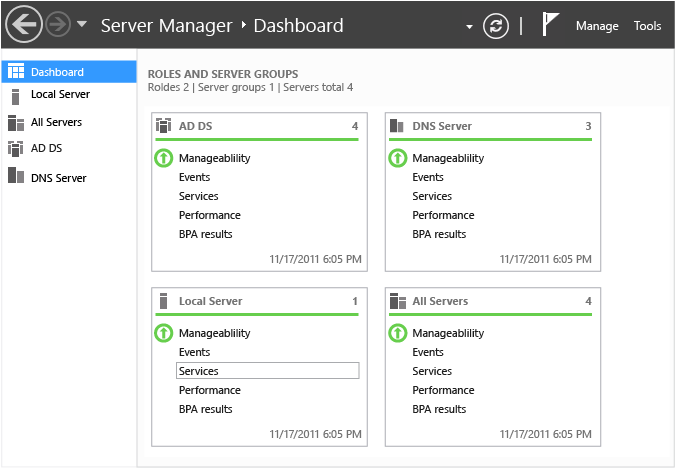

サーバー マネージャー AD DS の統合

サーバー マネージャーは、サーバー管理タスクのハブとして機能します。 そのダッシュボードスタイルのパネルでは、インストールされている役割とリモート サーバー グループのビューが定期的に更新されます。 サーバー マネージャーでは、コンソールにアクセスしなくても、ローカル サーバーとリモート サーバーの集中管理が可能です。

Active Directory Domain Services はそのようなハブの役割の 1 つです。ドメイン コントローラー上でサーバー マネージャーを実行するか、Windows 8 上でリモート サーバー管理ツールを実行すると、フォレスト内のドメイン コントローラー上での最新の重要な問題が表示されます。

次のようなビューがあります。

- サーバーの可用性

- CPU とメモリの高い使用率に関するパフォーマンス モニターの警告

- AD DS に固有の Windows サービスの状態

- ディレクトリ サービス関連の最新の警告とイベント ログ内のエラー エントリ

- Microsoft が推奨する一連の規則に対するドメイン コントローラーのベスト プラクティス分析

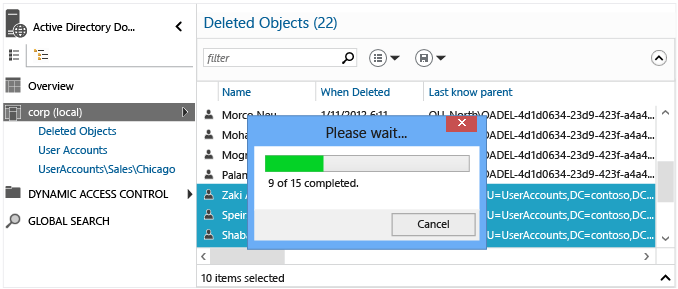

Active Directory 管理センターのごみ箱

Windows Server 2008 R2 では Active Directory のごみ箱が導入されました。このごみ箱は、バックアップからの復元、AD DS サービスの再開、またはドメイン コントローラーの再起動を行わずに、削除された Active Directory オブジェクトを回復します。

Windows Server 2012 では、Active Directory 管理センターの新しいグラフィカル インターフェイスを使って、Windows PowerShell ベースの既存の復元機能を強化しています。 これにより管理者は、ごみ箱を有効にして、削除されたオブジェクトをフォレストのドメイン コンテキスト内で特定または復元できます。これらすべての操作を Windows PowerShell コマンドレットを直接実行せずに行うことができます。 Active Directory 管理センターと Active Directory のごみ箱はバックグラウンドで Windows PowerShell を使用します。したがって、以前のスクリプトや手順は今も有効です。

Active Directory のごみ箱については、「Active Directory のごみ箱の手順ガイド (Windows Server 2008 R2)」を参照してください。

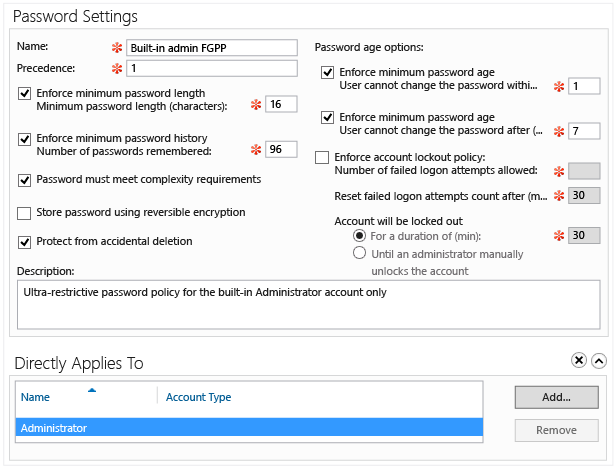

Active Directory 管理センターの細かい設定が可能なパスワード ポリシー

Windows Server 2008 では、細かい設定が可能なパスワード ポリシー (FGPP) が導入されました。管理者は、ドメインごとに複数のパスワード ポリシーとアカウント ロックアウト ポリシーを構成できます。 この機能によってドメインは、ユーザーとグループに基づいてパスワード規則の制限を強めたり弱めたりする柔軟性のあるソリューションになることができます。 管理用のインターフェイスはなく、管理者が Ldp.exe または Adsiedit.msc を使って構成する必要がありました。 Windows Server 2008 R2 では、Windows PowerShell の Active Directory モジュールが導入され、管理者は細かい設定が可能なパスワード ポリシー (FGPP) のためのコマンドライン インターフェイスを利用できるようになりました。

Windows Server 2012 では、細かい設定が可能なパスワード ポリシーのためのグラフィカル インターフェイスが用意されています。 Active Directory 管理センターは、この新しいダイアログのホームであり、すべての管理者が簡素化された FGPP 管理を利用できます。

細かい設定が可能なパスワード ポリシーの詳細については、「ステップ バイ ステップ ガイド - 細かい設定が可能なパスワードおよびアカウント ロックアウトのポリシー設定 (Windows Server 2008 R2)」を参照してください。

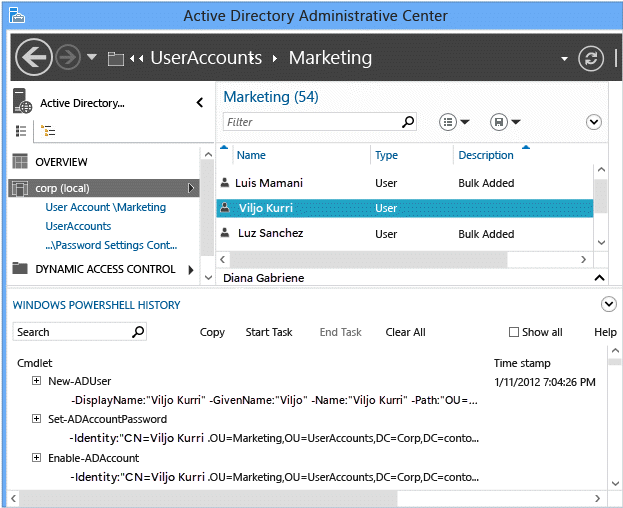

Active Directory 管理センターの Windows PowerShell 履歴ビューアー

Windows Server 2008 R2 では、Active Directory 管理センターが導入されました。これは、Windows 2000 で作成された、古い Active Directory ユーザーとコンピューター スナップインに代わるものでした。 Active Directory 管理センターは、当時新しかった Windows PowerShell の Active Directory モジュールのためのグラフィカルな管理インターフェイスを提供します。

Active Directory モジュールには 100 を超えるコマンドレットがありますが、その習得は管理者にとって困難となる場合もあります。 Windows PowerShell は Windows 管理の戦略に深く統合されていることから、Active Directory 管理センターにはコマンドレットの実行をグラフィカル インターフェイスで見ることができるビューアーが含まれるようになりました。 履歴の検索、コピー、消去、およびメモの追加を、シンプルなインターフェイスを使って行うことができます。 その目的は、管理者がグラフィカル インターフェイスを使ってオブジェクトを作成または変更した後、それを履歴ビューアー内で確認することで、Windows PowerShell スクリプトに関する知識を深め、スクリプト サンプルを変更できるようにすることです。

AD レプリケーションのための Windows PowerShell

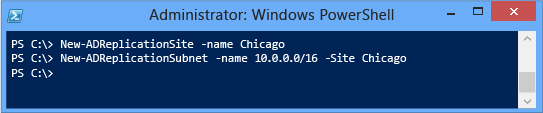

Windows Server 2012 では、Windows PowerShell の Active Directory モジュールに Active Directory レプリケーション用のコマンドレットが追加されています。 これらのコマンドレットにより、新しい、または既存のサイト、サブネット、接続、サイト リンク、およびブリッジの構成ができるようになります。 また、Active Directory レプリケーションのメタデータ、レプリケーションの状態、キュー、および最新のベクター情報を返すこともできます。 新たに導入されたレプリケーションのコマンドレットと、展開のコマンドレットおよび他の既存の AD DS コマンドレットとが組み合わさったことによって、管理者は Windows PowerShell だけでフォレストを管理できるようになりました。 グラフィカル インターフェイスを使わずに Windows Server 2012 のプロビジョニングと管理を行いたいと考えている管理者にとっては新しい機会が生まれます。それによって、オペレーティング システムの攻撃の要件とサービスの要件が低くなります。 このことは、Secret Internet Protocol Router (SIPR) や企業 DMZ など、セキュリティ レベルの高いネットワークにサーバーを展開するときに特に重要となります。

AD DS のサイト トポロジとレプリケーションの詳細については、「Windows Server テクニカル リファレンス」を参照してください。

RID の管理と発行の機能強化

Windows 2000 Active Directory では、RID マスターが導入されました。これは、ユーザー、グループ、コンピューターといったセキュリティ トラスティのセキュリティ識別子 (SID) を作成するために、相対識別子のプールをドメイン コントローラーに対して発行します。 既定では、このグローバル RID 空間は、ドメイン内で作成される合計 230 (つまり 1,073,741,823) 個の SID に制限されています。 SID をプールに戻したり、再発行したりすることはできません。 時間の経過と共に、大規模なドメインでは RID の残数が少なくなったり、何らかのアクシデントによって RID が無駄に減り、最終的に枯渇したりする場合があります。

Windows Server 2012 では、RID の発行と管理に関する多数の問題に対処しています。それらの問題は、1999 年に最初の Active Directory ドメインが作成されて以降、AD DS が進化を続ける過程で、お客様と Microsoft カスタマー サポートによって発見されたものです。 これには以下が含まれます。

- RID 消費の警告が定期的にイベント ログに書き込まれます。

- 管理者が RID プールを無効にすると、イベントがログに記録されます。

- RID ポリシーの RID ブロック サイズの上限が適用されるようになりました。

- グローバル ID 空間が少なくなると、RID の人為的シーリングが適用され、ログに記録されるようになりました。これによって管理者は、グローバル空間が枯渇する前に対策を講じることができます。

- グローバル RID 空間は 1 ビット増加できるようになり、そのサイズは 2 倍の 231 (2,147,483,648 個の SID) になります。

RID および RID マスターの詳細については、「セキュリティ識別子のしくみ」を参照してください。

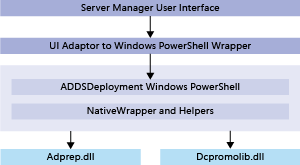

AD DS の役割の展開と管理のためのアーキテクチャ

サーバー マネージャーおよび Windows PowerShell の ADDSDeployment モジュールは、AD DS の役割を展開または管理するときの機能に関して、次のコア アセンブリに依存します。

- Microsoft.ADroles.Aspects.dll

- Microsoft.ADroles.Instrumentation.dll

- Microsoft.ADRoles.ServerManager.Common.dll

- Microsoft.ADRoles.UI.Common.dll

- Microsoft.DirectoryServices.Deployment.Types.dll

- Microsoft.DirectoryServices.ServerManager.dll

- Addsdeployment.psm1

- Addsdeployment.psd1

どちらも、リモートからの役割のインストールと構成に関して、Windows PowerShell およびそのリモート呼び出しコマンドに依存します。

また、Windows Server 2012 では、次のサービスの一部として、以前の昇格操作の多くを LSASS.EXE からリファクターします。

- DS 役割サーバー サービス (DsRoleSvc)

- DSRoleSvc.dll (DsRoleSvc サービスによって読み込まれる)

仮想ドメイン コントローラーの昇格、降格、または複製を行うためには、このサービスが存在して実行されている必要があります。 AD DS の役割のインストールでは、このサービスが追加され、開始の種類として [手動] が既定で設定されます。 このサービスは無効にしないでください。

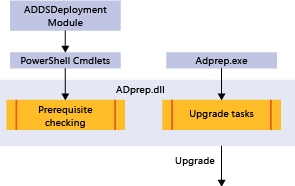

ADPrep および前提条件チェックのためのアーキテクチャ

Adprep をスキーマ マスター上で実行する必要はなくなりました。 Windows Server 2008 x64 以降を搭載したコンピューターであればリモートで実行できます。

注意

Adprep は LDAP で Schxx.ldf ファイルをインポートし、インポート中にスキーマ マスターへの接続が失われた場合は自動的に再接続しません。 インポート プロセスの一環として、スキーマ マスターは特定のモードに設定され、自動再接続は無効にされます。その理由は、接続が失われた後に LDAP が再接続する場合、再確立された接続が特定のモードに入らないためです。 その場合、スキーマは正しく更新されません。

前提条件チェックによって、特定の条件が満たされることが保証されます。 そのような条件は AD DS のインストールが成功するために必要とされます。 満たされない必須条件がある場合は、それらを解決したうえで、インストールを続行できます。 フォレストまたはドメインの準備ができていないことも検出されるので、その場合は Adprep 展開コードが自動的に実行されます。

ADPrep の実行可能ファイル、DLL、LDF、およびファイル

- ADprep.dll

- Ldifde.dll

- Csvde.dll

- Sch14.ldf ~ Sch56.ldf

- Schupgrade.cat

- *dcpromo.csv

以前 ADprep.exe に格納されていた AD 準備コードは、adprep.dll 内にリファクターされています。 これによって、ADPrep.exe と Windows PowerShell の ADDSDeployment モジュールの両方が同じタスクのライブラリを使用し、同じ機能を持つことができます。 Adprep.exe はインストール メディアに収録されていますが、自動プロセスがこれを直接呼び出すことはありません。管理者だけが手動で実行します。 Windows Server 2008 x64 以降のオペレーティング システム上でのみ実行できます。 Ldifde.exe と csvde.exe も準備プロセスによって読み込まれる DLL としてリファクターされたバージョンを持ちます。 スキーマ拡張では、以前のオペレーティング システム バージョンと同様、署名確認される LDF ファイルを使用します。

重要

Windows Server 2012 用の 32 ビット Adprep32.exe ツールはありません。 フォレストとドメインを準備するには、ドメイン コントローラーとして実行される、メンバー サーバーとして実行される、またはワークグループ内で実行される、1 台以上の Windows Server 2008 x64、Windows Server 2008 R2、または Windows Server 2012 コンピューターが必要です。 Adprep.exe は Windows Server 2003 x64 上では実行されません。

前提条件のチェック

Windows PowerShell の ADDSDeployment マネージド コードに組み込まれている前提条件チェック システムは、操作に基づいてさまざまなモードで動作します。 次の表に、各テストについて、それがいつ使用され、何がどのような方法で検証されるのかについて説明します。 検証が失敗し、エラー情報だけでは問題のトラブルシューティングを行えない場合に、この表が役立ちます。

これらのテストのログは、DirectoryServices-Deployment 操作イベント ログ チャネルのタスク カテゴリ Core に、常にイベント ID 103 で記録されます。

前提条件のための Windows PowerShell

ドメイン コントローラー展開のすべてのコマンドレットには、対応する Windows PowerShell の ADDSDeployment コマンドレットがあります。 これらのコマンドレットは、その関連するコマンドレットとほぼ同じ引数を持ちます。

- Test-ADDSDomainControllerInstallation

- Test-ADDSDomainControllerUninstallation

- Test-ADDSDomainInstallation

- Test-ADDSForestInstallation

- Test-ADDSReadOnlyDomainControllerAccountCreation

通常、これらのコマンドレットを実行する必要はありません。既定で、展開コマンドレットと一緒に自動的に実行されます。

前提条件のテスト

| テスト名 | プロトコル 使用される |

説明と注意事項 |

|---|---|---|

| VerifyAdminTrusted ForDelegationProvider |

LDAP | 既存のパートナー ドメイン コントローラーに対する "コンピューターとユーザー アカウントに委任時の信頼を付与" (SeEnableDelegationPrivilege) 特権がユーザーにあることを検証します。 構成された tokenGroups 属性へのアクセスが必要になります。 Windows Server 2003 ドメイン コントローラーに接続するときは使用されません。 昇格の前にこの特権を手動で確認する必要があります。 |

| VerifyADPrep Prerequisites (フォレスト) |

LDAP | rootDSE namingContexts 属性およびスキーマ名前付けコンテキストの fsmoRoleOwner 属性を使って、スキーマ マスターを検出して接続します。 AD DS のインストールにとってどの準備操作 (forestprep、domainprep、または rodcprep) が必要なのかを判断します。 スキーマ objectVersion が想定されていることと、それがさらに拡張を必要としているかどうかを検証します。 |

| VerifyADPrep Prerequisites (ドメインおよび RODC) |

LDAP | rootDSE namingContexts 属性およびインフラストラクチャ コンテナーの fsmoRoleOwner 属性を使って、インフラストラクチャ マスターを検出して接続します。 RODC のインストールの場合、このテストはドメイン名前付けマスターを検出し、それがオンラインであることを確認します。 |

| CheckGroup メンバーシップ |

LDAP、 SMB 経由の RPC (LSARPC) |

操作に応じて、ユーザーが Domain Admins グループまたは Enterprise Admins グループのメンバーであることを検証します (ドメイン コントローラーの追加または降格の場合は DA、ドメインの追加または削除の場合は EA)。 |

| CheckForestPrep GroupMembership |

LDAP、 SMB 経由の RPC (LSARPC) |

ユーザーが Schema Admins グループおよび Enterprise Admins グループのメンバーであることと、既存のドメイン コントローラーに対する "監査とセキュリティ ログの管理" (SeSecurityPrivilege) 特権を持っていることを検証します。 |

| CheckDomainPrep GroupMembership |

LDAP、 SMB 経由の RPC (LSARPC) |

ユーザーが Domain Admins グループのメンバーであることと、既存のドメイン コントローラーに対する "監査とセキュリティ ログの管理" (SeSecurityPrivilege) 特権を持っていることを検証します。 |

| CheckRODCPrep GroupMembership |

LDAP、 SMB 経由の RPC (LSARPC) |

ユーザーが Enterprise Admins グループのメンバーであることと、既存のドメイン コントローラーに対する "監査とセキュリティ ログの管理" (SeSecurityPrivilege) 特権を持っていることを検証します。 |

| VerifyInitSync AfterReboot |

LDAP | スキーマ マスターが rootDSE 属性 becomeSchemaMaster に対してダミー値を設定して再起動してから 1 回以上レプリケートしていることを検証します。 |

| VerifySFUHotFix 適用済み |

LDAP | 既存のフォレスト スキーマに既知の問題、"OID が 1.2.840.113556.1.4.7000.187.102 の UID 属性に対する SFU2 拡張" が含まれていないことを検証します。 |

| VerifyExchange SchemaFixed |

LDAP、WMI、DCOM、RPC | 既存のフォレスト スキーマに問題、"Exchange 2000 の拡張 ms-Exch-Assistant-Name、ms-Exch-LabeledURI、ms-Exch-House-Identifier" がまだ含まれていないことを検証します。 (スキーマ拡張機能について - Configuration Manager) |

| VerifyWin2KSchema 整合性 |

LDAP | 既存のフォレスト スキーマに一貫性のある (サード パーティによって間違って変更されていない) コアの属性とクラスがあることを検証します。 |

| DCPromo | RPC 経由の DRSR LDAP、 DNS SMB 経由の RPC (SAMR) |

プロモーション コードに渡されるコマンド ライン構文を検証し、昇格をテストします。 フォレストまたはドメインを新規に作成する場合、既存のフォレストまたはドメインがないことを検証します。 |

| VerifyOutbound ReplicationEnabled |

LDAP、SMB 経由の DRSR、SMB 経由の RPC (LSARPC) | レプリケーション パートナーとして指定された既存のドメイン コントローラーで出力方向のレプリケーションが有効であることを検証します。そのために、NTDS 設定オブジェクトの NTDSDSA_OPT_DISABLE_OUTBOUND_REPL (0x00000004) のオプション属性を確認します。 |

| VerifyMachineAdmin Password |

RPC 経由の DRSR LDAP、 DNS SMB 経由の RPC (SAMR) |

DSRM のセーフ モードのパスワード セットがドメインの複雑さの要件を満たしていることを検証します。 |

| VerifySafeModePassword | N/A | ローカルの Administrator パスワード セットが、コンピューター セキュリティ ポリシーの複雑さの要件を満たしていることを検証します。 |