デスクトップ用 Power Automate の AD ドメイン参加済みマシンでの "サインインを使用した接続" 接続のセキュリティ更新プログラム

まとめ

潜在的なセキュリティの脆弱性は、デスクトップ用 Power Automate バージョン 2.47 以前で識別されます。 Microsoft は、この問題に関する CVE を発行しました。

重要

この問題は、Active Directory (AD) ドメインに参加しているマシンにのみ影響し、Microsoft Entra ID に参加しているマシンには影響しません。 攻撃者が Power Automate 環境に登録されていないマシンにアクセスできる場合は、そのコンピューターを自分の Power Automate 環境に登録し、開いてロックを解除したときに、任意の参加済みデスクトップ フローを Windows セッションに実行できます。

マシンが Microsoft Entra に参加しているか、AD ドメインに参加していない場合、脆弱ではありません。

対応策

この問題を軽減するには、できるだけ早く次の修正プログラムが適用されたバージョンにデスクトップ用 Power Automateを更新します。

- 2.47.119.24249

- 2.46.181.24249

- 2.45.404.24249

- 2.44.55.24249

- 2.43.249.24249

- 2.42.331.24249

- 2.41.178.24249

Note

リリース 2.48 以降では、今後のすべてのバージョンにセキュリティ修正プログラムが含まれます。

パッチの影響

"connect with sign-in" を使用して、AD ドメインに参加しているが Microsoft Entra に参加していないコンピューターで実行する場合修正プログラムが適用されたバージョン (および今後のバージョン) のデスクトップ用 Power Automateによって、UnallowedTenantForConnectWithSignInエラー コードで実行が失敗します。

サインイン オプションを使用した接続の作成とテストも、次のいずれかのエラーで失敗します。

接続できません。 マシンの資格情報が正しくありません。

テナント <tenantID> を明示的に許可する必要があります。これにより、マシンでの "サインインによる接続" の実行が承認されます。

このようなマシンで "サインインによる接続" を使用するには、Power Automate デスクトップ フローで "UnallowedTenantForConnectWithSignIn" エラー の指示に従って、マシンが登録されている Power Automate テナントを許可リストに追加する必要があります。 AD 管理者は、ドメインにグループ ポリシー オブジェクト (GPO) を展開して、テナントの許可リストを定義することをお勧めします。

マシンが AD ドメインに参加しているか、Microsoft Entra に参加しているかを確認する方法

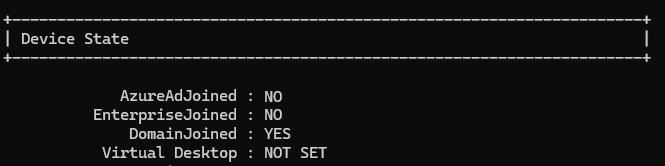

コンピューターの参加状態を取得するには、Windows コマンド プロンプトから dsregcmd コマンド を実行します。

dsregcmd /status

出力の Device State セクションで、 AzureAdJoined はマシンが Microsoft Entra ID に参加しているかどうかを示し、 DomainJoined はマシンが AD ドメインに参加しているかどうかを示します。