Microsoft Intune での VPN プロファイルに関する問題のトラブルシューティング

元の製品バージョン: Microsoft Intune

元の KB 番号: 4519426

はじめに

このガイドは、Microsoft Intune の使用時に発生する可能性がある VPN プロファイルの問題を理解し、トラブルシューティングするのに役立ちます。

このガイドの例では、プロファイルに簡易証明書登録プロトコル (SCEP) 証明書認証を使用します。 また、この例では、信頼されたルートプロファイルと SCEP プロファイルがデバイスで正しく動作することを前提としています。 この例では、信頼されたルートプロファイルと SCEP プロファイルの名前は次のとおりです。

| プロファイルの種類 | Android | iOS | Windows |

|---|---|---|---|

| 信頼されたルート プロファイル | AndroidRoot | iOSRoot | WindowsRoot2 |

| SCEP プロファイル | AndroidSCEP | iOSSCEP | WindowsSCEP2 |

VPN プロファイルの概要

仮想プライベート ネットワーク (VPN) を使用すると、ユーザーは組織のネットワークへの安全なリモート アクセスが可能になります。 デバイスは VPN 接続プロファイルを使用して、VPN サーバーとの接続を開始します。 Intune では、VPN プロファイルによって組織内のユーザーとデバイスに VPN 設定が割り当てられます。 その後、ユーザーは組織のネットワークに簡単かつ安全に接続できます。

たとえば、組織のネットワーク上のファイル共有に接続するために必要な設定ですべての iOS デバイスを構成する場合は、これらの設定を含む VPN プロファイルを作成し、iOS デバイスを持つすべてのユーザーにこのプロファイルを割り当てることができます。 その後、ユーザーは使用可能なネットワークの一覧に VPN 接続を表示し、最小限の労力で接続できます。

VPN プロファイルは、さまざまな VPN 接続の種類を使用して作成できます。

Note

デバイスに割り当てられた VPN プロファイルを使用するには、そのプロファイルに該当する VPN アプリをインストールする必要があります。

VPN プロファイルを作成する方法

VPN プロファイルを作成するには、「 デバイス プロファイルを作成する」の手順に従います。

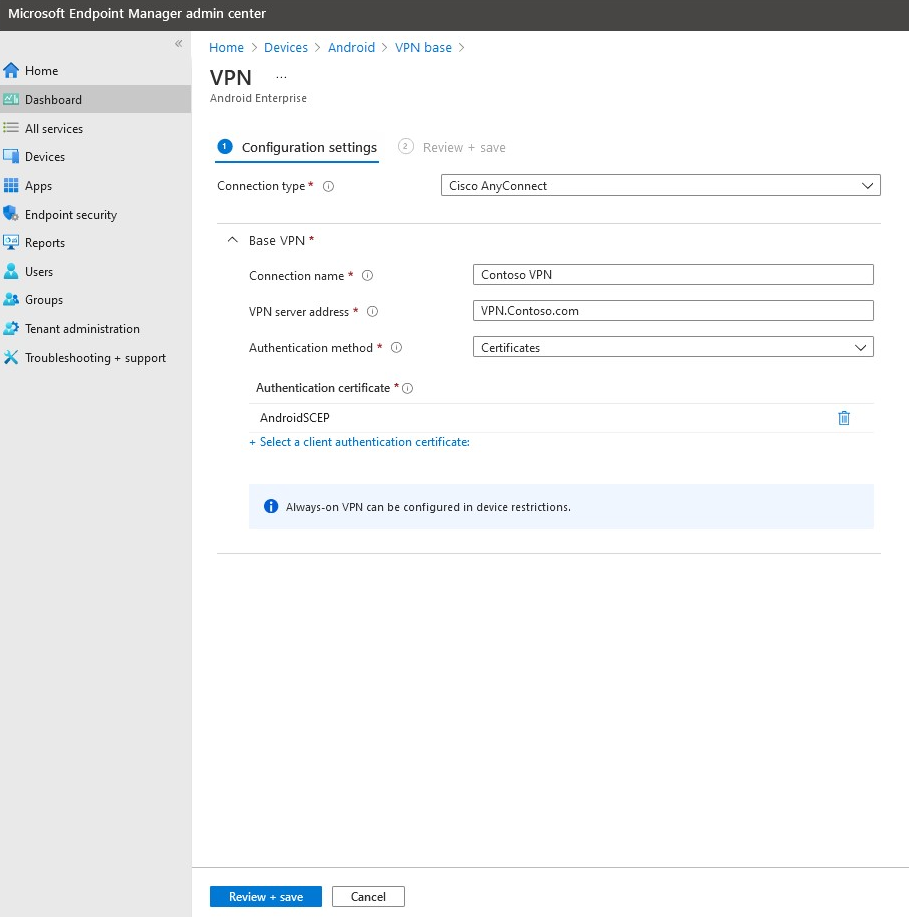

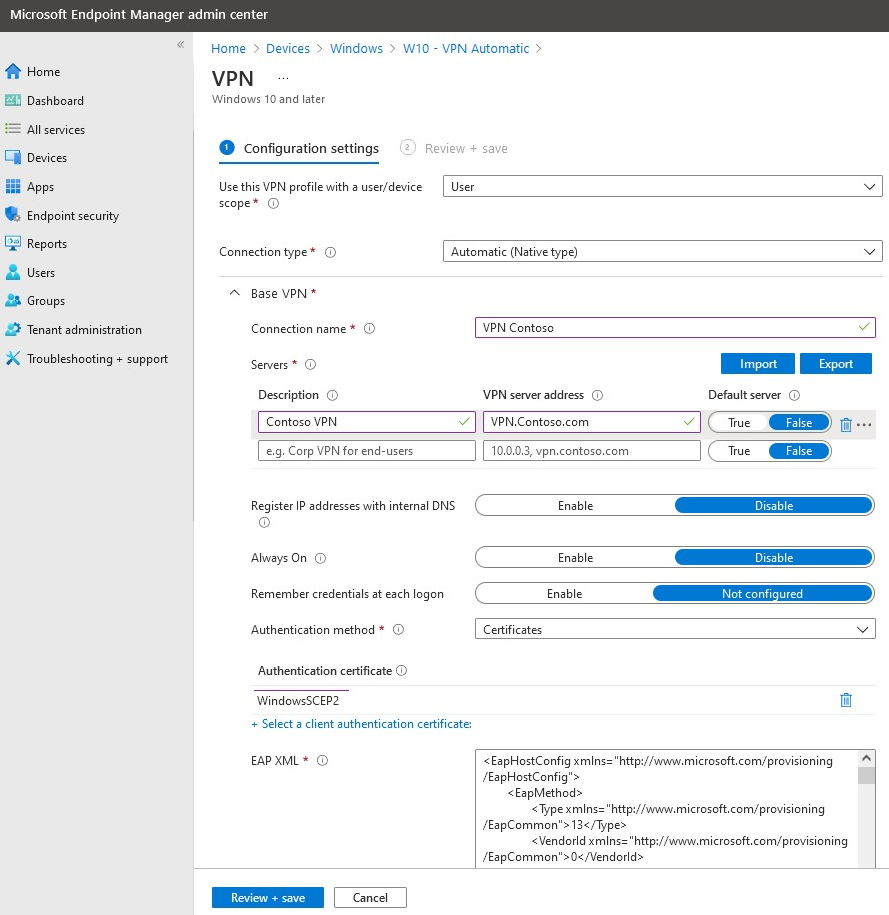

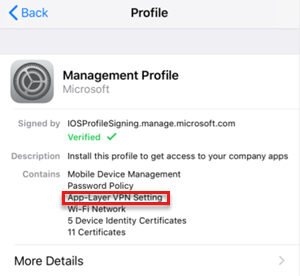

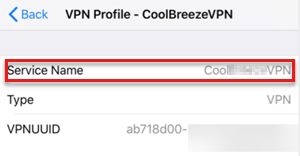

例については、次のスクリーンショットを参照してください。

Note

例では、Android および iOS VPN プロファイルの接続の種類は Cisco AnyConnect で、Windows 10 の接続の種類は自動です。 VPN プロファイルは SCEP プロファイルにリンクされています。

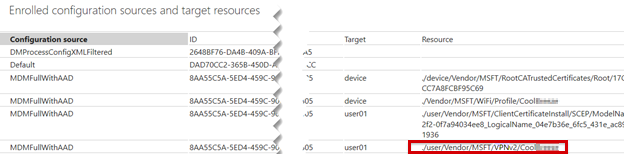

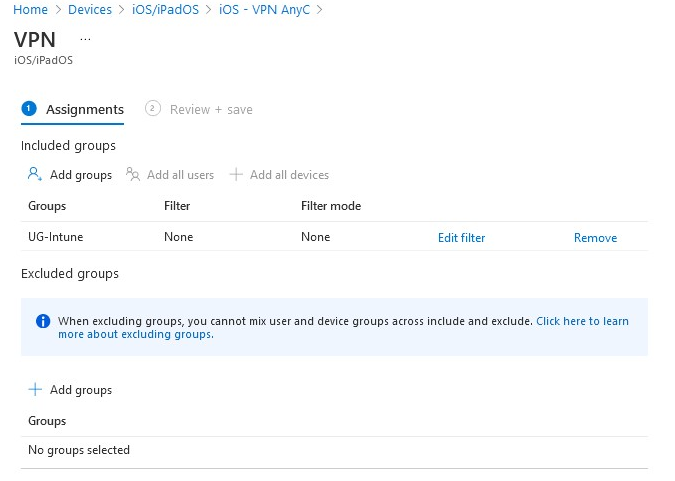

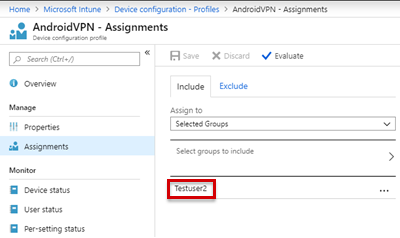

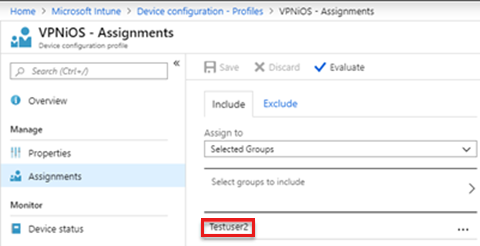

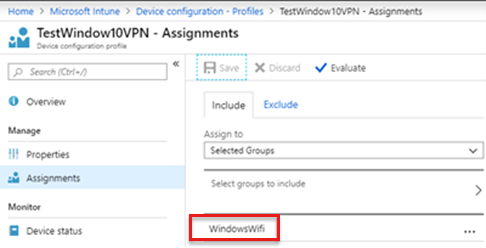

VPN プロファイルを割り当てる方法

VPN プロファイルを作成した後、 プロファイルを選択したグループに 割り当てします。

Note

グループの種類のデプロイ (ユーザー グループまたはデバイス グループ) は重要であり、このリソース ポリシー (信頼された証明書、SCEP、VPN) に関連するすべてのポリシーで一貫性を保つ必要があります。 デプロイする証明書の種類によって異なります。 ユーザー証明書をデプロイする場合は、すべての展開をユーザー グループに、その逆を行う必要があります。 展開された証明書がデバイスの種類 1 の場合は、デバイス グループを使用します。

例については、次のスクリーンショットを参照してください。

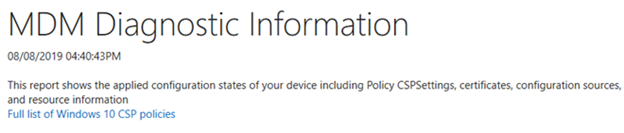

成功した VPN プロファイルの外観

このシナリオでは、個人所有の仕事用プロファイルとして登録された Android デバイスを使用します。 信頼されたルートプロファイルと SCEP プロファイルは既にデバイスにインストールされているため、SCEP 証明書のインストールを求めるメッセージは表示されません。

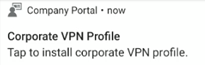

企業 VPN プロファイルをインストールするための通知を受け取ります。

通知を受け取らない場合は、 Change 設定 ボタンをタップして、AnyConnect アプリで External Control オプションを有効にします。 その後、通知を受け取ります。

![[設定の変更] ボタンを示すスクリーンショット。](media/troubleshoot-vpn-profiles/change-settings-android.png)

![[外部コントロール] オプションを示すスクリーンショット。](media/troubleshoot-vpn-profiles/external-control-setting.png)

![[外部コントロール] オプションが有効になっていることを示すスクリーンショット。](media/troubleshoot-vpn-profiles/external-control-setting-enabled.png)

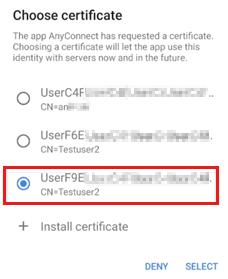

AnyConnect アプリで SCEP 証明書を選択します。

Note

デバイス管理者が管理する Android デバイスを使用している場合、証明書プロファイルが変更または削除されたときに証明書が失効または削除されないため、複数の証明書が存在する可能性があります。 このシナリオでは、最新の証明書を選択します。 通常は、一覧に表示される最後の証明書です。

この状況は、Android Enterprise および Samsung Knox デバイスでは発生しません。 詳細については、「 Intune を使用した Android 仕事用プロファイル デバイスの管理および Microsoft Intune での SCEP 証明書と PKCS 証明書の削除を参照してください。

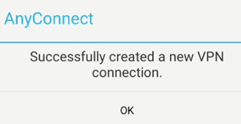

VPN 接続が正常に作成されました。

VPN プロファイルのデプロイが成功したポータル サイトログ

Android デバイスでは、 Omadmlog.log ファイルは、VPN プロファイルがデバイスで処理されるときに詳細なアクティビティをログに記録します。 ポータル サイト アプリのインストール期間によっては、最大 5 つのOmadmlog.log ファイルが含まれる場合があり、最後の同期のタイムスタンプは関連するエントリを見つけるのに役立ちます。

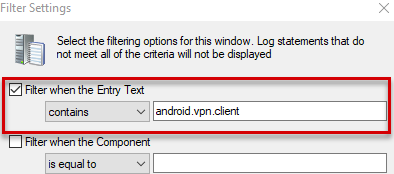

次の例では、 CMTrace を使用してログを読み取り、 android.vpn.clientを検索します。

サンプル ログ:

<Date Time> INFO com.microsoft.omadm.platforms.android.vpn.client.IntentVpnProfileProvisionStateMachine 13229 00622 Notifying to provision vpn profile 'AnyConnect'.

<Date Time> INFO com.microsoft.omadm.platforms.android.vpn.client.IntentVpnProfileProvisionStateMachine 13229 00622 VPN Profile "AnyConnect" state changed from RECEIVED to PENDING_USER_INSTALL

<Date Time> VERB com.microsoft.omadm.platforms.android.vpn.client.VpnClient 13229 00002 Creating VPN Provision Intent: anyconnect://create/?host=VPN.contoso.com&name=AnyConnect&usecert=true&keychainalias=UserID

<Date Time> INFO com.microsoft.omadm.platforms.android.vpn.client.IntentVpnProfileProvisionStateMachine 13229 00002 Vpn profile 'AnyConnect' provisioned and complete.

<Date Time> INFO com.microsoft.omadm.platforms.android.vpn.client.IntentVpnProfileProvisionStateMachine 13229 00002 VPN Profile "AnyConnect" state changed from PENDING_USER_INSTALL to PROVISIONED

一般的な問題のトラブルシューティング

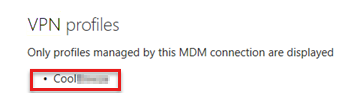

問題 1: VPN プロファイルがデバイスに展開されていない

VPN プロファイルが正しいグループに割り当てられていることを確認します。

Intune ポータルで、 Device configuration>Profiles を選択し、プロファイルを選択してから Assignments を選択して、選択したグループを確認します。

デバイスが Intune と同期できることを確認するには、[トラブルシューティング] ウィンドウで LAST CHECK IN 時間を確認します。

VPN プロファイルが信頼されたルート プロファイルと SCEP プロファイルにリンクされている場合は、両方のプロファイルがデバイスに展開されていることを確認します。 VPN プロファイルは、これらのプロファイルに依存しています。

信頼されたルートプロファイルと SCEP プロファイルがデバイスにインストールされていない場合は、ポータル サイトログ ファイル (Omadmlog.log) に次のエントリが表示されます。

<Date Time> INFO com.microsoft.omadm.platforms.android.vpn.client.IntentVpnProfileProvisionStateMachine 14210 00948 Waiting for required certificates for vpn profile 'androidVPN'.Note

信頼されたルートと SCEP プロファイルがデバイス上にあり、準拠している場合でも、VPN プロファイルがデバイス上にない可能性があります。 この問題は、ポータル サイト アプリの

CertificateSelectorプロバイダーが、指定した条件に一致する証明書を見つけられない場合に発生します。 特定の条件は、証明書テンプレートまたは SCEP プロファイルに含めることができます。 一致する証明書が見つからない場合、デバイス上の証明書は除外されます。 そのため、VPN プロファイルには正しい証明書がないため、スキップされます。 このシナリオでは、ポータル サイト ログ ファイル (Omadmlog.log) に次のエントリが表示されます。Waiting for required certificates for vpn profile 'androidVPN'.次のサンプル ログは、 Any Purpose Extended Key Usage (EKU) 条件が指定されたため、証明書が除外されていることを示しています。 ただし、デバイスに割り当てられている証明書には、次の EKU がありません。

<Date Time> VERB com.microsoft.omadm.utils.CertUtils 14210 00948 Excluding cert with alias User<ID1> and requestId <requestID1> as it does not have any purpose EKU. <Date Time> VERB com.microsoft.omadm.utils.CertUtils 14210 00948 Excluding cert with alias User<ID2> and requestId <requestID2> as it does not have any purpose EKU. <Date Time> VERB com.microsoft.omadm.utils.CertUtils 14210 00948 0 cert(s) matched criteria: <Date Time> VERB com.microsoft.omadm.utils.CertUtils 14210 00948 2 cert(s) excluded by criteria: <Date Time> INFO com.microsoft.omadm.platforms.android.vpn.client.IntentVpnProfileProvisionStateMachine 14210 00948 Waiting for required certificates for vpn profile '<profile name>'.次の例は、SCEP プロファイルに Any Purpose EKU のオプションが指定されていることを示しています。 ただし、証明機関 (CA) の証明書テンプレートでは指定されていません。 この問題を解決するには、証明書テンプレートに Any Purpose オプションを追加するか、SCEP プロファイルから Any Purpose オプションを削除します。

AnyConnect の External Control オプションが有効になっていることを確認します。

プロファイルを作成する前に、 External Control オプションを有効にする必要があります。 プロファイルがデバイスにプッシュされると、ユーザーは External Control オプションを有効にするように求められます。

![[外部コントロール] オプションをオンにする方法を示すスクリーンショット。](media/troubleshoot-vpn-profiles/external-control-setting.png)

![[外部制御] オプションが有効になっていることを示すスクリーンショット。](media/troubleshoot-vpn-profiles/external-control-setting-enabled.png)

完全な証明書チェーン内のすべての必要な証明書がデバイス上にあることを確認します。 それ以外の場合は、ポータル サイト ログ ファイル (Omadmlog.log) に次のエントリが表示されます。

Waiting for required certificates for vpn profile 'androidVPN'.詳細については、「 中間証明機関の作成」を参照してください。

問題 2: VPN プロファイルがデバイスに展開されているが、デバイスがネットワークに接続できない

通常、この接続の問題は Intune の問題ではなく、多くの原因が考えられます。 次の項目は、問題の理解とトラブルシューティングに役立つ場合があります。

VPN プロファイルで同じ条件を持つ証明書を使用して、ネットワークに手動で接続できますか。

可能な場合は、手動接続で使用した証明書のプロパティを確認し、Intune VPN プロファイルを変更します。

Android デバイスと iOS デバイスの場合、VPN クライアント アプリケーション ログに、デバイスが VPN プロファイルに接続しようとしたことが示されましたか?

通常、接続エラーは VPN クライアント アプリケーション ログに記録されます。

Windows デバイスの場合、Radius サーバー ログに、デバイスが VPN プロファイルに接続しようとしたことが示されていますか?

通常、接続エラーは Radius サーバー ログに記録されます。

AnyConnect アプリでログを表示する方法

ログを表示するには、Android デバイスと iOS デバイスの次の 2 つの例を参照してください。

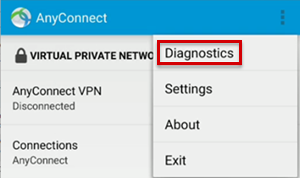

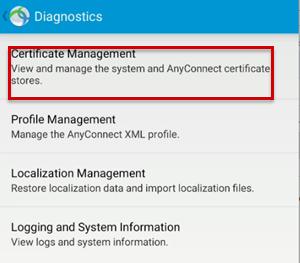

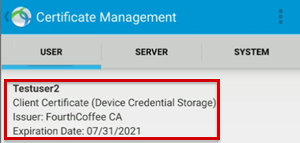

例 1: Android デバイスのログを表示する

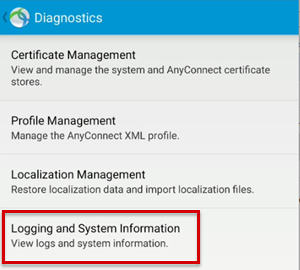

Menu>Diagnostics を選択します。

証明書を表示するには、 Certificate Management を選択します。

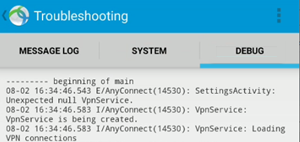

AnyConnect の問題を分析するログを表示するには、[ ログとシステム情報>Debug を選択します。

ログを送信するには、 Menu>Send Logs>Report to Administrator を選択します。

![[ログの送信] 関数を示すスクリーンショット。](media/troubleshoot-vpn-profiles/send-logs.png)

![[Report to Administrator]\(管理者へのレポート\) 関数を示すスクリーンショット。](media/troubleshoot-vpn-profiles/report-to-administrator.png)

デバッグ ログを取得したら、 debug_logs_unfiltered.txt ファイルでプロファイルの作成と接続情報を確認します。

VPN 作成のサンプル ログ:

<Date Time> I/AnyConnect(14530): URIHandlerActivity: Received command: anyconnect://create?host=VPN.Contoso.com&name=AnyConnect&usecert=true&keychainalias=UserID

<Date Time> I/AnyConnect(14530): VpnService: VpnService is being created.

VPN 接続エラーのサンプル ログ:

<Date Time> I/vpnapi (14530): Message type information sent to the user: Contacting VPN.Contoso.com.

<Date Time> I/vpnapi (14530): Initiating VPN connection to the secure gateway https://VPN.Contoso.com

<Date Time> I/acvpnagent(14592): Using default preferences. Some settings (e.g. certificate matching) may not function as expected if a local profile is expected to be used. Verify that the selected host is in the server list section of the profile and that the profile is configured on the secure gateway.

<Date Time> I/acvpnagent(14592): Function: processConnectNotification File: MainThread.cpp Line: 14616 Received connect notification (host VPN.Contoso.com, profile N/A)

<Date Time> W/acvpnagent(14592): Function: getHostIPAddrByName File: SocketSupport.cpp Line: 344 Invoked Function: ::getaddrinfo Return Code: 11 (0x0000000B) Description: unknown

<Date Time> W/acvpnagent(14592): Function: resolveHostName File: HostLocator.cpp Line: 710 Invoked Function: CSocketSupport::getHostIPAddrByName Return Code: -31129588 (0xFE25000C) Description: SOCKETSUPPORT_ERROR_GETADDRINFO

<Date Time> W/acvpnagent(14592): Function: ResolveHostname File: HostLocator.cpp Line: 804 Invoked Function: CHostLocator::resolveHostName Return Code: -31129588 (0xFE25000C) Description: SOCKETSUPPORT_ERROR_GETADDRINFO failed to resolve host name VPN.Contoso.com to IPv4 address

<Date Time> I/vpnapi (14530): Message type warning sent to the user: Connection attempt has failed.

<Date Time> E/vpnapi (14530): Function: processIfcData File: ConnectMgr.cpp Line: 3399 Content type (unknown) received. Response type (DNS resolution failed) from VPN.Contoso.com: DNS resolution failed

<Date Time> I/vpnapi (14530): Message type warning sent to the user: Unable to contact VPN.Contoso.com.

<Date Time> E/vpnapi (14530): Function: processIfcData File: ConnectMgr.cpp Line: 3535 Unable to contact VPN.Contoso.com DNS resolution failed

<Date Time> I/vpnapi (14530): Message type error sent to the user: The VPN connection failed due to unsuccessful domain name resolution.

例 2: iOS デバイスのログを表示する

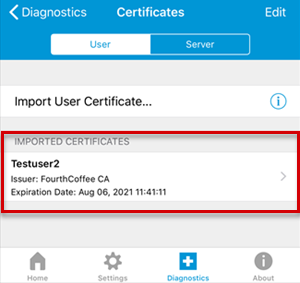

ユーザー証明書を表示するには、 Diagnostics>Certificates を選択します。

ログ メッセージを表示するには、 Diagnostics を選択し、 VPN デバッグ ログ オプションを有効にしてログ記録を有効にしてから、 Logs を選択します。

- サービス デバッグ ログ メッセージを表示するには、 Service を選択します。

- アプリケーション デバッグ ログ メッセージを表示するには、 App を選択します。

![[VPN デバッグ ログ] オプションを示すスクリーンショット。](media/troubleshoot-vpn-profiles/vpn-dubug-logs.png)

ログを送信するには、Diagnostics ウィンドウで ログの共有を選択し、問題に関する情報を入力して、Send を選択します。

![[ログの共有] 関数を示すスクリーンショット。](media/troubleshoot-vpn-profiles/share-logs.png)

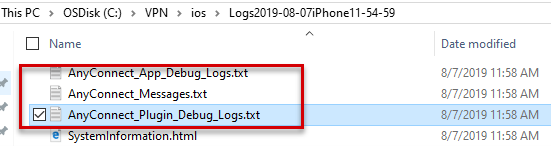

デバッグ ログを取得したら、プロファイルの作成と接続情報のファイルを確認します。

VPN プロファイルを示す AnyConnect_App_Debug_Logs.txt ファイルのサンプル ログ:

[<Date Time>] Info: Function: SaveSettings File: AppleVpnConfig.mm Line: 198 SaveSettings {type = mutable dict, count = 3, entries => 0 : {contents = "RemoteAddress"} = {contents = "Contoso.com"} 1 : {contents = "AuthenticationMethod"} = {contents = "Certificate"} 2 : {contents = "LocalCertificate"} = <69646e74 00000000 000002d3> }

[<Date Time>] Info: Function: GetSettings File: AppleVpnConfig.mm Line: 175 GetSettings { AuthenticationMethod = Certificate; LocalCertificate = <69646e74 00000000 000002d3>; RemoteAddress = "Contoso.com"; }

[<Date Time>] Info: Function: -[AppleVpnConfigBatch startBatchSaveToSystem] File: AppleVpnConfigBatch.mm Line: 43 Invoking save to system with 0x28202fd60

[<Date Time>] Info: Function: saveToSystem_block_invoke File: AxtVpnConfig.mm Line: 222 Successfully saved profile for Contoso.com

[<Date Time>] Info: Function: -[AppleVpnConfigBatch startBatchSaveToSystem] File: AppleVpnConfigBatch.mm Line: 36 completed!.

VPN 接続エラーを示す AnyConnect_Messages.txt ファイルのサンプル ログ:

[<Date Time>] [VPN] - Contacting Contoso.com.

[<Date Time>] [VPN] - Connection attempt has failed.

[<Date Time>] [VPN] - Unable to contact CoolBreeze.com.

[<Date Time>] [VPN] - Connection attempt has timed out. Please verify Internet connectivity.

VPN 接続エラーを示す AnyConnect_Plugin_Debug_Logs.txt ファイルのサンプル ログ:

[<Date Time>] Info: Message type information sent to the user: Contacting Contoso.com.

[<Date Time>] Info: Initiating VPN connection to the secure gateway https://Contoso.com

[<Date Time>] Info: Function: NoticeCB File: AnyConnectAuthenticator.cpp Line: 2116 Sending notice Contacting Contoso.com. to App

[<Date Time>] Error: Function: SendRequest File: CTransportCurlStatic.cpp Line: 2046 Invoked Function: curl_easy_perform Return Code: -29949904 (0xFE370030) Description: CTRANSPORT_ERROR_TIMEOUT 28 : Error

[<Date Time>] Error: Function: TranslateStatusCode File: ConnectIfc.cpp Line: 3169 Invoked Function: TranslateStatusCode Return Code: -29949904 (0xFE370030) Description: CTRANSPORT_ERROR_TIMEOUT Connection attempt has timed out. Please verify Internet connectivity.

[<Date Time>] Error: Function: doConnectIfcConnect File: ConnectMgr.cpp Line: 2442 Invoked Function: ConnectIfc::connect Return Code: -29949904 (0xFE370030) Description: CTRANSPORT_ERROR_TIMEOUT

[<Date Time>] Info: Message type warning sent to the user: Connection attempt has failed.

[<Date Time>] Error: Function: processIfcData File: ConnectMgr.cpp Line: 3407 Content type (unknown) received. Response type (host unreachable) from Contoso.com:

[<Date Time>] Info: Message type warning sent to the user: Unable to contact Contoso.com.

[<Date Time>] Info: Function: NoticeCB File: AnyConnectAuthenticator.cpp Line: 2116 Sending notice Connection attempt has failed. to App

[<Date Time>] Error: Function: processIfcData File: ConnectMgr.cpp Line: 3543 Unable to contact Contoso.com

[<Date Time>] Info: Function: NoticeCB File: AnyConnectAuthenticator.cpp Line: 2116 Sending notice Unable to contact Contoso.com. to App

[<Date Time>] Info: Message type error sent to the user: Connection attempt has timed out. Please verify Internet connectivity.

詳細

関連する問題の解決策をまだ探している場合、または Microsoft Intune に関する詳細情報が必要な場合は、 Microsoft Intune フォーラムに質問を投稿してください。 多くのサポート エンジニア、MVP、開発チームのメンバーがフォーラムを訪問します。 そのため、必要な情報を持つユーザーを見つけることができる可能性は十分にあります。

Microsoft Intune 製品サポート チームへのサポート リクエストを開く場合は、「 Microsoft Intune のサポートを受ける方法を参照してください。

Intune の VPN プロファイルの詳細については、次の記事を参照してください。

- Intune で VPN を構成するための Android デバイス設定

- Microsoft Intune で iOS デバイスで VPN 設定を構成する

- Intune を使用して VPN 接続を追加するための Windows 10 および Windows Holographic デバイスの設定

- サポート ヒント - Intune で SCEP 証明書の展開用に NDES を構成する方法

- Microsoft Intune での SCEP 証明書プロファイルの展開のトラブルシューティング

- Microsoft Intune 証明書プロファイルで使用するための NDES 構成のトラブルシューティング

最新のニュース、情報、技術に関するヒントについては、公式ブログを参照してください。

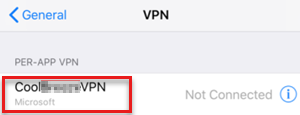

![VPN の状態が iOS で [接続されていません] であることを示すスクリーンショット。](media/troubleshoot-vpn-profiles/vpn-status-not-connected.png)

![[Microsoft が管理する地域] の下の VPN を示すスクリーンショット。](media/troubleshoot-vpn-profiles/areas-managed-by-microsoft-vpn.png)

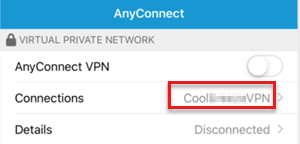

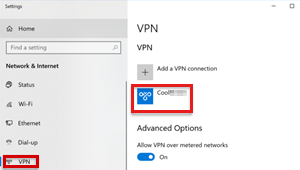

![[ネットワーク接続] の VPN 接続を示すスクリーンショット。](media/troubleshoot-vpn-profiles/network-connections-vpn.png)

![[情報メッセージを含める] オプションと [デバッグ メッセージを含める] オプションがオンになっていることを示すスクリーンショット。](media/troubleshoot-vpn-profiles/action-menu-ios.png)

![Android の [トラブルシューティング] ウィンドウの [最終チェックイン時刻] を示すスクリーンショット。](media/troubleshoot-vpn-profiles/troubleshoot-pane-android.png)

![[任意の目的] オプションを追加する方法を示すスクリーンショット。](media/troubleshoot-vpn-profiles/any-purpose-option.png)

![[任意の目的] オプションが表示されていることを示すスクリーンショット。](media/troubleshoot-vpn-profiles/any-purpose-option-vpn-profile.png)

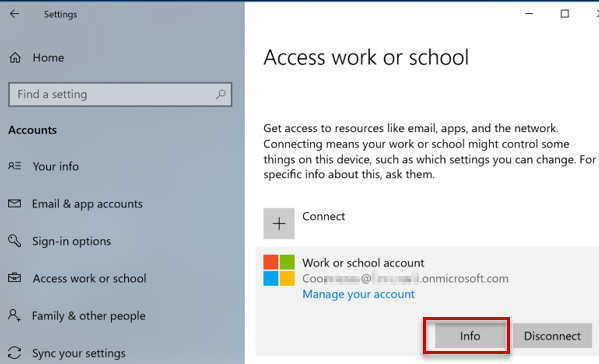

![iOS の [トラブルシューティング] ウィンドウの割り当て情報を示すスクリーンショット](media/troubleshoot-vpn-profiles/assignments-ios.png)

![iOS の [トラブルシューティング] ウィンドウの最後のチェックイン時刻を示すスクリーンショット。](media/troubleshoot-vpn-profiles/troubleshoot-pane-ios.png)

![Windows の [トラブルシューティング] ウィンドウの [最終チェックイン時刻] を示すスクリーンショット。](media/troubleshoot-vpn-profiles/troubleshoot-pane-windows.png)