Intune を介して CSP をターゲットとする OMA URI を展開し、オンプレミスと比較する

この記事では、Windows 構成サービス プロバイダー (CSP)、Open Mobile Alliance – Uniform Resources (OMA-URI)、および Microsoft Intune を使用して Windows 10 ベースのデバイスにカスタム ポリシーを配信する方法について説明します。

Intune には、これらのポリシーを構成するための便利で使いやすいインターフェイスが用意されています。 ただし、すべての設定が必ずしも Microsoft Intune 管理センター内で使用できるわけではありません。 Windows デバイスでは多くの設定を構成できますが、管理センターにすべての設定を配置することは不可能です。 また、進歩が進むにつれて、新しい設定が追加される前に一定の遅延が発生することは珍しいことではありません。 これらのシナリオでは、Windows 構成サービス プロバイダー (CSP) を使用するカスタム OMA-URI プロファイルをデプロイすることが答えです。

CSP スコープ

CSP は、モバイル デバイス管理 (MDM) プロバイダーがデバイスの構成設定の読み取り、設定、変更、削除に使用するインターフェイスです。 通常、Windows レジストリのキーと値を使用して行われます。 CSP ポリシーには、ポリシーを構成できるレベルを定義するスコープがあります。 これは、Microsoft Intune 管理センターで使用できるポリシーに似ています。 一部のポリシーは、デバイス レベルでのみ構成できます。 これらのポリシーは、デバイスにログインしているユーザーに関係なく適用されます。 その他のポリシーは、ユーザー レベルで構成できます。 これらのポリシーは、そのユーザーにのみ適用されます。 構成レベルは、MDM プロバイダーではなくプラットフォームによって決まります。 カスタム ポリシーをデプロイする場合は、 ここで 使用する CSP のスコープを確認できます。

CSP のスコープは重要です。これは、使用する必要がある OMA-URI 文字列の構文を指定するためです。 例えば次が挙げられます。

ユーザー スコープ

ポリシーを構成するための ./User/Vendor/MSFT/Policy/Config/AreaName/PolicyName。 ./User/Vendor/MSFT/Policy/Result/AreaName/PolicyName を使用して結果を取得します。

デバイス スコープ

./Device/Vendor/MSFT/Policy/Config/AreaName/PolicyName を使用してポリシーを構成します。 結果を取得する ./Device/Vendor/MSFT/Policy/Result/AreaName/PolicyName。

OMA-URI

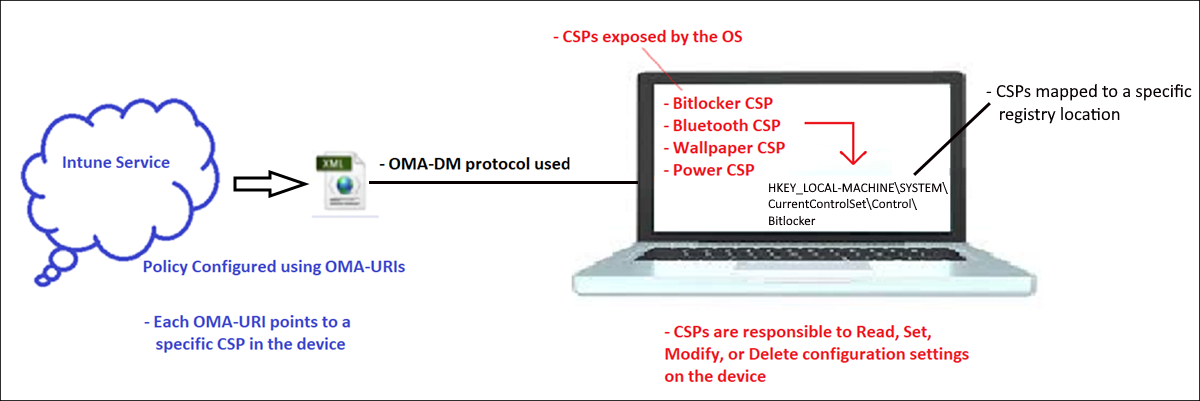

OMA-URI は、CSP でサポートされている特定の構成設定へのパスです。

OMA-URI: Windows 10 ベースのデバイスのカスタム構成を表す文字列です。 構文は、クライアント上の CSP によって決定されます。 各 CSP の 詳細については、こちらを参照してください。

カスタム ポリシー: デプロイする OMA URI が含まれています。 これは Intune で構成されています。

Intune: カスタム ポリシーが作成され、クライアント デバイスに割り当てられると、Intune は OMA URI をそれらの Windows クライアントに送信する配信メカニズムになります。 Intune では、Open Mobile Alliance デバイス管理 (OMA-DM) プロトコルを使用してこれを行います。 XML ベースの SyncML を使用して情報をクライアントにプッシュする定義済みの標準です。

CSP: OMA URI がクライアントに到達すると、CSP はクライアントを読み取り、それに応じて Windows プラットフォームを構成します。 通常、レジストリ値を追加、読み取り、または変更することでこれを行います。

要約すると、OMA-URI はペイロード、カスタム ポリシーはコンテナー、Intune はそのコンテナーの配信メカニズム、OMA-DM は配信に使用されるプロトコルであり、Windows CSP は OMA-URI ペイロードで構成されている設定を読み取って適用します。

これは、既に UI に組み込まれている標準のデバイス構成ポリシーを提供するために Intune によって使用されるのと同じプロセスです。 OMA URI で Intune UI を使用すると、ユーザーフレンドリな構成インターフェイスの背後に隠されます。 これにより、プロセスが簡単になり、管理者にとってより直感的になります。 可能な限り組み込みのポリシー設定を使用し、それ以外の場合は使用できないオプションに対してのみカスタム OMA-URI ポリシーを使用します。

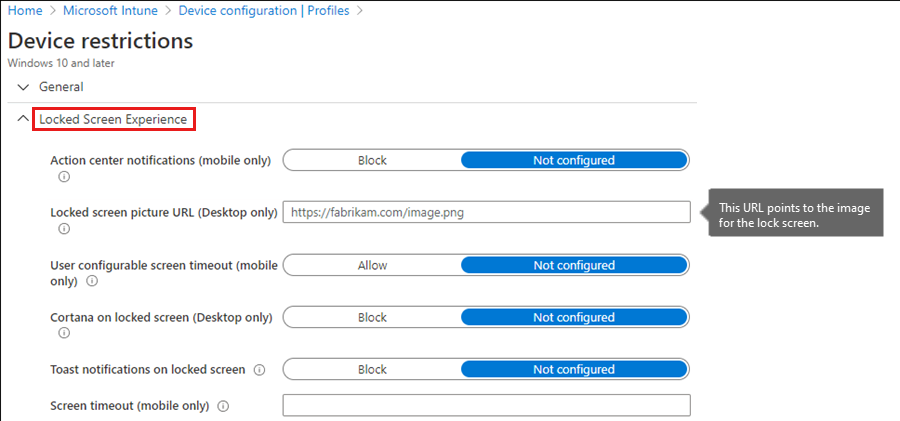

このプロセスを示すために、組み込みのポリシーを使用して、デバイスにロック画面イメージを設定できます。 OMA-URI をデプロイし、関連する CSP をターゲットにすることもできます。 どちらの方法も、同じ結果が得られます。

Microsoft Intune 管理センターの OMA-URI

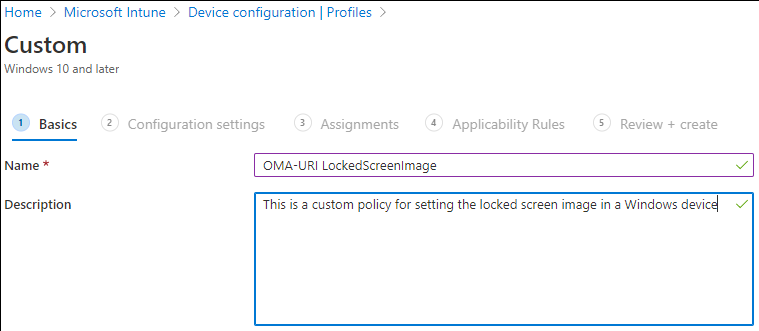

カスタム ポリシーを使用する

同じ設定は、次の OMA-URI を使用して直接設定できます。

./Vendor/MSFT/Policy/Config/DeviceLock/EnforceLockScreenAndLogonImage

Windows CSP リファレンスに記載されています。 OMA-URI を決定したら、そのカスタム ポリシーを作成します。

![[行の編集] 画面の OMA-URI 設定のスクリーンショット。](media/deploy-oma-uris-to-target-csp-via-intune/edit-row.png)

どの方法を使用しても、最終的な結果は同じです。

BitLocker を使用する別の例を次に示します。

Microsoft Intune 管理センターからカスタム ポリシーを使用する

![[Endpoint protection]\(エンドポイント保護\) 画面のスクリーンショット。](media/deploy-oma-uris-to-target-csp-via-intune/endpoint-protection.png)

カスタム ポリシーの使用

カスタム OMA URI をオンプレミスの世界に関連付ける

MDM ポリシー構成を構築するときに、既存のグループ ポリシー設定を参照として使用できます。 組織が MDM に移行してデバイスを管理する場合は、現在のグループ ポリシー設定を分析して、MDM 管理に移行するために必要なものを確認して準備することをお勧めします。

MDM 移行分析ツール (MMAT) は、対象ユーザーまたはコンピューターに対して設定されているグループ ポリシーを決定します。 次に、MDM に相当する各ポリシー設定のサポート レベルを一覧表示するレポートを生成します。

クラウドに移行する前と後のグループ ポリシーの側面

次の表は、MMAT を使用してクラウドに移行する前と後の両方で、グループ ポリシーのさまざまな側面を示しています。

| オンプレミス | クラウド |

|---|---|

| グループ ポリシー | MDM |

| ドメイン コントローラー | MDM サーバー (Intune サービス) |

| Sysvol フォルダー | Intune データベース/MSU |

| GPO を処理するためのクライアント側拡張機能 | MDM ポリシーを処理する CSP |

| 通信に使用される SMB プロトコル | 通信に使用される HTTPS プロトコル |

.pol | .ini ファイル (通常は入力) |

SyncML はデバイスの入力です |

ポリシー動作に関する重要な注意事項

MDM サーバーでポリシーが変更されると、更新されたポリシーがデバイスにプッシュされ、設定が新しい値に構成されます。 ただし、ユーザーまたはデバイスからポリシーの割り当てを削除しても、設定を既定値に戻さない場合があります。 割り当てが削除された後、またはプロファイルが削除された後に削除されるプロファイルがいくつかあります (Wi-Fi プロファイル、VPN プロファイル、証明書プロファイル、電子メール プロファイルなど)。 この動作は各 CSP によって制御されるため、設定を正しく管理するには、CSP の動作を理解する必要があります。 詳細については、「 Windows CSP リファレンスを参照してください。

すべてをまとめた配置

カスタム OMA-URI をデプロイして Windows デバイス上の CSP をターゲットにするには、カスタム ポリシーを作成します。 ポリシーには、OMA-URI パスへのパスと、CSP で変更する値 (有効、無効、変更、または削除) が含まれている必要があります。

![[プロファイルの作成] ページのスクリーンショット。[カスタム] 項目が強調表示されています。](media/deploy-oma-uris-to-target-csp-via-intune/create-profile.png)

ポリシーが作成されたら、有効になるようにセキュリティ グループに割り当てます。

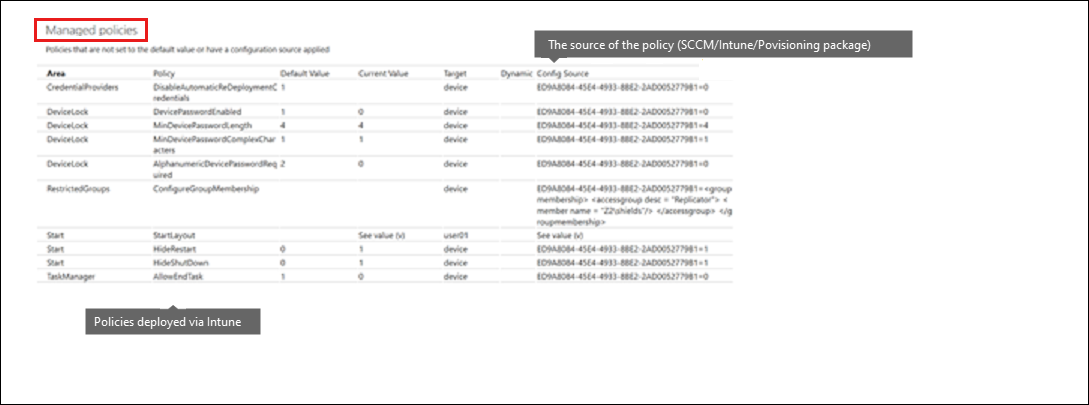

トラブルシューティング

カスタム ポリシーのトラブルシューティングを行うと、ほとんどの問題が次のカテゴリに当てはまることがわかります。

- カスタム ポリシーがクライアント デバイスに到達しませんでした。

- カスタム ポリシーがクライアント デバイスに到達しましたが、予期される動作は観察されません。

想定どおりに動作しないポリシーがある場合は、ポリシーがクライアントに到達したかどうかを確認します。 配信を確認するために確認する 2 つのログがあります。

MDM 診断ログ

Windows イベント ログ

どちらのログにも、デプロイしようとしているカスタム ポリシーまたは OMA-URI 設定への参照が含まれている必要があります。 この参照が表示されない場合は、ポリシーがデバイスに配信されなかった可能性があります。 ポリシーが正しく構成され、正しいグループを対象としていることを確認します。

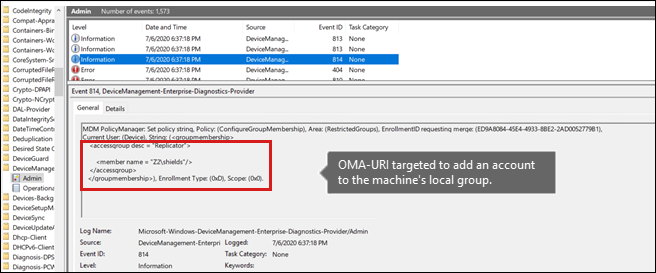

ポリシーがクライアントに到達していることを確認する場合は、クライアントの DeviceManagement-Enterprise-Diagnostics-Provider > Admin Event log でエラーがないか確認します。 ポリシーが適用されなかった理由に関する追加情報を含むエラー エントリが表示される場合があります。 原因はさまざまですが、カスタム ポリシーで構成されている OMA-URI 文字列の構文に問題が生じることが多くなります。 CSP リファレンスを再確認し、構文が正しいことを確認します。

![[構成設定] ページと [行の追加] ページのスクリーンショット。](media/deploy-oma-uris-to-target-csp-via-intune/add-configuration.png)