Intune のデバイスへの SCEP 証明書プロファイルの展開のトラブルシューティング

この記事では、Microsoft Intune での簡易証明書登録プロトコル (SCEP) 証明書プロファイルの展開に関する問題のトラブルシューティング ガイダンスについて説明します。 証明書のデプロイは、 SCEP 通信フローの概要の手順 1 です。

SCEP 証明書プロファイルと、SCEP プロファイルで指定された信頼された証明書プロファイルの両方を、同じユーザーまたは同じデバイスに割り当てる必要があります。 次の表は、混在割り当ての予想される結果を示しています。

| 信頼された証明書プロファイルの割り当てにユーザーが含まれる | 信頼された証明書プロファイルの割り当てには、デバイスが含まれます | 信頼された証明書プロファイルの割り当てには、ユーザーとデバイスが含まれます | |

|---|---|---|---|

| SCEP 証明書プロファイルの割り当てにユーザーが含まれる | 成功 | 失敗 | 成功 |

| SCEP 証明書プロファイルの割り当てにはデバイスが含まれます | 失敗 | Success | Success |

| SCEP 証明書プロファイルの割り当てには、ユーザーとデバイスが含まれます | Success | 成功 | Success |

Android

Android 用の SCEP 証明書プロファイルは、SyncML としてデバイスにダウンし、 OMADM ログに記録されます。

Android デバイスがポリシーを送信されたことを検証する

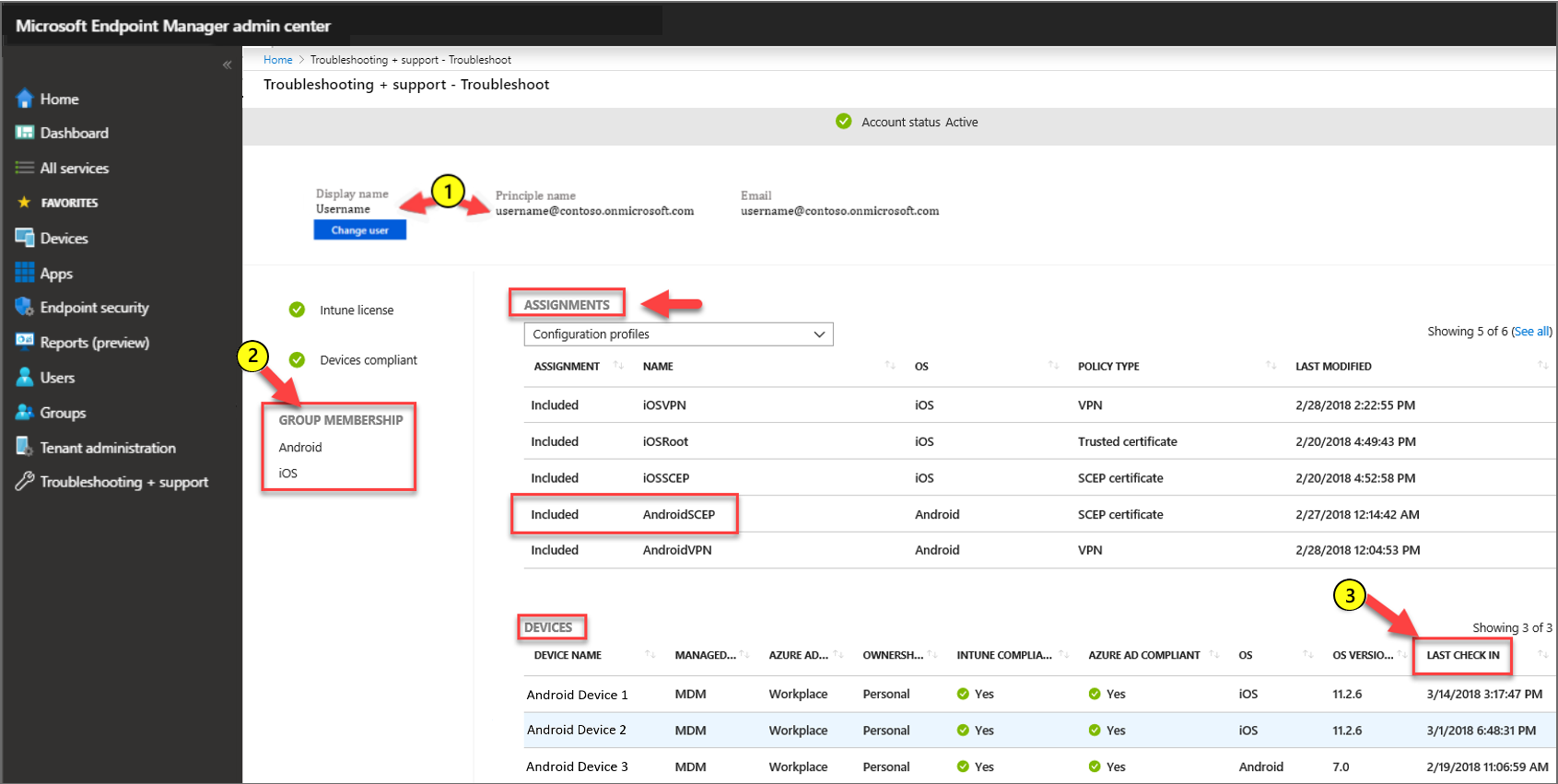

プロファイルが予期したデバイスに送信されたことを検証するには、Microsoft Intune 管理センターでトラブルシューティングとサポート>トラブルシューティングに移動します。 [トラブルシューティング] ウィンドウで、Assignments を Configuration プロファイルに設定し次の構成を検証します。

SCEP 証明書プロファイルを受け取るユーザーを指定します。

ユーザーのグループ メンバーシップを確認して、SCEP 証明書プロファイルで使用したセキュリティ グループにユーザーが含まれているかを確認します。

デバイスが Intune で最後にチェックインされた日時を確認します。

Android デバイスに到達したポリシーを検証する

devices OMADM ログを確認します。 次の例のようなエントリを探します。このエントリは、デバイスが Intune からプロファイルを取得したときにログに記録されます。

Time VERB Event com.microsoft.omadm.syncml.SyncmlSession 9595 9 <?xml version="1.0" encoding="utf-8"?><SyncML xmlns="SYNCML:SYNCML1.2"><SyncHdr><VerDTD>1.2</VerDTD><VerProto>DM/1.2</VerProto><SessionID>1</SessionID><MsgID>6</MsgID><Target><LocURI>urn:uuid:UUID</LocURI></Target><Source><LocURI>https://a.manage.microsoft.com/devicegatewayproxy/AndroidHandler.ashx</LocURI></Source><Meta><MaxMsgSize xmlns="syncml:metinf">524288</MaxMsgSize></Meta></SyncHdr><SyncBody><Status><CmdID>1</CmdID><MsgRef>6</MsgRef><CmdRef>0</CmdRef><Cmd>SyncHdr</Cmd><Data>200</Data></Status><Replace><CmdID>2</CmdID><Item><Target><LocURI>./Vendor/MSFT/Scheduler/IntervalDurationSeconds</LocURI></Target><Meta><Format xmlns="syncml:metinf">int</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data>28800</Data></Item></Replace><Replace><CmdID>3</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseIDs</LocURI></Target><Data>contoso.onmicrosoft.com</Data></Item></Replace><Exec><CmdID>4</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseApps/ClearNotifications</LocURI></Target></Item></Exec><Add><CmdID>5</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Root/{GUID}/EncodedCertificate</LocURI></Target><Data>Data</Data></Item></Add><Add><CmdID>6</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Enroll/ModelName=AC_51…%2FLogicalName_39907…%3BHash=-1518303401/Install</LocURI></Target><Meta><Format xmlns="syncml:metinf">xml</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data><CertificateRequest><ConfigurationParametersDocument>&lt;ConfigurationParameters xmlns="http://schemas.microsoft.com/SystemCenterConfigurationManager/2012/03/07/CertificateEnrollment/ConfigurationParameters"&gt;&lt;ExpirationThreshold&gt;20&lt;/ExpirationThreshold&gt;&lt;RetryCount&gt;3&lt;/RetryCount&gt;&lt;RetryDelay&gt;1&lt;/RetryDelay&gt;&lt;TemplateName /&gt;&lt;SubjectNameFormat&gt;{ID}&lt;/SubjectNameFormat&gt;&lt;SubjectAlternativeNameFormat&gt;{ID}&lt;/SubjectAlternativeNameFormat&gt;&lt;KeyStorageProviderSetting&gt;0&lt;/KeyStorageProviderSetting&gt;&lt;KeyUsage&gt;32&lt;/KeyUsage&gt;&lt;KeyLength&gt;2048&lt;/KeyLength&gt;&lt;HashAlgorithms&gt;&lt;HashAlgorithm&gt;SHA-1&lt;/HashAlgorithm&gt;&lt;HashAlgorithm&gt;SHA-2&lt;/HashAlgorithm&gt;&lt;/HashAlgorithms&gt;&lt;NDESUrls&gt;&lt;NDESUrl&gt;https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls&gt;&lt;CAThumbprint&gt;{GUID}&lt;/CAThumbprint&gt;&lt;ValidityPeriod&gt;2&lt;/ValidityPeriod&gt;&lt;ValidityPeriodUnit&gt;Years&lt;/ValidityPeriodUnit&gt;&lt;EKUMapping&gt;&lt;EKUMap&gt;&lt;EKUName&gt;Client Authentication&lt;/EKUName&gt;&lt;EKUOID&gt;1.3.6.1.5.5.7.3.2&lt;/EKUOID&gt;&lt;/EKUMap&gt;&lt;/EKUMapping&gt;&lt;/ConfigurationParameters&gt;</ConfigurationParametersDocument><RequestParameters><CertificateRequestToken>PENlcnRFbn... Hash: 1,010,143,298</CertificateRequestToken><SubjectName>CN=name</SubjectName><Issuers>CN=FourthCoffee CA; DC=fourthcoffee; DC=local</Issuers><SubjectAlternativeName><SANs><SAN NameFormat="ID" AltNameType="2" OID="{OID}"></SAN><SAN NameFormat="ID" AltNameType="11" OID="{OID}">john@contoso.onmicrosoft.com</SAN></SANs></SubjectAlternativeName><NDESUrl>https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll</NDESUrl></RequestParameters></CertificateRequest></Data></Item></Add><Get><CmdID>7</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/SCEP</LocURI></Target></Item></Get><Add><CmdID>8</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Add><Replace><CmdID>9</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Replace><Get><CmdID>10</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr</LocURI></Target></Item></Get><Get><CmdID>11</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/CacheVersion</LocURI></Target></Item></Get><Get><CmdID>12</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/ChangedNodes</LocURI></Target></Item></Get><Get><CmdID>13</CmdID><Item><Target><LocURI>./DevDetail/Ext/Microsoft/LocalTime</LocURI></Target></Item></Get><Get><CmdID>14</CmdID><Item><Target><LocURI>./Vendor/MSFT/DeviceLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Get><CmdID>15</CmdID><Item><Target><LocURI>./Vendor/MSFT/WorkProfileLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Final /></SyncBody></SyncML>

キー エントリの例:

ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c%3BHash=-1518303401NDESUrls&gt;&lt;NDESUrl&gt;https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls

iOS/iPadOS

iOS/iPadOS デバイスがポリシーを送信されたことを検証する

プロファイルが予期したデバイスに送信されたことを検証するには、Microsoft Intune 管理センターでトラブルシューティングとサポート>トラブルシューティングに移動します。 [トラブルシューティング] ウィンドウで、Assignments を Configuration プロファイルに設定し次の構成を検証します。

SCEP 証明書プロファイルを受け取るユーザーを指定します。

ユーザーのグループ メンバーシップを確認して、SCEP 証明書プロファイルで使用したセキュリティ グループにユーザーが含まれているかを確認します。

デバイスが Intune で最後にチェックインされた日時を確認します。

ポリシーが iOS または iPadOS デバイスに到達したことを検証する

devices デバッグ ログを確認します。 次の例のようなエントリを探します。このエントリは、デバイスが Intune からプロファイルを取得したときにログに記録されます。

debug 18:30:54.638009 -0500 profiled Adding dependent ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 to parent 636572740000000000000012 in domain PayloadDependencyDomainCertificate to system\

キー エントリの例:

ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295PayloadDependencyDomainCertificate

Windows

Windows デバイスがポリシーを送信されたことを検証する

プロファイルが予期したデバイスに送信されたことを確認するには、 Microsoft Intune 管理センターで トラブルシューティングとサポート>トラブルシューティングに移動します。 [トラブルシューティング] ウィンドウで、Assignments を Configuration プロファイルに設定し次の構成を検証します。

SCEP 証明書プロファイルを受け取るユーザーを指定します。

ユーザーのグループ メンバーシップを確認して、SCEP 証明書プロファイルで使用したセキュリティ グループにユーザーが含まれているかを確認します。

デバイスが Intune で最後にチェックインされた日時を確認します。

Windows デバイスに到達したポリシーを検証する

プロファイルのポリシーの到着は、Windows デバイスの DeviceManagement-Enterprise-Diagnostics-Provider>Admin ログに記録され、イベント ID 306。

ログを開くには:

デバイスで、eventvwr.msc を実行して Windows イベント ビューアーを開きます。

Applications and Services Logs>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin を展開します。

次の例のようなイベント 306 を探します。

Event ID: 306 Task Category: None Level: Information User: SYSTEM Computer: <Computer Name> Description: SCEP: CspExecute for UniqueId : (ModelName_<ModelName>_LogicalName_<LogicalName>_Hash_<Hash>) InstallUserSid : (<UserSid>) InstallLocation : (user) NodePath : (clientinstall) KeyProtection: (0x2) Result : (Unknown Win32 Error code: 0x2ab0003).エラー コード0x2ab0003DM_S_ACCEPTED_FOR_PROCESSINGに変換されます。

失敗したエラー コードは、基になる問題を示す可能性があります。

次のステップ

プロファイルがデバイスに到達した場合、次の手順は、 device から NDES サーバーへの通信を確認することです。