概要

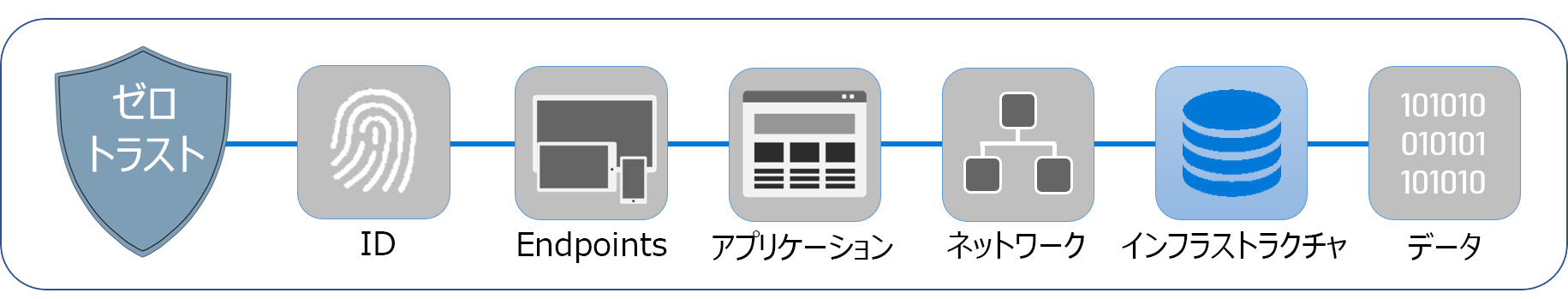

ゼロ トラストは、明確に確認し、最小限の特権アクセスを適用し、常に侵害を想定する原則を具体化します。 ゼロ トラストの取り組みでは、インフラストラクチャについて見ていきます。

私たちの周囲には、インフラストラクチャが空気のように存在します。 しかし、ほとんどの場合、誰もそれほど気にかけていません。 ただ存在するだけです。 組織にとって、IT インフラストラクチャは、ゼロ トラスト アプローチのいくつかの側面に触れるとともに、それを結び付けます。 クラウド サーバーとオンプレミス サーバーのどちらを使用する場合でも、すべての IT インフラストラクチャは、組織の運用に必要なハードウェア、ソフトウェア、ネットワーク、および施設をカバーします。 IT インフラストラクチャは幅広い範囲をカバーしているため、サイバー犯罪者の標的となる頻度が高くなります。

ゼロ トラスト アプローチは、監視と制御を使用して脆弱性や弱点を特定することで、インフラストラクチャに対するセキュリティ上の脅威に対処するのに役立ちます。 ゼロ トラスト原則を構成管理に適用することで、インフラストラクチャのすべての要素を最新のパッチとアップグレードで最新の状態に保つことができます。 インフラストラクチャにゼロ トラスト原則を適用すると、組織はセキュリティとコンプライアンスの義務を満たすことができます。

ここでは、インフラストラクチャという用語の意味と、それが重要な脅威ベクトルである理由について説明します。 構成管理によって、すべてのデバイスとエンドポイントが最適なパフォーマンスで動作していることを確認する方法と、Just-In-Time ポリシーを使用して重要なサービスへのアクセスを制限する方法について説明します。