概要

ゼロ トラスト戦略を実装する最初の手順は、ID を検証してセキュリティで保護することです。 ゼロ トラスト体験では、ID によって重要なデータとリソースへのアクセスが制御および管理されます。 この戦略は、定義されたネットワーク境界内ですべてが安全であるという前提に課題を抱えています。 検証されるまで、ユーザー、デバイス、またはアプリケーションは信頼されません。

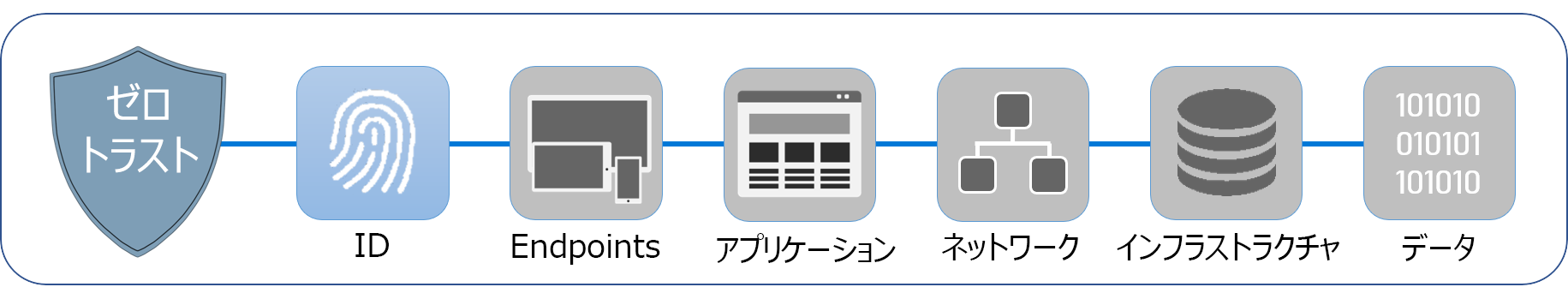

このモジュールでは、ゼロ トラストの 6 つのコンポーネントの最初の ID について説明します。 ID とアクセス管理に対するゼロ トラストアプローチと、セキュリティと規制コンプライアンスにとってそれがどれほど重要であるかを理解します。 ゼロ トラストの主な原則に留意する必要があります。明示的に検証し、最小限の特権アクセスを適用し、常に違反を想定する必要があります。