概要

現代の組織では、さまざまな種類のエンドポイントをこれまで以上に多く扱っています。 これらすべてはタスクを実行したり、ユーザーが日常業務を行うことができるようにするためにアクセス権を必要とします。 最近のリモート作業の増加に続いて、エンドポイントを必要な場所やタイミングで安全にアクセスできるようにする必要性が高まりました。

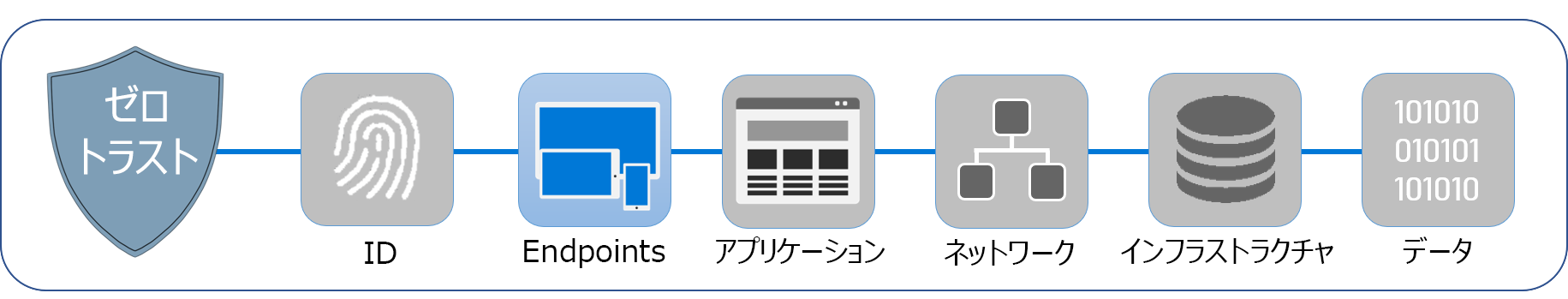

ゼロ トラストの旅でエンドポイントを見てみましょう。

ゼロ トラストには、次のセキュリティ原則に従う必要があるということを覚えておきましょう。

- 明確に確認する

- 最小限の特権アクセスを使用する

- 侵害を想定する

組織とそのユーザーを保護するには、これらの原則をすべてのエンドポイントに適用する必要があります。

最初に、エンドポイントを定義する方法について説明し、ゼロ トラストアプローチを使用してエンドポイントを保護する方法について説明します。