Microsoft Defender for Cloud ワークロード保護について説明する

Defender for Cloud は、セキュリティ体制管理と脅威保護のためのツールです。 クラウド リソースのセキュリティ体制が強化され、統合された Microsoft Defender プランにより、Defender for Cloud は、Azure、ハイブリッド、およびその他のクラウド プラットフォームで実行されているワークロードを保護します。

Defender for Cloud には、リソースの強化、セキュリティ体制の追跡、サイバー攻撃からの保護、セキュリティ管理の合理化に必要なツールが用意されています。 ネイティブに統合されているため、Defender for Cloud のデプロイは簡単で、既定でリソースをセキュリティで保護するための簡単な自動プロビジョニングが提供されます。 Defender for Cloud は、クラウドとオンプレミスのリソースとワークロードのセキュリティを管理する際に、次の 3 つの重要なニーズを満たします。

継続的に を評価する – 現在のセキュリティ体制を理解します。

セキュリティで保護された - 接続されているすべてのリソースとサービスを強化します。

を防御する - それらのリソースとサービスに対する脅威を検出して解決します。

これらの課題から身を守るために、Microsoft Defender for Cloud には次のツールが用意されています。

セキュア スコア: 1 つのスコアで、現在のセキュリティ状況をひとめで確認できます。スコアが高いほど、識別されたリスク レベルが低くなります。

セキュリティに関する推奨事項: 体制を改善するために、カスタマイズおよび優先順位付けされたセキュリティ強化タスク。 推奨事項を実装する場合は、推奨事項に記載されている詳細な修復手順に従います。 多くの推奨事項に対して、Defender for Cloud には、自動化された実装用の [修正] ボタンが用意されています。

セキュリティ アラート: 強化されたセキュリティ機能が有効になっていると、Defender for Cloud はリソースとワークロードに対する脅威を検出します。 これらのアラートは Azure portal に表示され、Defender for Cloud は組織内の関連する担当者に電子メールで送信することもできます。 アラートは、必要に応じて SIEM、SOAR、または IT サービス管理ソリューションにストリーミングすることもできます。

建築

Defender for Cloud はネイティブに Azure の一部であるため、Azure の PaaS サービス (Service Fabric、SQL Database、SQL Managed Instance、ストレージ アカウントなど) は、デプロイを必要とせずに Defender for Cloud によって監視および保護されます。

Defender for Cloud は、Azure Arc がインストールされている場合に、Windows サーバーと Linux サーバーの両方について、クラウドまたはオンプレミスの Azure 以外のサーバーと仮想マシンを保護します。 Azure Arc 接続システムには Azure Connected Machine エージェントがインストールされており、データ収集規則 (DCR) に追加されると、Azure Monitor エージェント拡張機能もインストールされます。 サーバーの Defender プランが (環境設定で) 有効になっている場合は、他の監視オプションを構成できます。

エージェントと Azure から収集されたイベントはセキュリティ分析エンジンに関連付けられるので、ワークロードのセキュリティを確保するために従う必要があるカスタマイズされた推奨事項 (強化タスク) が提供されます。 ワークロードで悪意のある攻撃が発生していないことを確認するには、できるだけ早くこれらのアラートを調査する必要があります。

Defender for Cloud を有効にすると、Defender for Cloud に組み込まれているセキュリティ ポリシーは、Defender for Cloud カテゴリの組み込みイニシアチブとして Azure Policy に反映されます。 組み込みイニシアチブは、(Defender for Cloud が有効になっているかどうかにかかわらず) すべての Defender for Cloud 登録済みサブスクリプションに自動的に割り当てられます。 組み込みのイニシアチブには、監査ポリシーのみが含まれています。 Azure Policy の Defender for Cloud ポリシーの詳細については、「セキュリティ ポリシーの使用」を参照してください。

セキュリティ体制の強化

Defender for Cloud を使用すると、セキュリティ体制を強化できます。 つまり、セキュリティのベスト プラクティスとして推奨される強化タスクを特定して実行し、マシン、データ サービス、アプリ全体に実装するのに役立ちます。 セキュリティ ポリシーの管理と適用、Azure 仮想マシン、Azure 以外のサーバー、および Azure PaaS サービスが準拠していることを確認することを含みます。 Defender for Cloud には、ネットワーク セキュリティ資産に焦点を当てた可視性を備えた、ワークロードに関する全体像を把握するために必要なツールが用意されています。

組織のセキュリティ ポリシーとコンプライアンスを管理する

ワークロードがセキュリティで保護されていることを知り、確認することはセキュリティの基本であり、まずカスタマイズされたセキュリティ ポリシーを設定することから始めます。 すべての Defender for Cloud ポリシーは Azure Policy コントロールに基づいて構築されているため、世界クラスのポリシー ソリューションの完全な範囲と柔軟性が得られます。 Defender for Cloud では、管理グループ、サブスクリプション全体、さらにはテナント全体で実行するようにポリシーを設定できます。

Defender for Cloud は、シャドウ IT サブスクリプションを識別するのに役立ちます。 ダッシュボードで "カバーされていません" というラベルの付いたサブスクリプションを確認することで、新しく作成されたサブスクリプションがいつ存在するかをすぐに把握し、ポリシーの対象となり、Defender for Cloud によって保護されていることを確認できます。

継続的な評価

Defender for Cloud は、ワークロード全体にデプロイされている新しいリソースを継続的に検出し、セキュリティのベスト プラクティスに従って構成されているかどうかを評価します。 そうでない場合は、フラグが設定され、マシンを保護するために修正する必要がある推奨事項の優先順位付きの一覧が表示されます。

各推奨事項が全体的なセキュリティ体制にとってどれほど重要であるかを理解しやすくするために、Defender for Cloud は推奨事項をセキュリティ コントロールにグループ化し、各コントロールにセキュリティ スコア値を追加します。 このスコア付けは、セキュリティ作業に優先順位を付けるために不可欠です。

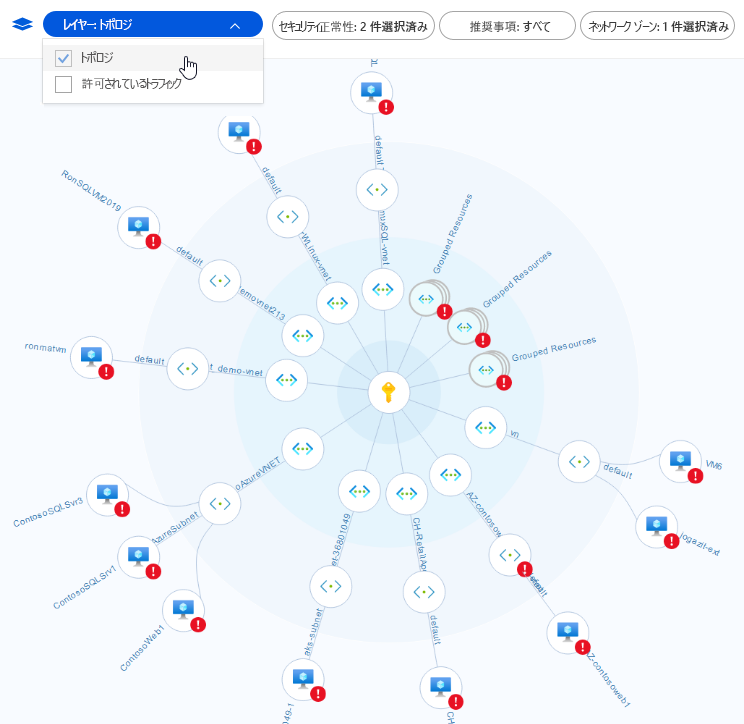

ネットワーク マップ

Defender for Cloud がネットワークのセキュリティ状態を継続的に監視するために提供する最も強力なツールの 1 つは、ネットワーク マップです。 このマップを使用すると、ワークロードのトポロジを確認できるため、各ノードが適切に構成されているかどうかを確認できます。 ノードがどのように接続されているかを確認できます。これは、攻撃者がネットワークに沿って忍び寄りやすくなる可能性のある不要な接続をブロックするのに役立ちます。

推奨されるコントロールを構成してセキュリティを最適化および改善する

Defender for Cloud の価値の中心は、推奨事項にあります。 推奨事項は、ワークロードで見つかった特定のセキュリティ上の問題に合わせて調整されます。 Defender for Cloud では、セキュリティ管理者が脆弱性を見つけるだけでなく、それらを取り除く方法に関する具体的な手順を提供することで、ユーザーに代わる作業を行います。

このように、Defender for Cloud を使用すると、セキュリティ ポリシーを設定するだけでなく、リソース全体にセキュリティで保護された構成標準を適用できます。

推奨事項は、各リソース (Azure 仮想マシン、Azure 以外のサーバー、SQL アカウントやストレージ アカウントなどの Azure PaaS サービス) 全体の攻撃対象領域を減らすのに役立ちます。 リソースの種類ごとに異なる方法で評価され、独自の標準があります。

脅威から保護する

Defender for Cloud の脅威保護を使用すると、Azure のサービスとしてのインフラストラクチャ (IaaS) レイヤー、Azure 以外のサーバー、およびサービスとしてのプラットフォーム (PaaS) の脅威を検出して防止できます。

Defender for Cloud の脅威保護には、融合キルチェーン分析が含まれています。これは、サイバー キル チェーン分析に基づいて環境内のアラートを自動的に関連付けます。 この分析は、攻撃キャンペーンの全容、開始場所、リソースにどのような影響があったかを理解するのに役立ちます。

Microsoft Defender for Endpoint との統合

Defender for Cloud には、Microsoft Defender for Endpoint との自動ネイティブ統合が含まれています。 この組み込みの統合は、構成なしで、Windows マシンと Linux マシンが Defender for Cloud の推奨事項と評価と完全に統合されることを意味します。

さらに、Defender for Cloud を使用すると、サーバー環境でのアプリケーション制御ポリシーを自動化できます。 Defender for Cloud の適応型アプリケーション制御により、Windows サーバー全体でエンド ツー エンドのアプリ承認の一覧が有効になります。 ルールを作成して違反を確認する必要はありません。 それはすべて自動的に行われます。

PaaS の保護

Defender for Cloud は、Azure PaaS サービス全体の脅威を検出するのに役立ちます。 Azure App Service、Azure SQL、Azure Storage アカウント、その他のデータ サービスなど、Azure サービスを対象とする脅威を検出できます。 Microsoft Defender for Cloud Apps のユーザーおよびエンティティ行動分析 (UEBA) とのネイティブ統合を利用して、Azure アクティビティ ログで異常検出を実行することもできます。

ブルート フォース攻撃をブロックする

Defender for Cloud は、ブルート フォース攻撃への露出を制限するのに役立ちます。 Just-In-Time VM アクセスを使用して仮想マシン ポートへのアクセスを減らすことで、不要なアクセスを防ぐことでネットワークを強化できます。 承認されたユーザー、許可されたソース IP アドレス範囲または IP アドレス、および限られた時間だけ、選択したポートに対してセキュリティで保護されたアクセス ポリシーを設定できます。

データ サービスを保護する

Defender for Cloud には、Azure SQL でデータの自動分類を実行するのに役立つ機能が含まれています。 また、Azure SQL および Storage サービス全体の潜在的な脆弱性の評価と、それらを軽減する方法に関する推奨事項を取得することもできます。

より迅速にセキュリティを確保する

ネイティブの Azure 統合 (Azure Policy と Azure Monitor ログを含む) と、Microsoft Defender for Cloud Apps や Microsoft Defender for Endpoint などの他の Microsoft セキュリティ ソリューションとのシームレスな統合を組み合わせることで、セキュリティ ソリューションが包括的で簡単にオンボードおよびロールアウトできるようになります。

さらに、Azure 以外の完全なソリューションを、他のクラウドやオンプレミスのデータ センターで実行されているワークロードまで拡張することもできます。

自動プロビジョニングを使用して Azure リソースを自動的に検出してオンボードする

Defender for Cloud は、Azure および Azure リソースとのシームレスでネイティブな統合を提供します。 この統合により、Azure Policy と組み込みの Defender for Cloud ポリシーに関する完全なセキュリティ ストーリーをすべての Azure リソースにわたってまとめ、Azure で作成するときに、新しく検出されたリソースに全体が自動的に適用されるようにすることができます。