オンデマンドでプレイブックを実行する

Contoso での一部のインシデントでは、プレイブックを実行する前に詳細な調査が必要になる場合があります。 Microsoft Sentinel を使用すると、プレイブックをオンデマンドで実行して、詳細な調査を容易に行うことができます。

オンデマンドでプレイブックを実行する

インシデントの詳細に基づいてオンデマンドで実行する、調査の一部として特定のステップをトリガーする、または何らかの修復アクションを実行するようにプレイブックを構成できます。

疑わしいユーザーが企業リソースにアクセスできないようにするシナリオを考えてみましょう。 Contoso のセキュリティ管理者であるあなたは、1 つの擬陽性のインシデントを見つけました。 Contoso の一部のユーザーは、オフィスのコンピューターに同時に接続しながら、リモート コンピューターから仮想プライベート ネットワーク接続を介してリソースにアクセスしていました。 Microsoft Cloud Security により、シグナルが受信され、通常とは異なる出張先からの潜在的な脅威が検出されたため、その脆弱性に基づいて、ユーザーに危険度 - 中のタグが付けられました。

Microsoft Entra ID 内のこの危険なユーザー プロパティを自動的に無視できるプレイブックを使用することができます。

GitHub 上の Microsoft Sentinel リポジトリ

GitHub 上の Microsoft Sentinel リポジトリには、インシデントへの対応を自動化するのに役立つ、すぐに使用できるプレイブックが含まれています。 これらのプレイブックは、ロジック アプリの Microsoft Sentinel トリガーが使用されている Azure Resource Manager (ARM テンプレート) で定義されます。

前述のシナリオの場合、GitHub 上の Microsoft Sentinel リポジトリ内にある Dismiss-AADRiskyUser プレイブックを使用でき、これを Azure サブスクリプションに直接デプロイします。

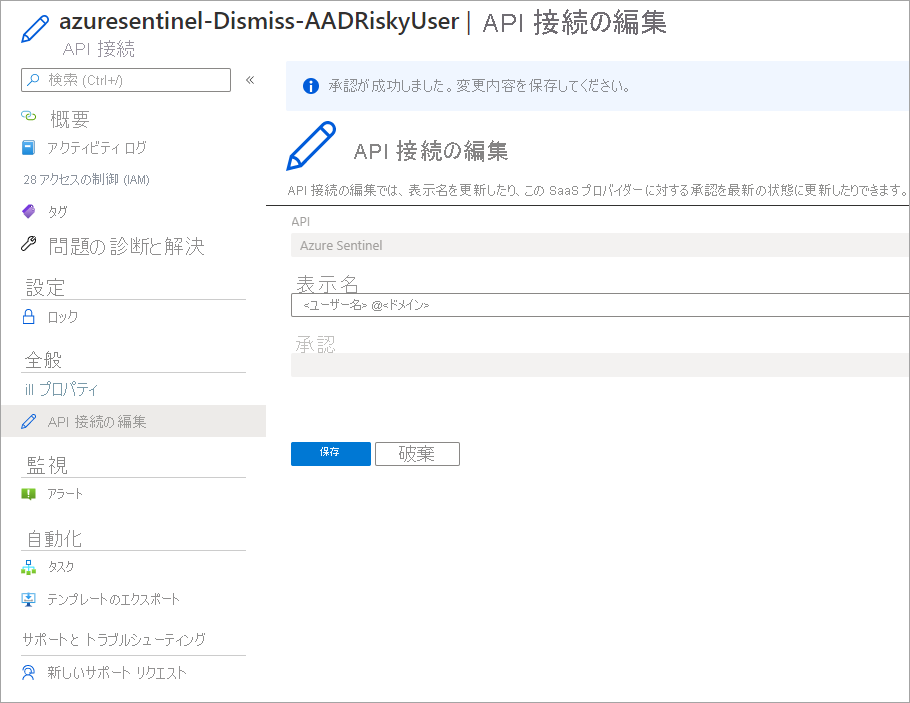

GitHub からデプロイするたびに、まず、プレイブック内の各接続を承認してから、それらを Logic Apps デザイナーで編集する必要があります。 承認により、適切なコネクタへの API 接続が作成され、トークンと変数が格納されます。 API 接続は、ロジック アプリを作成したリソース グループ内にあります。

各 API 接続の名前には、プレフィックス azuresentinel が追加されます。 ロジック アプリを編集するときに、Logic Apps デザイナーで接続を編集することもできます。

プレイブックを既存のインシデントにアタッチする

プレイブックの準備ができると、Microsoft Sentinel の [インシデント] ページを開いて、既存のインシデントを選択できます。 詳細ウィンドウで、[すべての詳細を表示] を選択して、インシデントのプロパティを調べることができます。 [アラート] パネルで、[プレイブックの表示] を選択し、既存のプレイブックのいずれかを実行できます。

次のスクリーンショットは、疑わしいユーザー アクティビティの例を示します。この場合、Dismiss-AADRiskyUser プレイブックをアタッチできます。

![[インシデント] ページのスクリーンショット。](../../wwl-sci/threat-response-sentinel-playbooks/media/05-incident-page.png)

インシデントの調査を完了すると、プレイブックを手動で選択して実行し、セキュリティの脅威に対応することができます。