演習 - Microsoft Sentinel プレイブックを作成する

このモジュールの「Microsoft Sentinel プレイブックを作成する」演習は、省略可能なユニットです。 ただし、この演習を実行する場合は、Azure リソースを作成できる Azure サブスクリプションにアクセスする必要があります。 Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

演習の前提条件をデプロイするには、以下のタスクを実行します。

Note

このモジュールの演習を実行する場合は、お使いの Azure サブスクリプションでコストが発生する可能性があることに注意してください。 コストを見積もるには、「Azure Sentinel の価格」を参照してください。

タスク 1: Microsoft Sentinel をデプロイする

次のリンクを選択します。

Azure にサインインするように求められます。

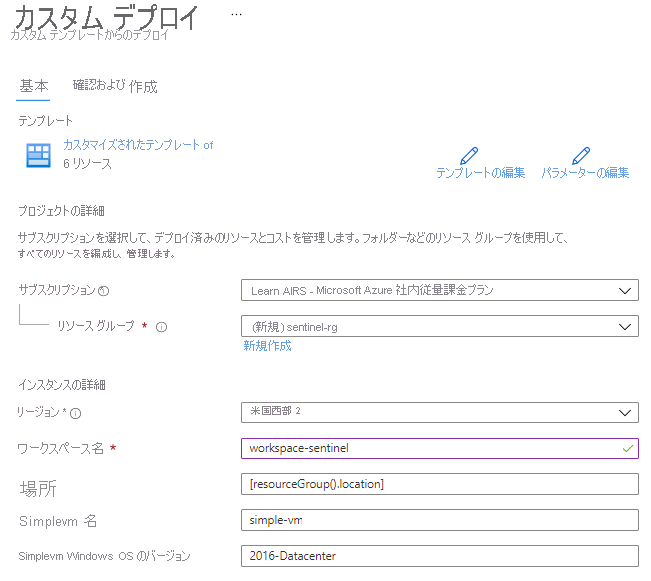

[カスタム デプロイ] ページで、次の情報を指定します。

Label 説明 サブスクリプション Azure サブスクリプションを選択します。 リソース グループ [新規作成] を選択して、 azure-sentinel-rgのようにリソース グループの名前を指定します。リージョン ドロップダウン メニューから、Microsoft Sentinel をデプロイするリージョンを選択します。 ワークスペース名 Microsoft Sentinel ワークスペースには、 <yourName>-Sentinelのような一意の名前を指定します。ここで、<yourName> は、前のタスクで選択したワークスペース名を表します。場所 既定値 [resourceGroup().location] をそのまま使用します。 Simplevm 名 既定値 [simple-vm] をそのまま使用します。 Simplevm Windows OS のバージョン 既定値 [2016-Datacenter] をそのまま使用します。

[確認と作成] を選択し、データを検証したら [作成] を選択します。

Note

デプロイが完了するまで待ちます。 デプロイは 5 分以内に完了するはずです。

タスク 2:作成されたリソースを確認する

[デプロイ概要] ページで [リソース グループに移動] を選択します。 カスタム デプロイのリソースが表示されます。

[ホーム] を選択し、[Azure サービス] でリソース グループを探して選択します。

[azure-sentinel-rg] を選択します。

リソースの一覧を [種類] で並べ替えます。

リソース グループには、次の表に示すリソースが含まれています。

名前 タイプ 説明 <yourName>-SentinelLog Analytics ワークスペース Microsoft Sentinel で使用される Log Analytics ワークスペース。ここで、<yourName> は、前のタスクで選択したワークスペースの名前を表します。 simple-vmNetworkInterfaceネットワーク インターフェイス VM のネットワーク インターフェイス。 SecurityInsights(<yourName>-Sentinel)ソリューション Microsoft Sentinel のセキュリティ分析情報。 st1<xxxxx>ストレージ アカウント 仮想マシンによって使用されるストレージ アカウント。 simple-vm仮想マシン デモで使用される仮想マシン (VM)。 vnet1仮想ネットワーク VM の仮想ネットワーク。

Note

この演習でデプロイしたリソースと完了した構成手順は、次の演習で必要になります。 次の演習を完了する予定の場合は、この演習のリソースを削除しないでください。

タスク 3: Microsoft Sentinel コネクタを構成する

Azure portal で、Microsoft Sentinel を検索し、以前に作成した Microsoft Sentinel ワークスペースを選択します。

Microsoft Sentinel の [概要] ペインの左側のメニューで、[コンテンツ管理] まで下にスクロールし、[コンテンツ ハブ] を選択します。

[コンテンツ ハブ] ページで、[検索] フォームに「Azure アクティビティ」と入力し、[Azure アクティビティ] ソリューションを選択します。

[Azure アクティビティ] ソリューションの詳細ペインで、[インストール] を選択します。

中央の [コンテンツ名] 列で、[Azure アクティビティ] データ コネクタを選択します。

注意

このソリューションでは、分析ルール (12 個)、ハンティング クエリ (14 個)、ブック (1 つ)、Azure アクティビティ データ コネクタという種類のコンテンツをインストールします。

[Open connector page](コネクタ ページを開く) を選択します。

[手順/構成] 領域で、下にスクロールし、[2. 診断設定の新しい...] で、[Azure Policy の割り当てウィザードの起動] を選択します。

ウィザードの [基本] タブで、[スコープ] の下の省略記号 [...] を選びます。 [スコープ] ペインでサブスクリプションを選び、[選択] を選びます。

[パラメーター] タブを選び、[プライマリ Log Analytics ワークスペース] ドロップダウン リストから自分の Microsoft Sentinel ワークスペースを選びます。

[修復] タブを選び、[修復タスクの作成] チェック ボックスをオンにします。 このアクションにより、ポリシーの割り当てが既存の Azure リソースに適用されます。

[確認および作成] ボタンを選んで構成を確認し、[作成] を選びます。

注意

Azure アクティビティのコネクタにポリシーの割り当てが使用され、ポリシーの割り当てを作成できるロールのアクセス許可が必要です。 また、通常、[接続済み] の状態が表示されるまで 15 分かかります。 コネクタがデプロイされる間、このユニットの残りの手順を引き続き実行し、このモジュールの後続のユニットに進むことができます。

タスク 4:分析ルールを作成する

Azure portal で、Microsoft Sentinel を検索して選択し、以前に作成した Microsoft Sentinel ワークスペースを選択します。

[Microsoft Sentinel] ページのメニュー バーにある [構成] セクションで、[分析] を選択します。

[Microsoft Sentinel | 分析] ページで、[作成]、[NRT クエリ ルール (プレビュー)] の順に選択します。

[全般] ページで、次の表の入力値を指定し、[次へ: ルールのロジックを設定>] を選択します。

Label 内容 名前 アラートによって検出された疑わしいアクティビティの種類を説明するために、仮想マシンの削除などのわかりやすい名前を指定します。 説明 他のセキュリティ アナリストがルールの内容を理解するのに役立つ詳細な説明を入力します。 戦術と手法 [戦術と手法] ドロップダウン メニューで、[初期アクセス] カテゴリを選択し、MITRE 戦術に従ってルールを分類します。 重大度 [重要度] ドロップダウン メニューを選択して、次の 4 つのオプションのいずれかとしてアラートの重要度のレベルを分類します:高、中、低、または情報。 状態 ルールの状態を指定します。 既定では、状態は [有効] です。多数の擬陽性が生成される場合は、[無効] を選択してルールを無効にできます。 [ルールのロジックを設定] ページの [ルール クエリ] セクションに次のクエリを入力します。

AzureActivity | where OperationNameValue == 'MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE' | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddress他のすべての設定については、既定値をそのまま使用し、[次へ: インシデント設定] を選択します。

[インシデント設定] タブで、この分析ルールによってトリガーされるアラートによるインシデントの作成に対して確実に [有効] を選択します。 次に、[次へ: 自動応答] を選択します。

[自動応答] タブで、アラートが生成されたときに自動的に実行されるプレイブックを選択できます。 ロジック アプリ Microsoft Sentinel コネクタが含まれているプレイブックのみが表示されます。

確認\) をクリックします。

[確認と作成] ページで、検証が成功したことを確認し、[作成] を選択します。

Note

Microsoft Sentinel 分析ルールの詳細については、「Microsoft Sentinel の分析を使用した脅威検出」モジュールを参照してください。