Azure Storage インフラストラクチャ レベルで二重暗号化を有効にする

Azure Storage は、使用可能な最も強力なブロック暗号の 1 つであり、FIPS 140-2 に準拠している 256 ビットの AES 暗号化を使用して、サービス レベルでストレージ アカウント内のすべてのデータを自動的に暗号化します。 データがセキュリティで保護されていることをより高いレベルで保証する必要があるお客様は、Azure Storage インフラストラクチャ レベルで 256 ビット AES 暗号化を有効にして、二重暗号化を行うこともできます。 Azure Storage データの二重暗号化は、暗号化アルゴリズムまたはキーのいずれかが侵害される可能性があるシナリオから保護します。 このシナリオでは、暗号化の追加レイヤーが引き続きデータを保護します。

インフラストラクチャの暗号化は、ストレージ アカウント全体に対して、またはアカウント内の暗号化スコープに対して有効にすることができます。 ストレージ アカウントまたは暗号化スコープに対してインフラストラクチャ暗号化が有効になっている場合、データは、2 つの異なる暗号化アルゴリズムと 2 つの異なるキーを使用して、サービス レベルで 1 回、インフラストラクチャ レベルで 2 回暗号化されます。

サービス レベルの暗号化では、Azure Key Vault または Key Vault マネージド ハードウェア セキュリティ モデル (HSM) での Microsoft マネージド キーまたはカスタマー マネージド キーの使用がサポートされます。 インフラストラクチャ レベルの暗号化は、Microsoft が管理するキーに依存し、常に別のキーを使用します。

データを二重に暗号化するには、まず、インフラストラクチャ暗号化用に構成されたストレージ アカウントまたは暗号化スコープを作成する必要があります。

コンプライアンス要件にデータを二重に暗号化する必要があるシナリオでは、インフラストラクチャの暗号化をお勧めします。 他のほとんどのシナリオでは、Azure Storage 暗号化には十分に強力な暗号化アルゴリズムが用意されており、インフラストラクチャ暗号化を使用する利点はほとんどありません。

インフラストラクチャ暗号化が有効になっているアカウントを作成する

ストレージ アカウントのインフラストラクチャ暗号化を有効にするには、アカウントの作成時にインフラストラクチャ暗号化を使用するようにストレージ アカウントを構成する必要があります。 アカウントの作成後、インフラストラクチャの暗号化を有効または無効にすることはできません。 ストレージ アカウントは、汎用 v2 または Premium ブロック BLOB の種類である必要があります。

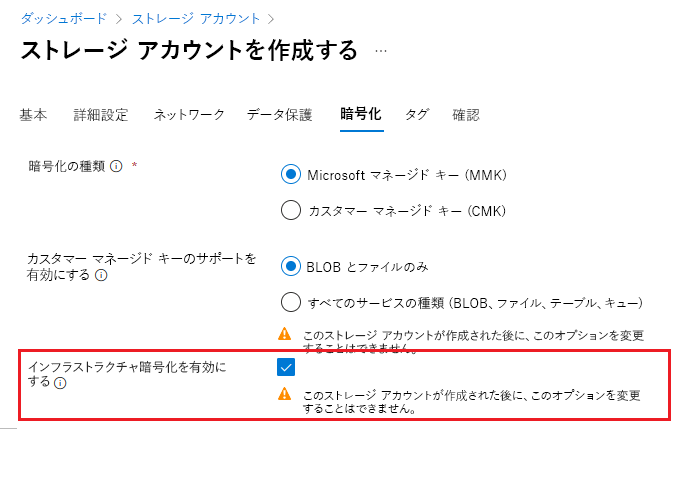

Azure portal を使用してインフラストラクチャ暗号化を有効にしたストレージ アカウントを作成するには、次の手順に従います。

Azure portalで、ストレージ アカウントの ページに移動します。

[ の追加] ボタンを選択して、新しい汎用 v2 または Premium ブロック BLOB ストレージ アカウントを追加します。

[暗号化] タブで、[インフラストラクチャ暗号化 有効にする] を見つけて、[有効 ] を選択します。

レビューと作成 を選択し、ストレージ アカウントの作成を完了します。

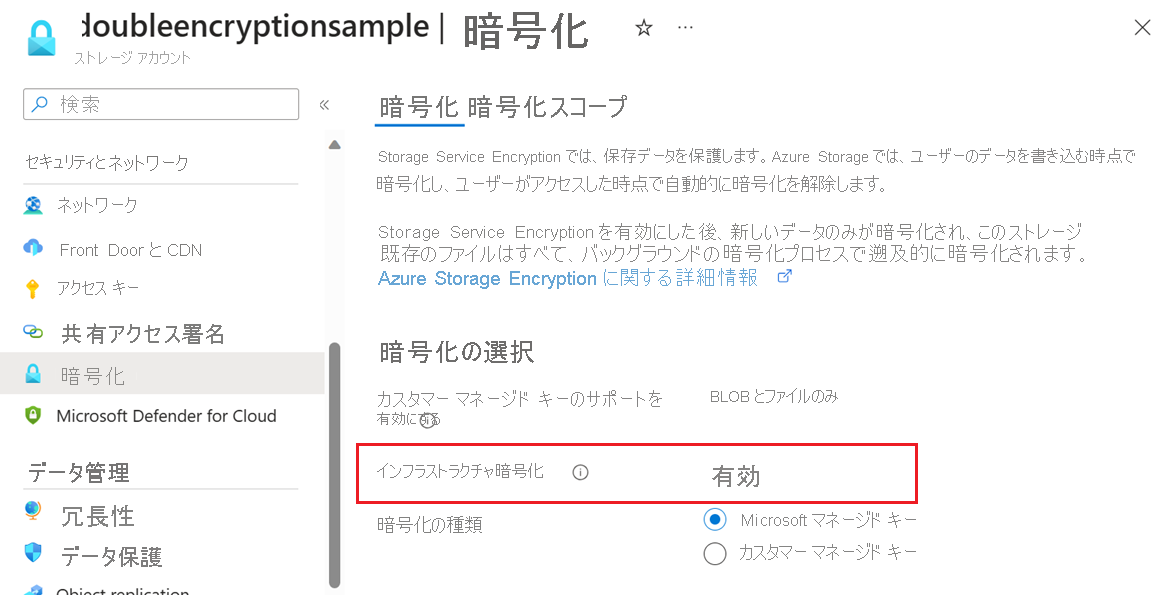

Azure portal でストレージ アカウントに対してインフラストラクチャ暗号化が有効になっていることを確認するには、次の手順に従います。

Azure portalでストレージ アカウントに移動します。

[設定]で、[暗号化]を選択します。

Azure Policy には、ストレージ アカウントに対してインフラストラクチャ暗号化を有効にする必要がある組み込みのポリシーが用意されています。

インフラストラクチャ暗号化を有効にして暗号化スコープを作成する

アカウントに対してインフラストラクチャ暗号化が有効になっている場合、そのアカウントで作成された暗号化スコープでは、インフラストラクチャ暗号化が自動的に使用されます。 アカウント レベルでインフラストラクチャ暗号化が有効になっていない場合は、スコープの作成時に暗号化スコープに対して有効にすることもできます。 暗号化スコープのインフラストラクチャ暗号化設定は、スコープの作成後に変更することはできません。