条件付きアクセスを構成する

条件付きアクセスは、ユーザーが Azure サブスクリプションに接続してサービスにアクセスできる条件を定義できるようにする機能です。 条件付きアクセスは、ネットワークへのセキュリティ アクセスを強化するために認証と組み合わせて使用できる追加のセキュリティ層を提供します。

条件付きアクセス ポリシーは、簡単に言えば、ユーザーがリソースにアクセスする場合、ユーザーはアクションを完了する必要があるという if-then ステートメントです。 たとえば、データ エンジニアが Azure Synapse Analytics のサービスにアクセスする場合、条件付きアクセス ポリシーによって、サービスにアクセスするための認証を完了する多要素認証 (MFA) という追加のステップを実行することが求められる場合があります

条件付きアクセス ポリシーでは、条件付きアクセスを最初に適用する必要があるかどうかを判断するための基礎として、シグナルが使用されます。 一般的なシグナルは次のとおりです。

- ユーザーまたはグループ メンバーシップの名前

- IP アドレス情報

- デバイスのプラットフォームまたは種類

- アプリケーション アクセス要求

- リアルタイムでの計算されたリスクの検出

- Microsoft Cloud App Security (MCAS)

これらのシグナルに基づいて、アクセスをブロックすることもできます。 別の方法として、アクセス権を付与し、ユーザーが次のような追加のアクションを実行することを要求することもできます。

- 多要素認証を実行する

- 特定のデバイスを使用して接続する

格納される可能性のあるデータの量によっては、Azure Synapse Analytics の専用 SQL プールでは、データの保護を提供するための条件付きアクセスがサポートされます。 このためには、Microsoft Entra ID をサポートするように Azure Synapse Analytics を構成する必要があり、多要素認証を選択する場合は、使用しているツールがこれをサポートしている必要もあります。

条件付きアクセスを構成するには、次の手順を実行します。

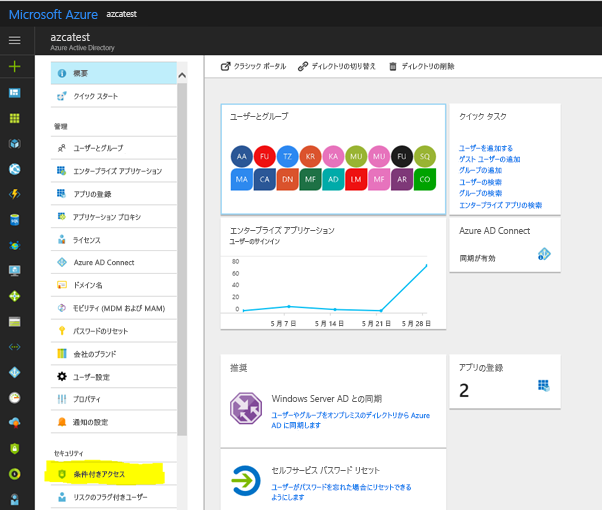

Azure portal にサインインし、[Microsoft Entra ID] を選択してから [条件付きアクセス] を選択します。

[Conditional Access-Policies](条件付きアクセス ポリシー) ブレードで、 [新しいポリシー] をクリックし、名前を指定してから [Configure rules](規則の構成) をクリックします。

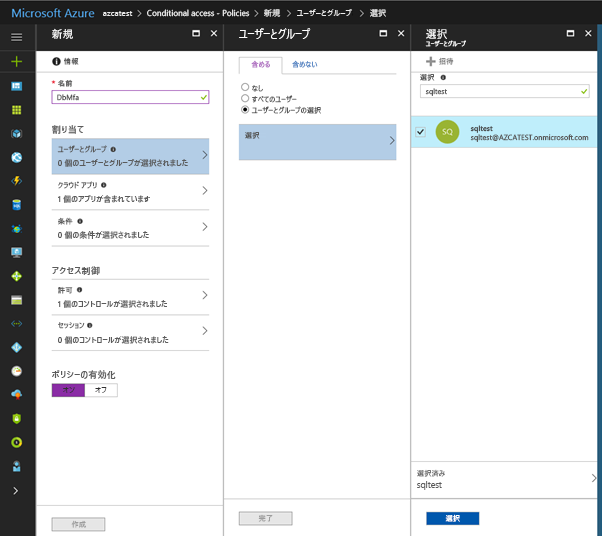

[割り当て] で、 [ユーザーとグループ] を選択し、 [ユーザーとグループの選択] をオンにしてから条件付きアクセス対象のユーザーまたはグループを選択します。 [選択] をクリックし、 [完了] をクリックして選択を確定します。

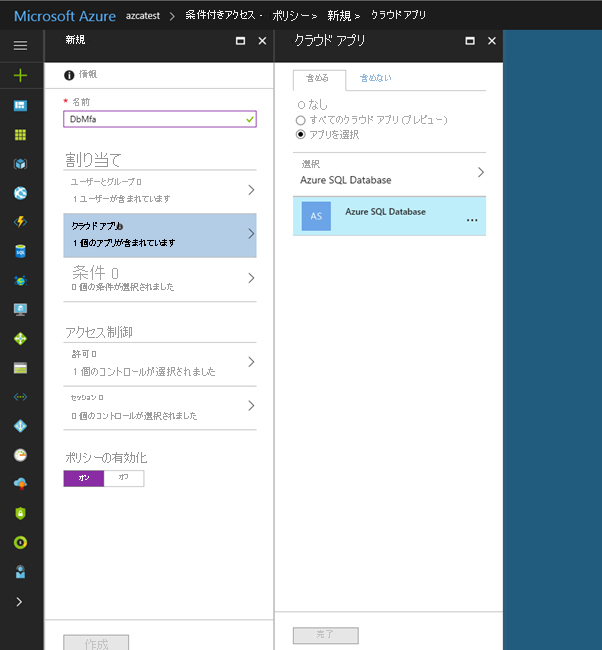

[クラウド アプリ] を選択し、 [アプリを選択] をクリックします。 条件付きアクセスに使用可能なすべてのアプリが表示されます。 [Azure SQL Database] を選択し、下部にある [選択] をクリックしてから [完了] をクリックします。

3 番目のスクリーンショットに示されているように [Azure SQL Database] が表示されない場合は、以下の手順を実行します。

- Microsoft Entra 管理者アカウントで SSMS を使用することで Azure SQL Database のデータベースに接続します。

- CREATE USER [user@yourtenant.com] FROM EXTERNAL PROVIDER を実行します。

- Microsoft Entra ID にサインインし、Microsoft Entra インスタンスのアプリケーションの一覧に Azure SQL Database、SQL Managed Instance、または Azure Synapse が表示されていることを確認します。

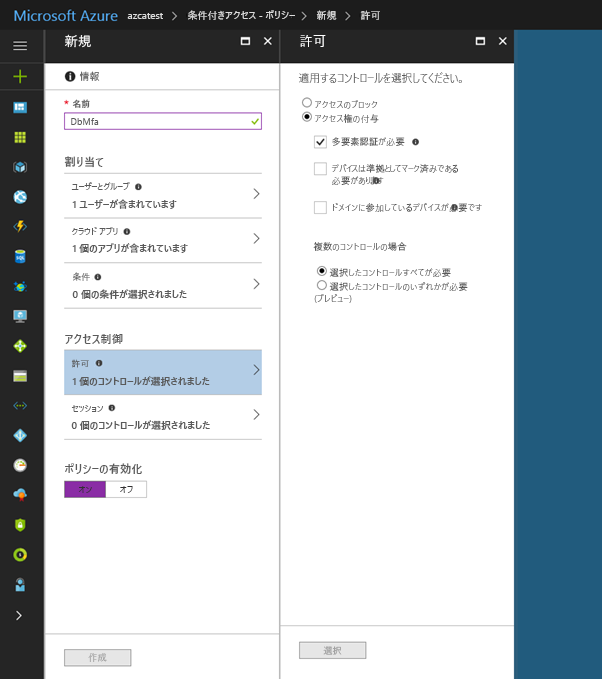

[アクセス制御] を選択し、 [許可] を選択してから適用するポリシーを確認します。 この例では、[多要素認証を要求する] を選択します。