Azure Synapse Analytics のネットワーク セキュリティ オプションを理解する

Azure Synapse Analytics をセキュリティで保護するために考慮する必要があるさまざまなネットワーク セキュリティの手順があります。 考慮する必要がある最初の側面の 1 つは、サービス自体へのアクセスをセキュリティで保護することです。 これを実現するには、次のようなネットワーク オブジェクトを作成します。

- ファイアウォール規則

- 仮想ネットワーク

- プライベート エンドポイント

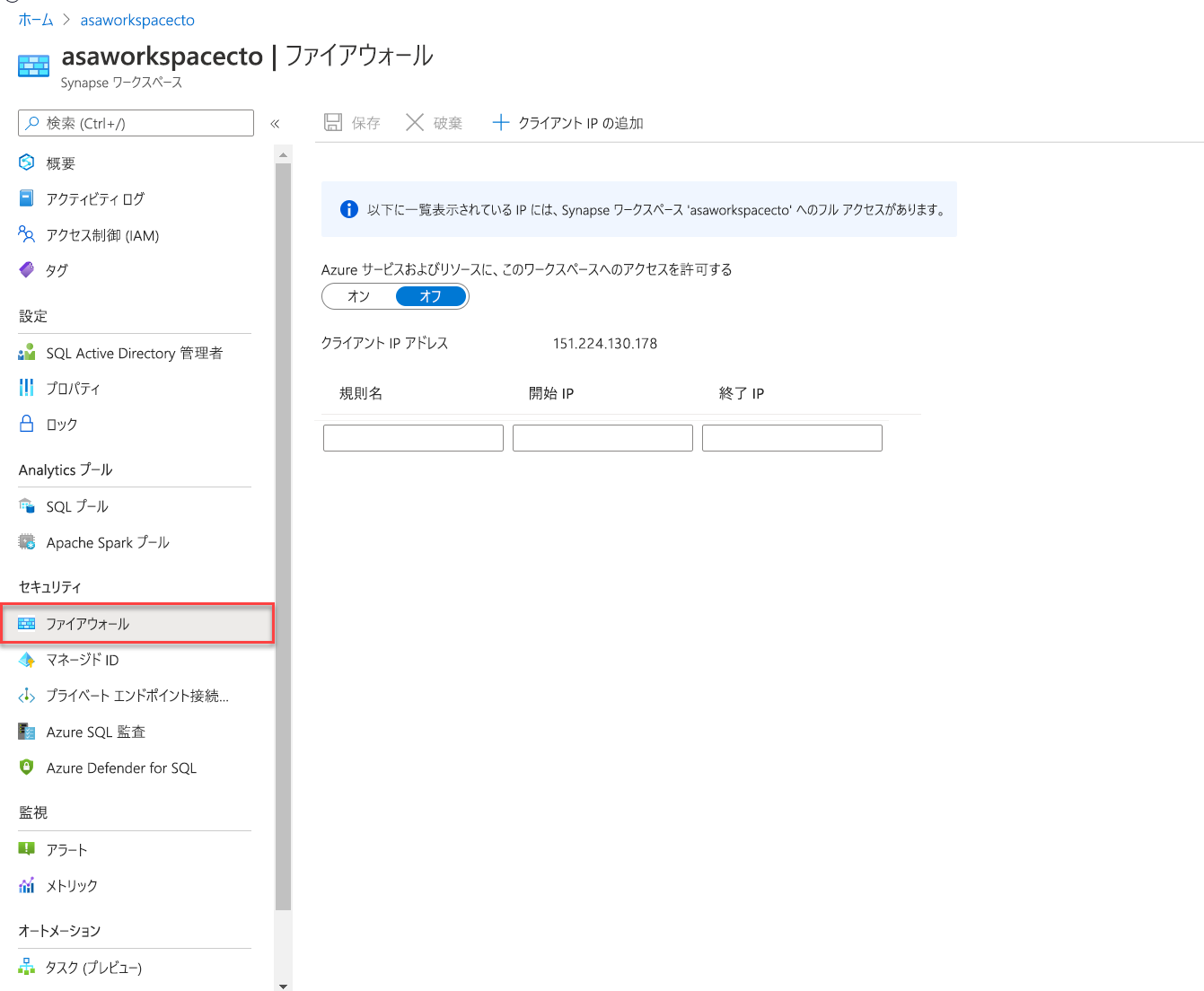

ファイアウォール規則

ファイアウォール規則を使用すると、Azure Synapse ワークスペースにアクセスしようとしているクライアントの発信元 IP アドレスを使用して、Azure Synapse ワークスペースへのアクセスを許可または拒否するトラフィックの種類を定義できます。 ワークスペース レベルで構成された IP ファイアウォール規則は、専用 SQL プール、サーバーレス SQL プール、開発エンドポイントなどのワークスペースのすべてのパブリック エンドポイントに適用されます。

Azure Synapse ワークスペースの作成時にすべての IP アドレスからの接続を許可することもできますが、ワークスペースへのアクセス制御ができなくなるため、この方法はお勧めしません。 そうする代わりに、Azure portal 内で特定の IP アドレス範囲を構成して、より細かく制御できるように規則名に関連付けることができます。

ネットワークおよびローカル コンピューターのファイアウォールで、Synapse Studio に対して TCP ポート 80、443、および 1443 での送信通信を許可するように設定してください。

また、Synapse Studio に対して UDP ポート 53 での送信通信を許可する必要があります。 SSMS や Power BI などのツールを使用して接続するには、TCP ポート1433での送信通信を許可する必要があります。

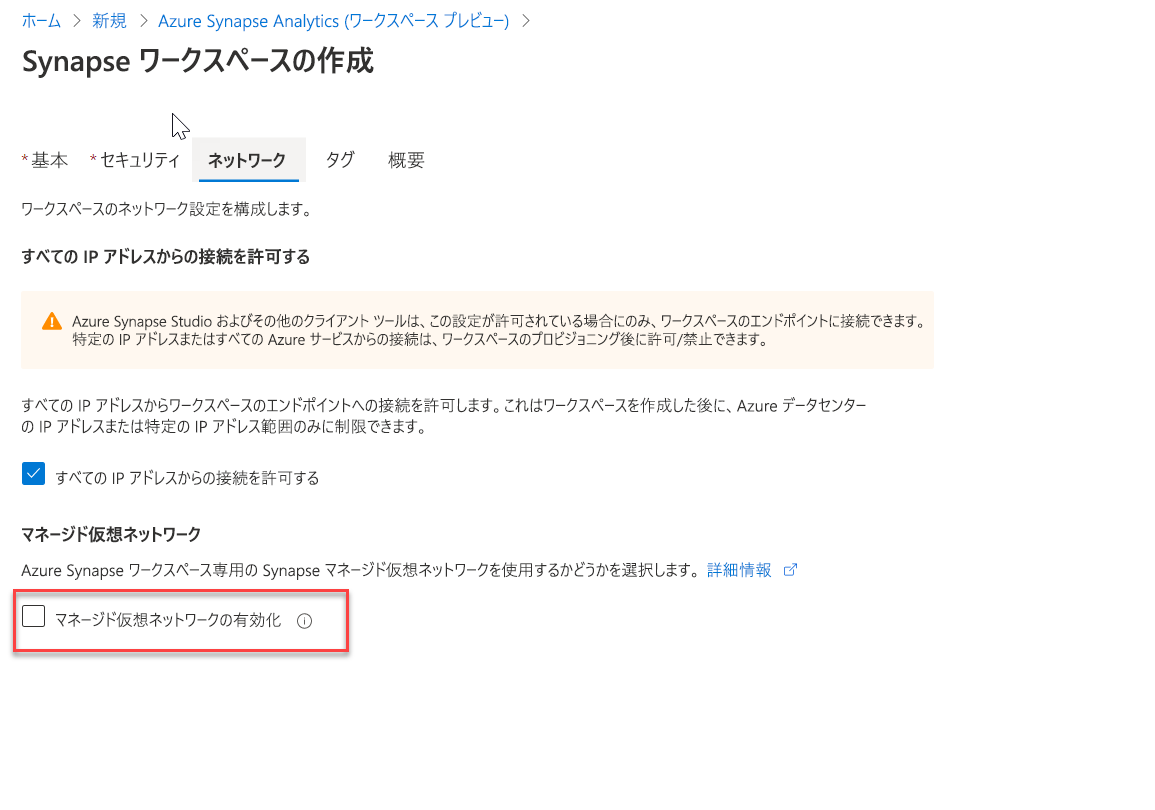

仮想ネットワーク

Azure Virtual Network (VNet) によって、Azure 内のプライベート ネットワークが可能になります。 VNet により、Azure Synapse Analytics などのさまざまな種類の Azure リソースが、他の仮想ネットワーク、インターネット、およびオンプレミスのネットワークと安全に通信することができます。 Azure Synapse ワークスペースを作成するときに、そのワークスペースを Microsoft Azure Virtual Network に関連付けることを選択できます。 ワークスペースに関連付けられた仮想ネットワークは、Azure Synapse によって管理されます。 この仮想ネットワークは、"マネージド ワークスペース仮想ネットワーク" と呼ばれます。

マネージド ワークスペース仮想ネットワークを使用すると、次のような利点があります。

- マネージド ワークスペース仮想ネットワークを使用すると、仮想ネットワークの管理負荷を Azure Synapse にオフロードすることができます。

- Azure Synapse 管理トラフィックが仮想ネットワークに入るのを許可するインバウンド NSG ルールを、独自の仮想ネットワークに対して構成する必要はありません。 そのような NSG ルールの構成ミスは、顧客へのサービス中断を招きます。

- Spark クラスター用のサブネットをピーク負荷に基づいて自分で作成する必要がありません。

- マネージド ワークスペース仮想ネットワークは、マネージド プライベート エンドポイントと共に、データ流出への保護対策となります。 マネージド プライベート エンドポイントは、マネージド ワークスペース仮想ネットワークが関連付けられているワークスペースにのみ作成できます。

- これにより、そのワークスペースが他のワークスペースから分離されたネットワークであることが保証されます。

マネージド ワークスペース仮想ネットワークが関連付けられているワークスペースには、データ統合および Spark リソースがデプロイされます。 さらに、マネージド ワークスペース仮想ネットワークでは、Spark のアクティビティに関して、ユーザーレベルの分離性が確保されます。各 Spark クラスターが独自のサブネットに配置されるためです。

専用 SQL プールとサーバーレス SQL プールはマルチテナントの機能であるため、マネージド ワークスペース仮想ネットワークの外に存在します。 ワークスペース内の専用 SQL プールとサーバーレス SQL プールへの通信には、Azure Private Link が使用されます。 このプライベート リンクは、マネージド ワークスペース仮想ネットワークが関連付けられたワークスペースを作成すると自動的に作成されます。

マネージド仮想ネットワークは、Azure Synapse ワークスペースの作成時にのみ有効にすることができます。

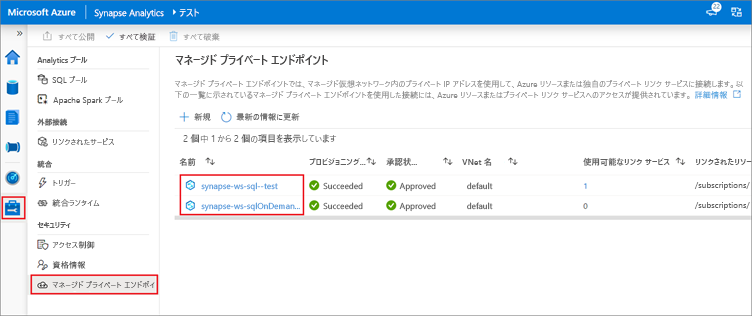

プライベート エンドポイント

Azure Synapse Analytics を使用すると、エンドポイントを介してさまざまなコンポーネントに接続できるようになります。 マネージド プライベート エンドポイントを設定して、プライベート リンクと呼ばれる安全な方法でこれらのコンポーネントにアクセスすることができます。 これはマネージド ワークスペース仮想ネットワークを使用した Azure Synapse ワークスペースでのみ実現できます。 プライベート リンクを使用することで、Azure のサービス (Azure Storage、Azure Cosmos DB)、および Azure でホストされている顧客またはパートナーのサービスに、Azure 仮想ネットワークから安全にアクセスすることができます。

プライベート リンクを使用すると、仮想ネットワークとワークスペースとの間のトラフィックが、Microsoft のバックボーン ネットワークのみを使って送信されます。 プライベート リンクによって、データ流出のリスクから身を守ることができます。 リソースへのプライベート リンクは、プライベート エンドポイントを作成することによって確立します。

プライベート エンドポイントでは、ご自分の仮想ネットワークのプライベート IP アドレスを使用して、効率的にサービスを仮想ネットワークに取り込みます。 プライベート エンドポイントは、サービス全体にではなく Azure 内の特定のリソースにマップされます。 顧客は、その組織で承認されている特定のリソースに接続を制限することができます。 プライベート エンドポイントは、Azure Synapse Studio 管理ハブで管理できます。