多要素認証方法を構成する

モジュールで前に説明したように、第一の方法が利用できなくなったときのために、ユーザーが複数の認証方法を選べるようにすることをお勧めします。

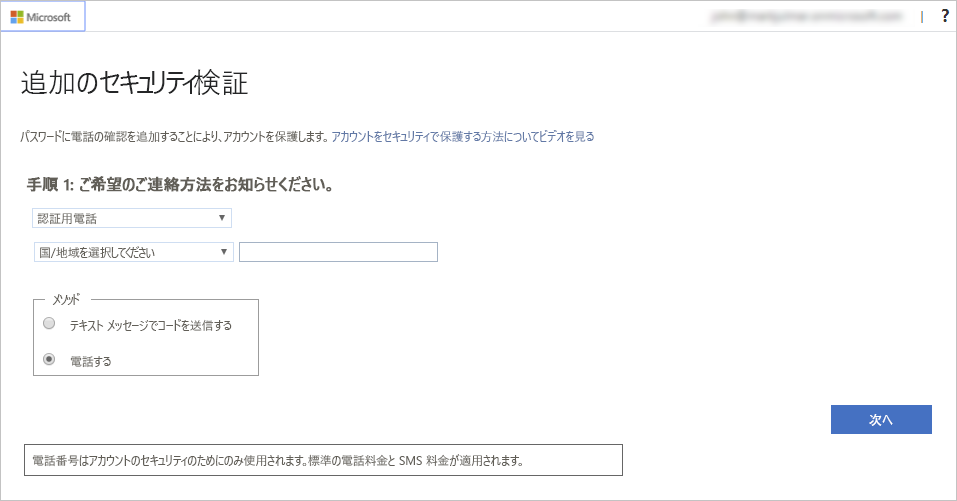

MFA を要求するサービスにユーザーが初めてサインインすると、次のスクリーンショットのように、多要素認証の優先方法を登録するように求められます。

ヒント

前の演習に従い、アカウントとアプリで MFA を有効にした場合、指定のユーザー アカウントを使ってそのアプリへのアクセスを試すことができます。 前に示したフローが表示されるはずです。

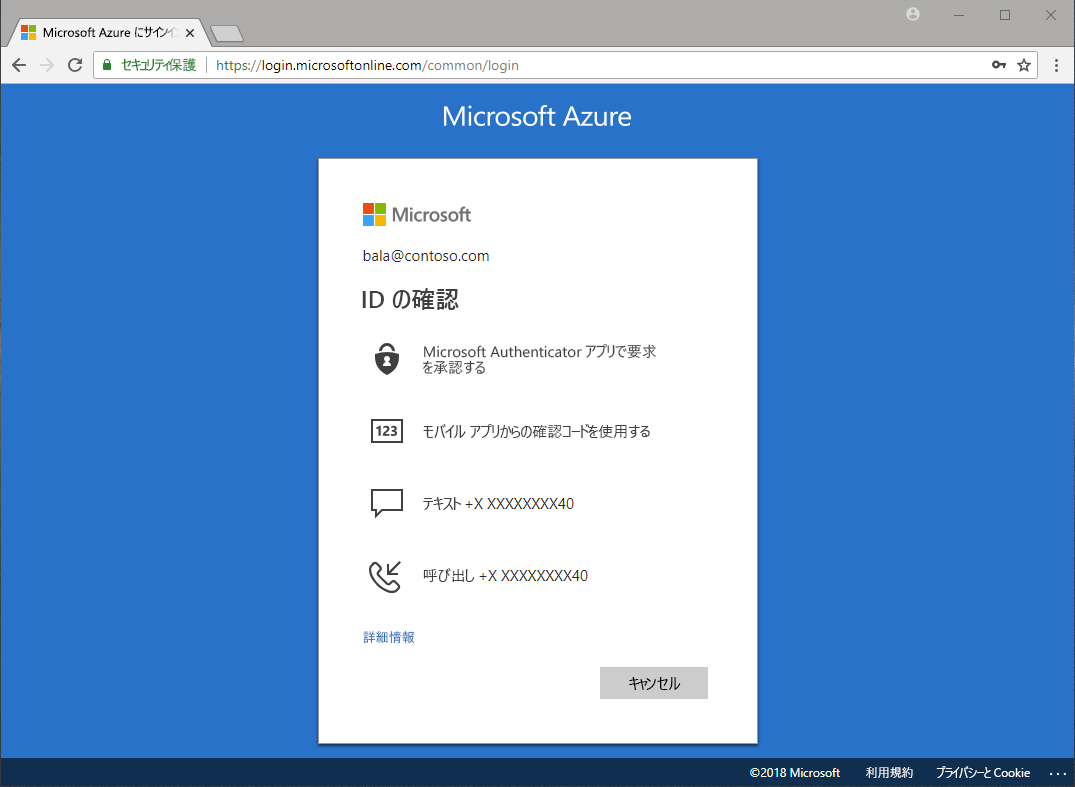

登録した後は、MFA を要求するサービスまたはアプリにユーザーがサインインするたびに、Azure のサインイン プロセスによって、次の画像で示すように、認証情報が求められます。

Azure 認証方法

前に見たように、管理者はいくつかの認証方法を設定できます。 そのうちの一部ではセルフサービス パスワード リセット (SSPR) もサポートされており、ユーザーは第 2 の認証形式を提供することで、自分のパスワードをリセットできます。 このサービスを Microsoft Entra 多要素認証と組み合わせることで、IT スタッフの負担を軽減できます。

次の表は、認証方法とそれを利用できるサービスをまとめたものです。

| 認証方法 | サービス |

|---|---|

| パスワード | Microsoft Entra 多要素認証と SSPR |

| セキュリティの質問 | SSPR |

| 電子メール アドレス | SSPR |

| Windows Hello for Business | Microsoft Entra 多要素認証と SSPR |

| FIDO2 セキュリティ キー | Microsoft Entra 多要素認証と SSPR |

| Microsoft Authenticator アプリ | Microsoft Entra 多要素認証と SSPR |

| OATH ハードウェア トークン | Microsoft Entra 多要素認証と SSPR |

| OATH ソフトウェア トークン | Microsoft Entra 多要素認証と SSPR |

| テキスト メッセージ | Microsoft Entra 多要素認証と SSPR |

| 音声通話 | Microsoft Entra 多要素認証と SSPR |

| アプリ パスワード | 特定の場合の Microsoft Entra 多要素認証 |

Password

この方法だけは無効にできません。

セキュリティの質問

この方法は、セルフサービス パスワード リセットを利用する管理者以外のアカウントでのみ利用できます。

Azure では、ディレクトリに含まれるユーザー オブジェクトに関するセキュリティの質問は非公開とされ、セキュリティが強化された方法で格納されます。 ユーザーだけが、登録中にのみ、質問に答えることができます。 管理者はユーザーの質問や答えを読んだり、変更したりできません。

Azure には 35 個の質問があらかじめ用意されており、ブラウザーのロケールに基づいてすべて翻訳/ローカライズされます。

管理インターフェイスを使って、質問をカスタマイズできます。 Azure には、入力した言語で表示されます。 最大長は 200 文字です。

電子メール アドレス

この方法は SSPR でのみ利用できます。 アクセスするためにユーザーの Microsoft Entra パスワードを必要としないメール アカウントを使うのは、避けることをお勧めします。

Windows Hello for Business

Windows Hello for Business によって、顔認識または指紋照合に基づいて、信頼性の高い完全に統合された生体認証が提供されます。 Windows Hello for Business、FIDO2 セキュリティ キー、Microsoft Authenticator は、パスワードレス ソリューションです。

FIDO2 セキュリティ キー

FIDO2 セキュリティ キーは、フォーム ファクターとして提供される可能性のある、フィッシングできない標準ベースでパスワードレスの認証方法です。 Fast Identity Online (FIDO) は、パスワードレス認証のオープン標準です。

ユーザーは、FIDO2 セキュリティ キーを登録してから、サインイン インターフェイスで認証の主な手段として選択することができます。 これらの FIDO2 セキュリティ キーは通常、USB デバイスですが、Bluetooth または NFC を使用することもできます。

FIDO2 セキュリティ キーを使用して、Microsoft Entra ID または Microsoft Entra ハイブリッド参加済み Windows 10 デバイスにサインインできます。 クラウドとオンプレミスのリソースへのシングル サインオンができます。 ユーザーは、サポートされているブラウザーにサインインすることもできます。

Microsoft Authenticator アプリ

この方法は Android と iOS でのみ利用できます。 ユーザーは、ここで自分のモバイル アプリを登録できます。

Microsoft Authenticator アプリは、アカウントへの不正アクセスを防ぐのに役立ちます。 スマートフォンやタブレットに不正なトランザクションを阻止するのに役立つ通知をプッシュします。 ユーザーは通知を表示し、要求を確認または拒否します。

ユーザーは Microsoft Authenticator アプリまたはサードパーティ アプリをソフトウェア トークンとして使用し、OATH 確認コードを生成できます。 ユーザーは、ユーザー名とパスワードを入力した後、サインイン画面でアプリから提供されたコードを入力します。 検証コードにより、2 番目の形式の認証が行われます。 ユーザーは、サインインを選択して承認するプッシュ通知を配信するように、Microsoft Authenticator アプリを設定することもできます。

OATH ハードウェア トークン

OATH は、1 回限りのパスワード コードを生成する方法を指定するオープン標準です。 Microsoft Entra ID は、30 秒または 60 秒の種類の OATH-TOTP SHA-1 トークンの使用をサポートしています。 顧客は、選択したベンダーからこれらのトークンを取得できます。 秘密鍵は 128 文字に制限されていて、すべてのトークンと互換性があるとは限りません。

OATH ソフトウェア トークン

ソフトウェア OATH トークンは、通常、Microsoft Authenticator アプリやその他の認証アプリなどのアプリケーションです。 Microsoft Entra ID は、各 OTP を生成するためにアプリに入力して使用される秘密鍵 (シード) を生成します。

テキスト メッセージ

Azure から SMS を使用して確認コードが携帯電話に送信されます。 ユーザーは、続行するには、一定の時間内にブラウザーにコードを入力する必要があります。

音声通話

Azure では、自動化された音声システムを利用し、番号に電話をかけます。所有者はキーパッドを利用し、認証を確定します。 このオプションは、無料版または試用版の Microsoft Entra レベルではを使用できません。

アプリ パスワード

一部の非ブラウザー アプリは Microsoft Entra 多要素認証をサポートしていません。 Microsoft Entra の多要素認証が有効になっているユーザーが、ブラウザー以外のアプリを使おうとすると、認証を行うことができません。 アプリ パスワードを利用することで認証を続行できます。

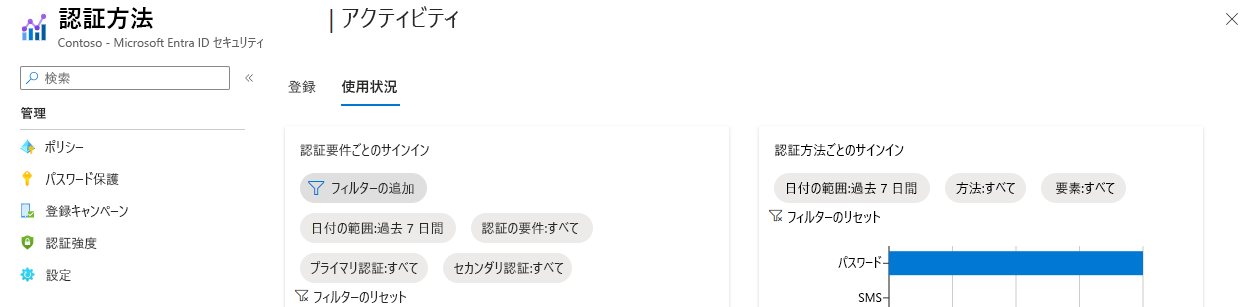

導入の監視

Microsoft Entra ID の [監視] セクションに [使用状況と分析情報] ビューがあります。このビューでは、認証方法のアクティビティを監視できます。 ここから MFA と SSPR の導入を確認できます。

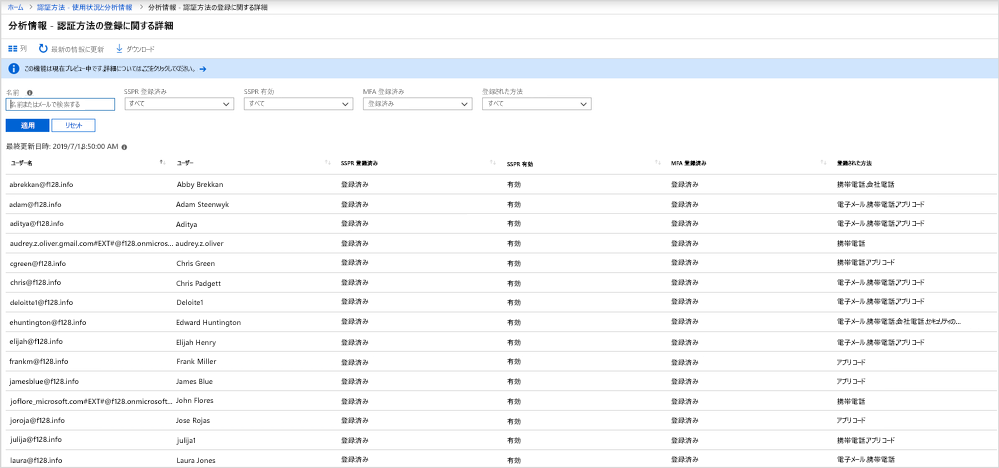

全体的な登録数に加え、認証方法別に登録の成功と失敗を確認することもできます。 これにより、ユーザーが最も多く登録した認証方法と、ユーザーが登録しやすい認証方法を把握できます。 このデータは、セキュリティ情報の登録と SSPR の登録の組み合わせから得られた過去 30 日分の監査ログを使用して計算されます。

グラフをクリックすることでドリルダウンし、ユーザー別の最新の登録監査情報を表示できます。

次の画像のように、メイン ビューでの [利用状況] タブでも、SSPR 使用状況の詳細を知ることができます。