Microsoft Defender for Containers コンポーネントを構成する

Microsoft Defender for Containers は、コンテナーをセキュリティで保護するためのクラウド ネイティブ ソリューションです。

Defender for Containers は、クラスターがどのような環境で動作しているかに関わらず、クラスターを保護します。

- Azure Kubernetes Service (AKS) - コンテナー化されたアプリケーションを開発、デプロイ、管理するための Microsoft のマネージド サービスです。

- 接続された Amazon Web Services (AWS) アカウントでの Amazon Elastic Kubernetes Service (EKS) - 独自で Kubernetes の制御プレーンやノードをインストール、運用、保守することなく、AWS 上で Kubernetes を稼働させるための Amazon のマネージド サービスです。

- 接続された Google Cloud Platform (GKE) プロジェクトの Google Kubernetes Engine (GKE) - GCP インフラストラクチャを使用してアプリケーションをデプロイ、管理、スケーリングするための Google の管理された環境。

- その他の Kubernetes ディストリビューション (Azure Arc 対応の Kubernetes を使用) - Cloud Native Computing Foundation (CNCF) 認定の Kubernetes クラスターを、オンプレミスまたは IaaS 上でホストします。

ネットワークの要件

Defender エージェントが Microsoft Defender for Cloud に接続してセキュリティ データとイベントを送信できるように、次のエンドポイントが発信アクセス用に構成されていることを検証します。

- Microsoft Defender for Containers の完全修飾ドメイン名 (FQDN)/アプリケーション規則を検証します。

- 既定で、AKS クラスターは、送信 (エグレス) インターネット アクセスが無制限です。

プランを有効にする

プランを有効にするには次のようにします。

Defender for Cloud のメニューから [設定] ページを開き、関連するサブスクリプションを選択します。

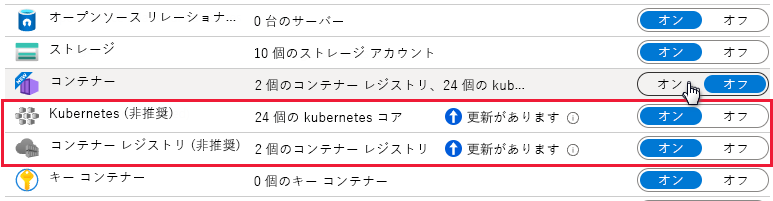

[Defender プラン] ページで、[Defender for Containers] を選択し、[設定] を選択してください。

![[設定] ページで Defender for Containers を有効にする方法を示すスクリーンショット。](../../wwl-azure/microsoft-defender-cloud-threat-protection/media/containers-settings-8873d7bf.png)

ヒント

サブスクリプションで Defender for Kubernetes および (または)、Defender for container registries がすでに有効になっている場合は、アップデート通知が表示されます。 それ以外の場合、唯一のオプションは、Defender for Containers です。

関連コンポーネントをオンにして有効にします。

機能に応じた有効化方法

既定では、Azure portal からプランを有効にすると、Microsoft Defender for Containers は、既定のワークスペースの割り当てを含め、プランによって提供される保護を提供するために、すべての機能を自動的に有効にし、必要なコンポーネントをインストールするように構成されます。

プランのすべての機能を有効にしない場合は、コンテナー プランの [構成の編集] を選択して、有効にする特定の機能を手動で選択できます。 次に、[設定および監視] ページで、有効にしたい機能を選択します。 さらに、プランの初期設定後に [Defender プラン] ページからこの構成を変更できます。

Defender エージェント用のカスタム ワークスペースの割り当て

Azure Policy を使用してカスタム ワークスペースを割り当てることができます。

推奨事項を使用した自動プロビジョニングを使用しない、Defender エージェントまたは Azure Policy エージェントの手動デプロイ

エージェントのインストールを必要とする機能は、次の適切な推奨事項を使用して、1 つ以上の Kubernetes クラスターにデプロイすることもできます。

| エージェント | 推奨事項 |

|---|---|

| Kubernetes 用の Defender エージェント | Azure Kubernetes Service クラスターで Defender プロファイルを有効にする必要がある |

| Arc 対応 Kubernetes 用の Defender エージェント | Azure Arc 対応 Kubernetes クラスターには、Defender の拡張機能がインストールされている必要がある |

| Kubernetes 用の Azure Policy エージェント | Azure Kubernetes Service クラスターには Kubernetes 用の Azure Policy アドオンがインストールされている必要がある |

| Arc 対応 Kubernetes 用の Azure Policy エージェント | Azure Arc 対応 Kubernetes クラスターには、Azure Policy 拡張機能がインストールされている必要がある |

特定のクラスターに Defender エージェントをデプロイするには、次の手順を実行します。

Microsoft Defender for Cloud の推奨事項ページで、[強化されたセキュリティ機能を有効にする] コントロールを開くか、上記の推奨事項のいずれかを直接検索してください (または、上記のリンクを使用して推奨事項を直接開いてください)

異常タブを介してエージェントのないすべてのクラスターを表示します。

目的のエージェントをデプロイするクラスターを選択し、[固定] を選択します。

[X 個のリソースの修正] を選択します。

- どのクラスターに Defender エージェントがデプロイされているかに関する可視性

- エージェントのないクラスターにエージェントをデプロイするための[修正] ボタン

- ワークスペース: DefaultWorkspace-[subscription-ID]-[geo]

- リソース グループ: DefaultResourceGroup-[geo]

- 自動プロビジョニングを有効にすると、既存および将来のマシンに影響する可能性があります。

- 拡張機能の自動プロビジョニングを無効にすると、将来のマシンにのみ影響します。自動プロビジョニングを無効にしても何もアンインストールされません。

Defender エージェントのデプロイ - すべてのオプション

Defender for Containers プランを有効にし、Azure portal、REST API、または Resource Manager テンプレートを使用して、関連するすべてのコンポーネントをデプロイできます。 詳細な手順については、該当するタブを選択してください。

Defender エージェントをデプロイすると、既定のワークスペースが自動的に割り当てられます。 Azure Policy を使用して、既定のワークスペースの代わりに カスタム ワークスペースを割り当てることができます。

Defender for Cloud の推奨事項の修正ボタンを使用する

簡素化された無駄のないプロセスにより、Azure portal ページを使用してDefender for Cloud プランを有効にすることができ、大規模なKubernetes クラスターを保護ために必要なすべてのコンポーネントの自動プロビジョニングを設定します。

専用の Defender for Cloud のレコメンデーションは次のとおりです。

Microsoft Defender for Cloud の推奨事項ページで、[強化されたセキュリティ機能を有効にする] コントロールを開いてください。

フィルターを使用して、Azure Kubernetes Service のクラスターは Defender プロファイルを有効にする必要があるという名前のレコメンデーションを検索します。

Note

アクション 列の 修正 アイコンに注目してください

クラスターを選択して、正常なリソースと異常なリソース (エージェントのあるクラスターとないクラスター) の詳細を表示します。

異常なリソースの一覧からクラスターを選択し、[修復] を選択して、修復オプションを含むペインを開きます。

[X 個のリソースの修正] を選択します。

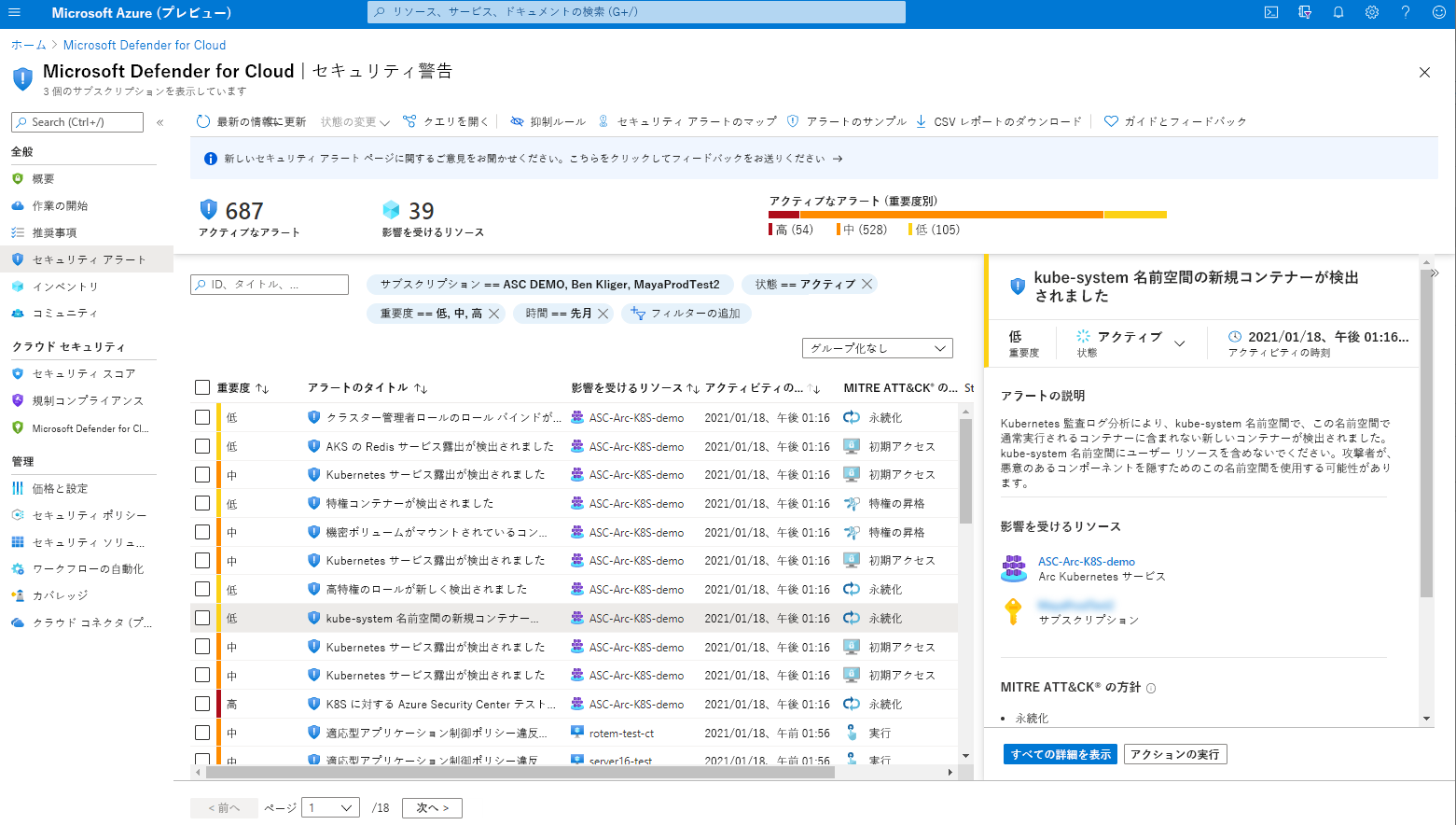

Microsoft Defender for Containers からのセキュリティ アラートをシミュレートする

セキュリティ アラートをシミュレートするには、クラスターから次のコマンドを実行します。

kubectl get pods --namespace=asc-alerttest-662jfi039n予期される応答はNo resource foundです。 このアクティビティは、30 分以内に Defender for Cloud によって検出され、セキュリティ アラートがトリガーされます。Note

Defender for Containers のエージェントレス アラートをシミュレートする場合、Azure Arc は前提条件ではありません。

Azure portal で、Microsoft Defender for Cloud のセキュリティ アラート ページを開き、関連するリソースのアラートを探します:

AKS の既定の Log Analytics ワークスペース

Log Analytics ワークスペースは、Defender エージェントによってデータ パイプラインとして使用され、データは、Log Analytics ワークスペース自体には保持されず、クラスターから Defender for Cloud に送信されます。 そのため、このユース ケースではユーザーに課金されません。

Defender エージェントでは、既定の Log Analytics ワークスペースが使用されます。 既定の Log Analytics ワークスペースがまだない場合、Defender エージェントのインストール時に、Defender for Cloud によって新しいリソース グループと既定のワークスペースが作成されます。 既定のワークスペースは、 リージョンに基づいて作成されます。

既定の Log Analytics ワークスペースとリソース グループの命名規則は次のとおりです。

カスタム ワークスペースを割り当てる

自動プロビジョニング オプションを有効にすると、既定のワークスペースが自動的に割り当てられます。 Azure Policy を使用してカスタム ワークスペースを割り当てることができます。

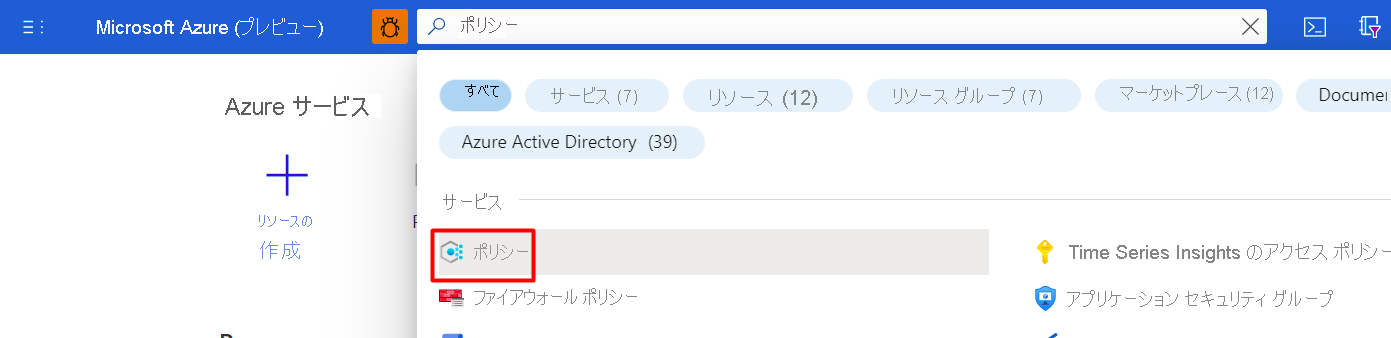

ワークスペースが割り当てられているかどうかを確認するには:

Azure portal にサインインします。

Policy を検索して選択します。

[定義] を選択します。

ポリシー ID

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5を検索します。![[ポリシー定義] ページで構成されている割り当てを示すスクリーンショット。](../../wwl-azure/microsoft-defender-cloud-threat-protection/media/assignments-tab-d859a246.png)

関連するスコープにポリシーがまだ割り当てられていない場合は、「カスタム ワークスペースで新しい割り当てを作成する」に従ってください。 または、ポリシーが既に割り当て済みで、カスタム ワークスペース を使用するように変更する場合は、「カスタム ワークスペースで割り当てを更新する」に従ってください。

カスタム ワークスペースを使用して新しい割り当てを作成する

ポリシーが割り当てられていない場合、Assignments (0) と表示されます。

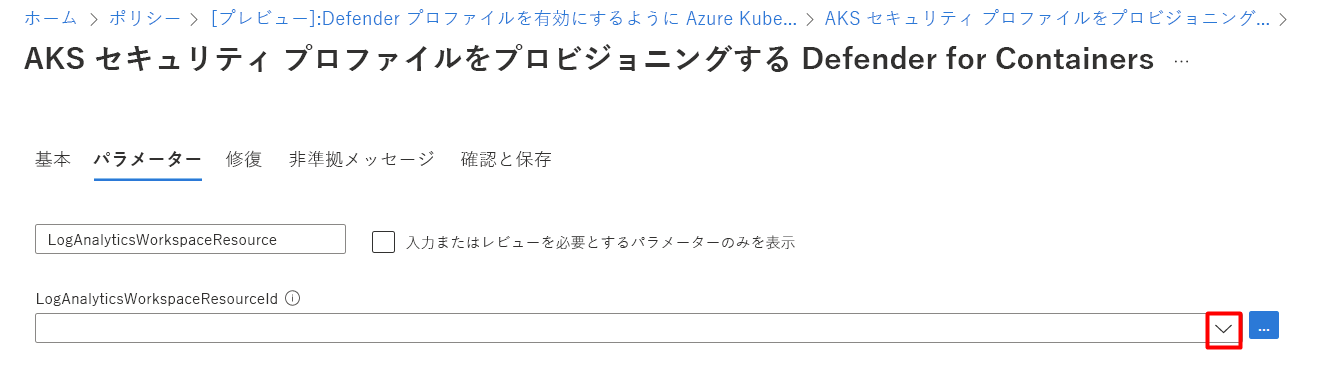

カスタムワークスペースを割り当てるには:

[割り当て] を選択します。

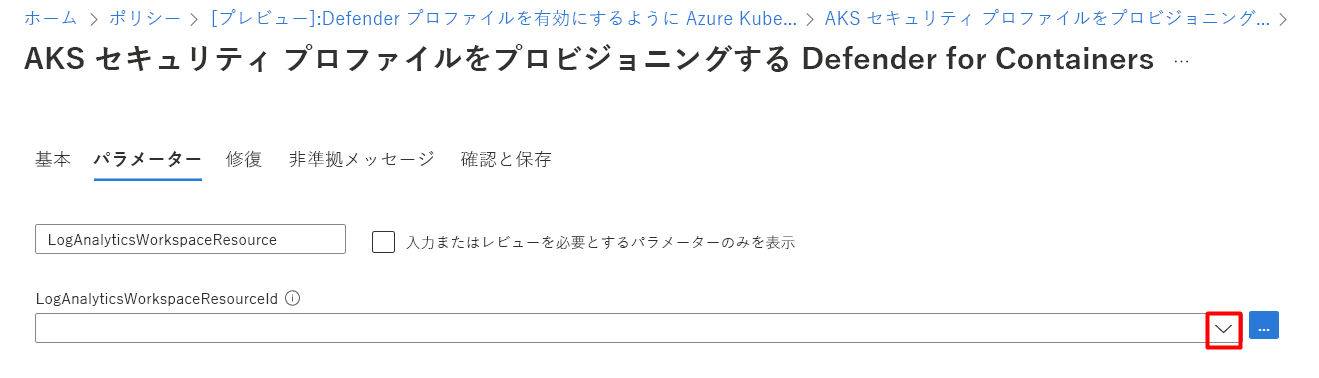

[パラメータ] タブで、[入力または確認が必要なパラメータのみを表示] オプションの選択を解除します。

ドロップダウン メニューから LogAnalyticsWorkspaceResource ID を選択します。

[Review + create](レビュー + 作成) を選択します。

[作成] を選択します

カスタム ワークスペースを使用して割り当てを更新する

ポリシーがワークスペースに既に割り当てられている場合、Assignments (1) と表示されます。

![[ポリシー定義] ページで既存の割り当てが有効になっていることを示すスクリーンショット。](../../wwl-azure/microsoft-defender-cloud-threat-protection/media/already-assigned-fd01abc9.png)

Note

複数のサブスクリプションがある場合、この数が多い場合があります。

カスタムワークスペースを割り当てるには:

関連する割り当てを選択します。

![[ポリシー定義] ページからカスタム ワークスペースの割り当てを割り当てる方法を示すスクリーンショット。](../../wwl-azure/microsoft-defender-cloud-threat-protection/media/relevant-assignment-42e9a8c2.png)

[割り当ての編集] を選択します。

[パラメータ] タブで、[入力または確認が必要なパラメータのみを表示] オプションの選択を解除します。

ドロップダウン メニューから LogAnalyticsWorkspaceResource ID を選択します。

[確認と保存] を選択します。

[保存] を選択します。

Defender センサーを削除する

この (またはいずれかの) Defender for Cloud 拡張機能を削除するには、自動プロビジョニングを無効にするだけでは不十分です。

Defender for Containers プランを完全に無効にするには、[環境設定] に移動し、Microsoft Defender for Containers プランを無効にします。

それでも、今後は Defender for Containers コンポーネントがリソースに自動的にプロビジョニングされないようにするには、「Microsoft Defender for Cloud からエージェントと拡張機能の自動プロビジョニングを構成する」で説明されているように、拡張機能の自動プロビジョニングを無効にしてください。

以下のタブで説明するように、REST API または Resource Manager テンプレートを使用して拡張機能を削除できます。

Azure CLI を使って Defender センサーを削除する

次のコマンドで Microsoft Defender を削除します。

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>拡張機能の削除には数分かかる場合があります。

拡張機能が正常に削除されたことを確認するには、次のコマンドを実行します。

kubectl get pods -n kube-system | grep microsoft-defender拡張機能が削除されると、get pods コマンドでポッドが返されないことがわかります。 ポッドが削除されるまでに数分かかる場合があります。