Microsoft Security DevOps GitHub アクションを構成する

Microsoft Security DevOps は、静的分析ツールを開発ライフサイクルに統合するコマンド ライン アプリケーションです。 Security DevOps は、セキュリティ開発ライフサイクル (SDL)、セキュリティおよびコンプライアンス ツールなどのスタティック分析ツールの最新バージョンをインストール、構成、実行します。 Security DevOps はデータドリブンであり、複数の環境で決定性の実行を可能にする移植可能な構成を備えています。

| 名前 | Language | ライセンス |

|---|---|---|

| マルウェア対策 | Microsoft Defender for Endpoint による Windows のマルウェア対策保護。マルウェアをスキャンし、マルウェアが検出された場合はビルドを中断します。 このツールは、既定では Windows 最新エージェントでスキャンします。 | オープンソースではない |

| Bandit | Python | Apache License 2.0 |

| BinSkim | バイナリ -- Windows、ELF | MIT ライセンス |

| ESlint | JavaScript | MIT ライセンス |

| Template Analyzer | ARM テンプレート、Bicep | MIT ライセンス |

| Terrascan | Terraform (HCL2)、Kubernetes (JSON/YAML)、Helm v3、Kustomize、Dockerfiles、CloudFormation | Apache License 2.0 |

| Trivy | コンテナー イメージ、コードとしてのインフラストラクチャ (IaC) | Apache License 2.0 |

前提条件

- Azure サブスクリプション。Azure サブスクリプションをお持ちでない場合は、開始する前に無料アカウントを作成してください。

- GitHub リポジトリを接続します。

- ガイダンスに従って GitHub Advanced Security を設定し、Defender for Cloud で DevOps ポスチャ評価を表示します。

- 新しいウィンドウで Microsoft Security DevOps GitHub アクションを開きます。

- ワークフローのアクセス許可が GitHub リポジトリの読み取りと書き込みに設定されていることを確認します。 これには、Defender for Cloud と連携するための GitHub ワークフローでの "id-token: write "パーミッションの設定も含まれます。

Microsoft Security DevOps GitHub アクションを構成する

GitHub アクションを設定するには:

GitHub にサインインします。

GitHub アクションを構成するリポジトリを選びます。

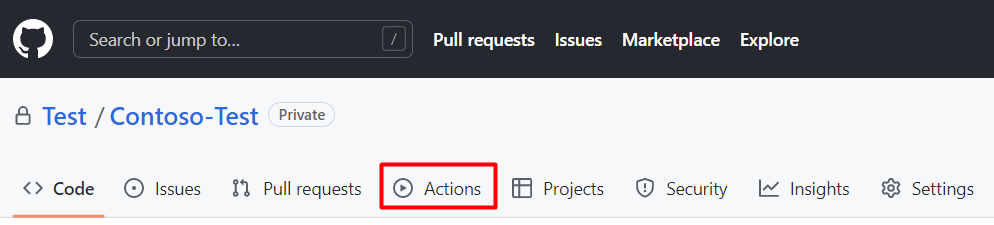

[Actions](アクション) を選択します。

[New workflow](新しいワークフロー) を選択します。

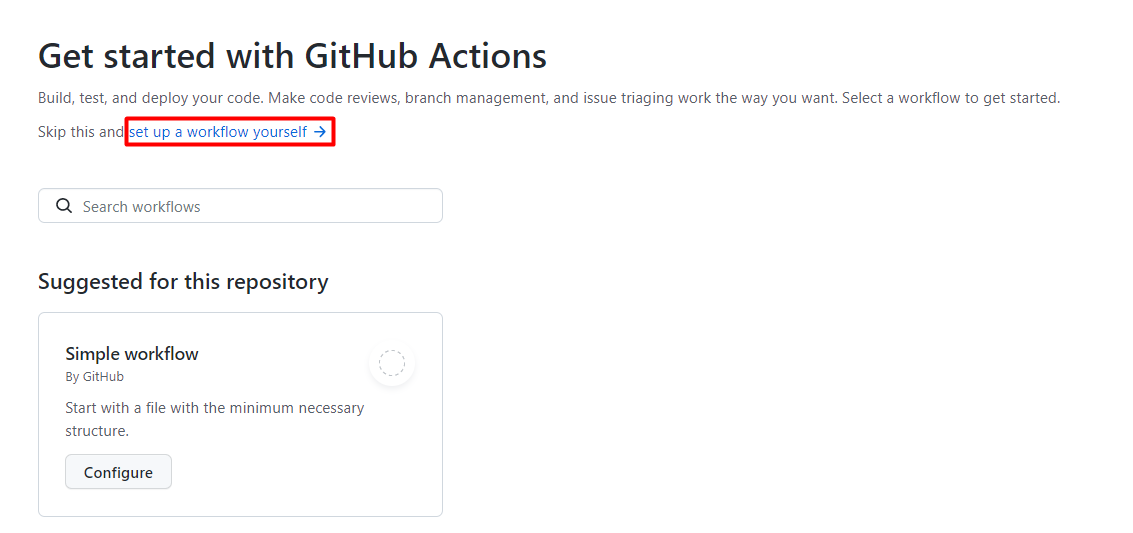

[GitHub Actions の利用を始める] ページで、[set-up a workflow yourself] (ワークフローを自分で設定する) を選択します。

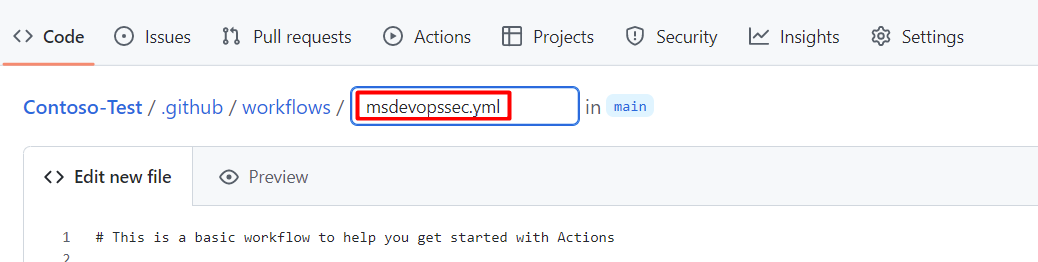

テキスト ボックスに、ワークフロー ファイルの名前を入力します。 たとえば、

msdevopssec.ymlのようにします。

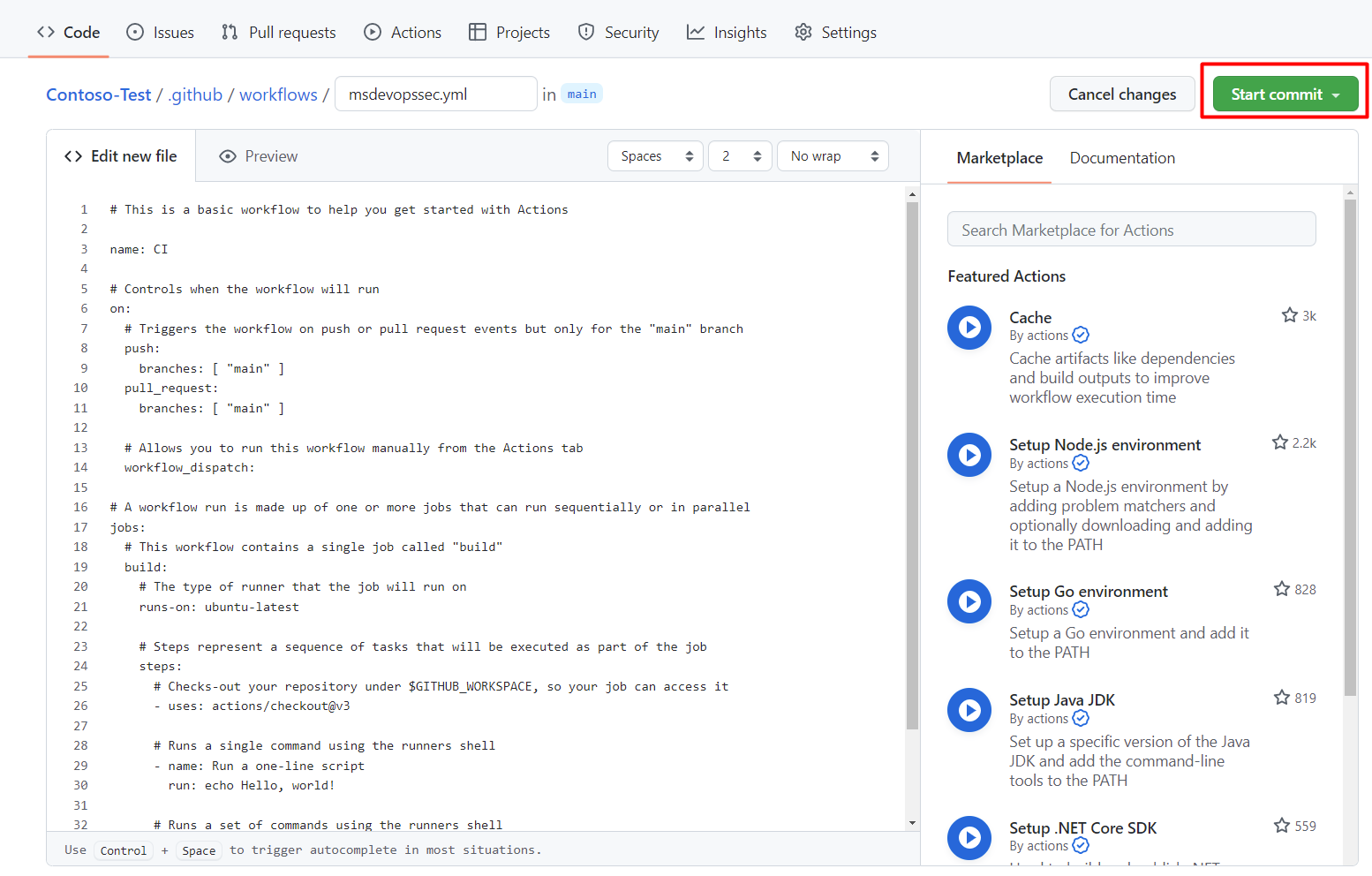

次のサンプル アクション ワークフローをコピーして、[Edit new file] (新しいファイルの編集) タブに貼り付けます。

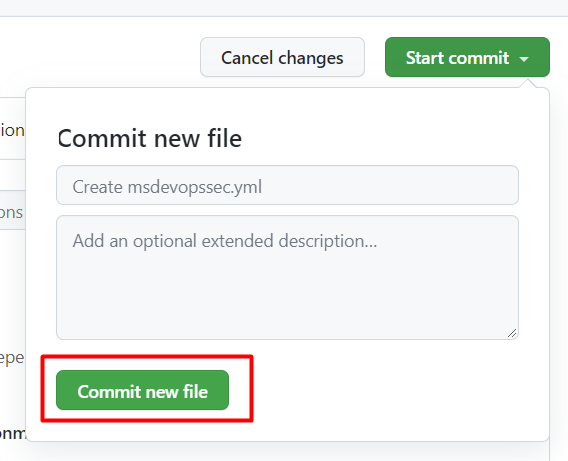

[Start commit](コミットの開始) を選択します。

[Commit new file](新しいファイルのコミット) を選択します。

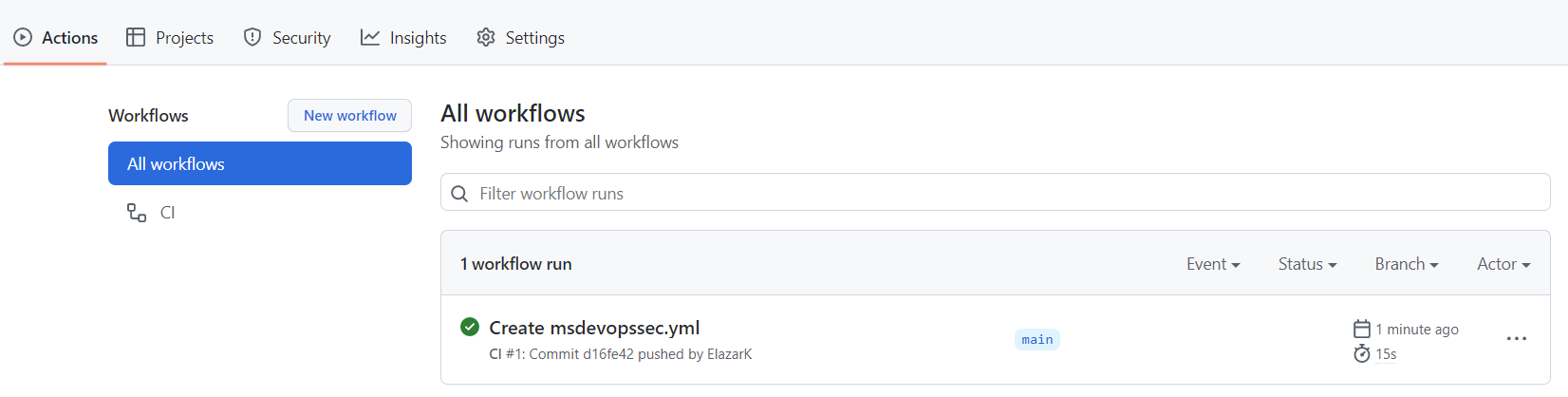

[Actions] (アクション) を選んで、新しいアクションが実行されていることを確認します。

スキャンの結果を表示する

スキャンの結果を表示するには:

- GitHub にサインインします。

- [Security] (セキュリティ)>[Code scanning alerts] (コード スキャン アラート)>[Tool] (ツール) に移動します。

- ドロップダウン メニューの [Filter by tool] (ツールでフィルター) を選びます。

コード スキャンの結果が、GitHub の特定の MSDO ツールによってフィルター処理されます。 これらのコード スキャン結果は、Defender for Cloud の推奨事項にも取り込まれます。