GitHub ラボ環境を Microsoft Defender for Cloud に接続する

GitHub 組織を Defender for Cloud に接続することで、Defender for Cloud のセキュリティ機能を GitHub リソースに拡張できます。 次のような機能が含まれています。

基本的なクラウド セキュリティ態勢管理 (CSPM) 機能: GitHub 固有のセキュリティに関する推奨事項を使って、GitHub のセキュリティ態勢を評価できます。 また、GitHub リソースに関するすべての推奨事項についても確認することができます。

Defender CSPM の機能: Defender CSPM のお客様は、クラウドへのコンテキスト化された攻撃パス、リスク評価、分析情報に対するコードを受け取り、攻撃者が環境を侵害するために使用できる最も重大な弱点を特定します。 GitHub リポジトリを接続することで、クラウド ワークロードについての DevOps のセキュリティ検出結果をコンテキスト化し、大元と開発者を特定してタイムリーな修復を行うことができます。

前提条件

このクイック スタートを完了するには、次のものが必要です。

- Defender for Cloud がオンボードされている Azure アカウント。 まだ Azure アカウントを持っていない場合は、無料で作成します。

- GitHub Enterprise とシークレット、依存関係、IaC の誤った構成、GitHub リポジトリ内のコード品質分析の態勢評価が有効になった GitHub Advanced Security。

Note

セキュリティ閲覧者ロールをリソース グループ/GitHub コネクタ スコープに適用すると、DevOps セキュリティ態勢評価の読み取りアクセス権に対してサブスクリプション レベルで高い特権を設定しないようにすることができます。

GitHub アカウントを接続する

ご自分の GitHub アカウントを Microsoft Defender for Cloud に接続するには:

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[環境の設定] に移動します。

[環境の追加] を選択します。

[GitHub] を選択します。

名前 (20 文字の制限) を入力し、サブスクリプション、リソース グループ、リージョンを選択します。 サブスクリプションは、Defender for Cloud が GitHub 接続を作成して格納する場所です。

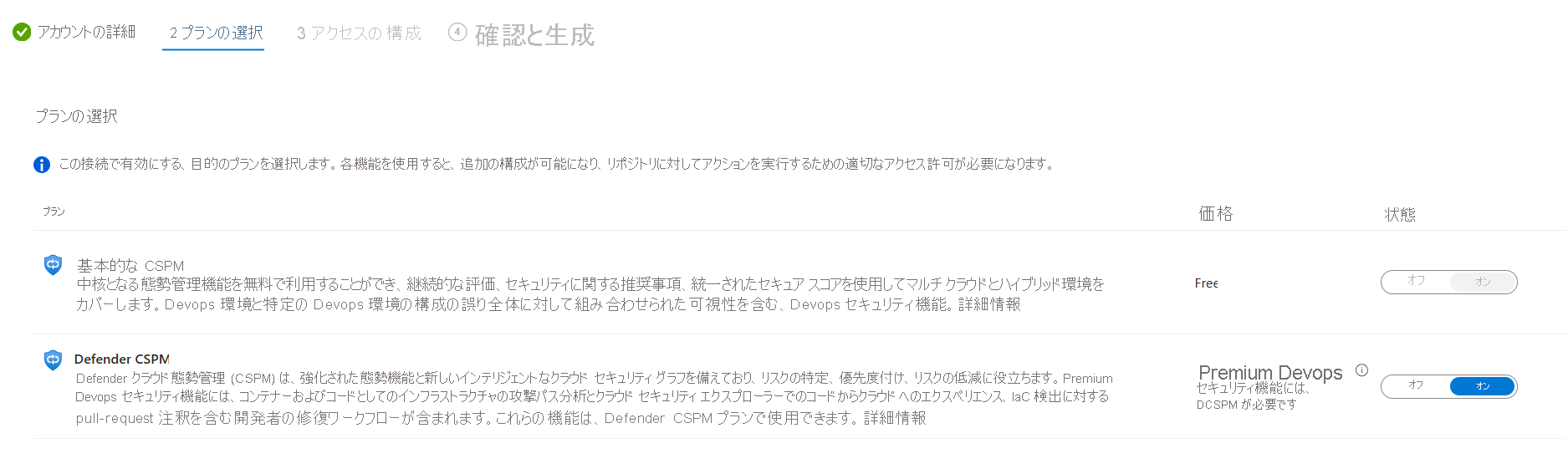

[次へ: プランの選択] を選択します。 GitHub コネクタの Defender CSPM プランの状態を構成します。

[次へ] を選択します。アクセスの構成] を選択します。

[承認] を選んで、Azure サブスクリプションに GitHub リポジトリへのアクセスを許可します。 必要な場合は、保護するリポジトリへのアクセス許可があるアカウントでサインインします。 承認後、DevOps セキュリティ GitHub アプリケーションのインストールに時間がかかりすぎると、セッションがタイムアウトになり、エラー メッセージが表示されます。

[インストール] を選択します。

GitHub アプリケーションをインストールするリポジトリを選びます。 Defender for Cloud が GitHub 環境全体をセキュリティで保護できるように、すべてのリポジトリへのアクセスを許可することが推奨されます。 この手順では、選択した組織へのアクセス権を Defender for Cloud に付与します。

組織の場合は、次のいずれかを選択します。

- DevOps セキュリティ GitHub アプリケーションがインストールされている GitHub 組織のすべてのリポジトリを自動検出するには、[既存のすべての組織] を選択します。

- DevOps セキュリティ GitHub アプリケーションがインストールされている GitHub 組織と、DevOps セキュリティ GitHub アプリケーションがインストールされている将来の組織のすべてのリポジトリを自動検出するには、[既存と将来のすべての組織] を選択します。

[次へ] を選択します。確認と生成] を選択します。

[作成] を選択します

Note

Defender for Cloud の高度な DevOps 態勢機能の適切な機能を確保するために、コネクタを作成する Azure テナントにオンボードできる GitHub 組織のインスタンスは 1 つだけです。