重要情報を分類して保護する

Defender for Cloud Apps フレームワークの重要な要素の 1 つは、機密情報の保護です。 秘密度は、組織によって異なるため、主観的な表現です。

ここでは、データにアクセスしているアプリを見つける方法、機密性の高い情報を分類する方法、不正アクセスから機密性の高い情報を保護する方法、環境全体の正常性を監視して報告する方法を理解します。

情報の保護とは

従業員が間違ってファイルをアップロードしてしまうかもしれません可能性があります。 あるいは、機密情報を所有してはいけないユーザーに送信してしまう可能性もあります。 その結果、情報が失われたり、不適切なユーザーにアクセスされたりする可能性があります。 情報が失われたり、誤って公開されたりすると、企業にとって法的、財務的、または評判上深刻な影響を及ぼす可能性があります。 情報は現代の組織にとって不可欠なものであり、常に保護されていることを確認する必要があります。

ユーザーをサポートするため、Microsoft Defender for Cloud Apps は、組織全体のファイルやメールを分類して保護するクラウドベースのサービスである Azure Information Protection とネイティブに統合されています。

注:

Azure Information Protection を利用するには、Microsoft 365 向けのアプリ コネクタを有効にする必要があります。

Microsoft Defender for Cloud Apps を使用してフェーズごとに情報保護を強化する

フェーズ 1: データの検出

このフェーズでは、アプリが Microsoft Defender for Cloud Apps に接続されていることを確認し、データのスキャンと分類を行い、ポリシーと制御を適用します。 これには次の 2 つの方法があります。アプリ コネクタを使用する方法か、またはアプリの条件付きアクセスを制御する方法です。

フェーズ 2: 機密情報の分類

このフェーズでは、次の手順を実行します。

機密情報に該当する項目を、組織のコンテキストに合わせて決定します。 Microsoft Defender for Cloud Apps には、100 種類以上の事前定義済みの機密情報の種類、および Azure Information Protection の既定のラベルが含まれています。 機密情報の種類とラベルは、パスポート番号や国内/地域の ID 番号などの処理方法を定義します。 また、Azure Information Protection では、既定のラベルを使用することができます。 これらのラベルは、Microsoft Defender for Cloud Apps がスキャンする場合に、情報を分類するために使用されます。 そのラベルは以下のとおりです。

- 個人用: ビジネス以外の個人使用のためのデータ。

- パブリック: マーケティング ポスターやブログ投稿など、一般の使用のために共有できるデータ。

- 一般: 一般消費者には公開できないものの、外部のパートナーとは共有できるデータ。 たとえば、プロジェクトのタイムラインや組織図などです。

- 秘密: 権限のないユーザーと共有された場合は、組織に損害を与える可能性があるデータ。 たとえば、売上高の勘定データや予測などです。

- 非常に機密性の高い社外秘: 非常に機密性の高いデータで、権限のないユーザーと共有した場合に重大な損害を発生させるデータ。 たとえば、顧客情報、パスワード、ソース コードなどです。

Microsoft Defender for Cloud Apps で Azure Information Protection の統合を有効にするには、[設定] ウィンドウで [Azure Information Protection 分類ラベル向けに新しいファイルを自動的にスキャンする] を選択します。

フェーズ 3: データの保護

機密情報を検出し、それに応じて行動するために作成できるポリシーには、さまざまな種類があります。 たとえば、[ファイル ポリシー] を作成して、アプリ内のファイルのコンテンツをリアルタイムでスキャンしたり、保存中のデータをスキャンしたりすることができます。 ファイル ポリシーでは、ガバナンス アクションを適用することができます。 次のことを自動的に行うことができます。

- アラートとメール通知をトリガーします。

- ファイルの共有アクセスを変更します。

- ファイルを検疫します。

- ファイルやフォルダーのアクセス許可を削除します。

- ファイルをゴミ箱に移動させます。

ファイル ポリシーを作成するには

Microsoft Defender for Cloud Apps を開く

[コントロール] ウィンドウを選択します

ポリシー の選択 ポリシーの > 作成

[ファイル ポリシー] を選択します

表示されるフォームで、以下のフィールドを入力します。

Field 説明 ポリシーの重要度 ポリシーの重要度と通知をトリガーするかどうかを定義します。 ポリシーの重大度をカスタマイズして、ポリシーの一致に関連するリスクをすばやく特定できます。 [カテゴリ] これは、後で見つけやすいようにポリシーに割り当てる情報ラベルです。 既定では、ファイル ポリシーは DLP です。 このポリシーが処理するファイルのフィルターを作成する ポリシーをトリガーするアプリを決定するために使用されます。 理想的には、誤検知を回避するために、可能な限り狭く定義する必要があります。 適用先 (1 番目) ポリシーをトリガーする検出されたアプリを選択します。 選択肢は 2 つあります。選択したフォルダーを除くすべてのファイル: すべてのファイルにポリシーを適用します。 ·選択したフォルダー: Box、SharePoint、OneDrive、Dropbox などのアプリにポリシーを適用します。 適用先 (2 番目) このポリシーに含めるユーザーとグループを選択します。 3 つのオプションがあります: ·すべてのファイル所有者 ·選択したユーザー グループのファイル所有者 ·選択したグループを除くすべてのファイル所有者 内容の検査方法 ファイルの検査方法を選択します。 2 つのオプションがあります: ·組み込みの DLP ·データ分類サービス (DCS) Microsoft は DCS を推奨しています。これにより、Microsoft 365、Azure Information Protection、Microsoft Defender for Cloud Apps で統合されたラベル付けエクスペリエンスを使用できるようになります。 ガバナンス 一致が検出されたときに Microsoft Defender for Cloud Apps で実行するガバナンス アクションを選択します。 完了したら、[作成] を選択して、ファイル ポリシーを作成します。

フェーズ 4: 監視して報告する

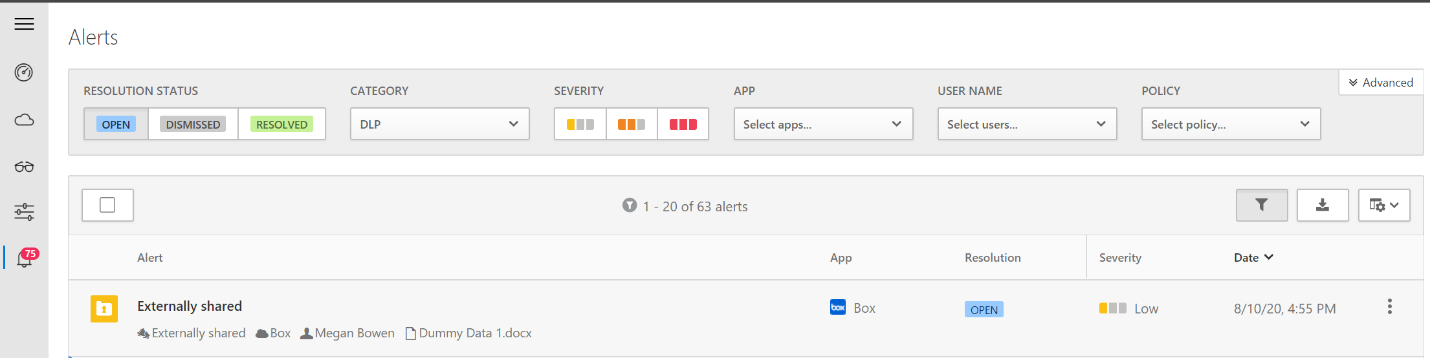

ダッシュボードをチェックして、アラートや環境の全体的な正常性を監視します。 たとえば、ファイル関連のアラートを確認するには、[アラート] ウィンドウに移動し、[カテゴリ] フィールドで [DLP] を選択します。

ファイル関連のアラートを調査して、それがトリガーされた原因についての理解を深めることができます。 また、無視してもよいと判断したアラートを閉じることもできます。 また、アラートを CSV ファイルにエクスポートして、詳細を分析することもできます。