監査ログの検索

組織は、Microsoft Purview コンプライアンス ポータルの監査ログ検索ツールを使用して、統合監査ログを検索できます。 そうすることで、組織はユーザーと管理者のアクティビティを表示できます。 たとえば、組織は、ユーザーが特定のドキュメントを表示したか、メールボックスからアイテムを削除したかを判断する必要がある場合があります。

数十の Microsoft 365 サービスおよびソリューションで実行される何千ものユーザーおよび管理者操作が、組織の統合監査ログにキャプチャ、記録、および保持されます。 組織内のユーザーは、監査ログ検索ツールを使用して、これらの操作の監査レコードを検索、表示、(CSV ファイルに) エクスポートできます。

監査をサポートする Microsoft 365 サービス

Microsoft 365 では、組織がさまざまな Microsoft 365 サービスで実行されたアクティビティを検索できるように、監査ログがサポートされています。 次の表に、統合監査ログでサポートされている Microsoft 365 サービスと機能のリストを (アルファベット順に) 示します。

| Microsoft 365 サービスまたは機能 | レコードの種類 |

|---|---|

| Microsoft Entra ID | AzureActiveDirectory、AzureActiveDirectoryAccountLogon、AzureActiveDirectoryStsLogon |

| Azure Information Protection | AipDiscover、AipSensitivityLabelAction、AipProtectionAction、AipFileDeleted、AipHeartBeat |

| コミュニケーション コンプライアンス | ComplianceSuperVisionExchange |

| コンテンツ エクスプローラー | LabelContentExplorer |

| データ コネクタ | ComplianceConnector |

| データ損失防止 (DLP) | ComplianceDLPSharePoint、ComplianceDLPExchange、DLPEndpoint |

| Dynamics 365 | CRM |

| 電子情報開示 | 検出、AeD |

| 完全に一致するデータ | MipExactDataMatch |

| Exchange Online | ExchangeAdmin、ExchangeItem、ExchangeItemAggregated |

| フォーム | MicrosoftForms |

| 情報バリア | InformationBarrierPolicyApplication |

| Microsoft Defender XDR | AirInvestigation、AirManualInvestigation、AirAdminActionInvestigation、MS365DCustomDetection |

| Microsoft Teams | MicrosoftTeams |

| MyAnalytics | MyAnalyticsSettings |

| OneDrive for Business | OneDrive |

| Power Apps | PowerAppsApp、PowerAppsPlan |

| Power Automate | MicrosoftFlow |

| Power BI | PowerBIAudit |

| 検疫する | 検疫する |

| アイテム保持ポリシーと保持ラベル | MIPLabel、MipAutoLabelExchangeItem、MipAutoLabelSharePointItem、MipAutoLabelSharePointPolicyLocation |

| 機密情報の種類 | DlpSensitiveInformationType |

| 秘密度ラベル | MIPLabel、SensitivityLabelAction、SensitivityLabeledFileAction、SensitivityLabelPolicyMatch |

| 暗号化されたメッセージ ポータル | OMEPortal |

| SharePoint Online | SharePoint、SharePointFileOperation、SharePointSharingOperation、SharePointListOperation、SharePointCommentOperation |

| ストリーム | MicrosoftStream |

| 脅威インテリジェンス | ThreatIntelligence、ThreatIntelligenceUrl、ThreatFinder、ThreatIntelligenceAtpContent |

| Workplace Analytics | WorkplaceAnalytics |

| Yammer | Yammer |

| SystemSync | DataShareCreated、DataShareDeleted、GenerateCopyOfLakeData、DownloadCopyOfLakeData |

前の表は、対応するサービスのアクティビティの監査ログを検索するために使用するレコード タイプの値を示しています。 検索は、Exchange Online PowerShell の Search-UnifiedAuditLog コマンドレットを使用するか、PowerShell スクリプトを使用して実行できます。 一部のサービスには、同じサービス内のさまざまな種類のアクティビティに対して複数のレコードの種類があります。 監査レコードの種類のより完全なリストについては、「Office 365 マネージメント アクティビティ API スキーマ」を参照してください。

追記。 PowerShell を使用して監査ログを検索する方法の詳細については、以下を参照してください。

監査ログの検索

Microsoft Purview コンプライアンス ポータル内の監査ログを検索するプロセスには、次の手順が含まれます:

- 監査ログの検索を実行します。

- 検索結果を表示します。

- 検索結果をファイルにエクスポートします。

これらの各手順については、次のセクションで詳しく説明します。

手順 1: 監査ログの検索を実行する

Microsoft Purview コンプライアンス ポータルにサインインします。

ヒント

コンプライアンス ポータルにアクセスするには、プライベート閲覧セッション (通常のセッションではなく) を使用します。 これにより、現在ログオンしている資格情報は使用できなくなります。 Microsoft Edge で InPrivate ブラウズ セッションを開くか、Google Chrome のプライベート ブラウズ セッション (シークレット ウィンドウと呼ばれる) を開くには、Ctrl + Shift + N キーを押します。

Microsoft Purview コンプライアンス ポータルの左側のナビゲーション ウィンドウで、[監査] を選択します。

注:

[ユーザーと管理者のアクティビティの記録を開始する] リンクが表示される場合は、選択して監査を有効にします。 このリンクが表示されない場合、組織の監査機能は既に有効です。

[監査] ページには、既定で [検索] タブが表示されます。 このタブで次の検索条件を構成します:

![構成できるさまざまな設定を示す Microsoft Purview コンプライアンス ポータルの [監査] ページのスクリーンショット。](../../wwl/manage-microsoft-purview-audit-standard/media/audit-log-search-page-1-5b694ad3.png)

A. 開始日と終了日. 既定では、過去 7 日間が選択されています。 日付と時間の範囲を選択し、その期間内に発生したイベントを表示します。 日付と時刻は、ローカル時刻で表示されます。 指定できる最大日付範囲は 180 日です。 選択した日付範囲が 180 日を超える場合、エラーが表示されます。

最大日付範囲 180 日を使用している場合は、[開始日] の現在の時刻を選択 します。 選択しないと、開始日が終了日よりも早いというエラー メッセージが表示されます。 過去 180 日以内に監査を実装した場合、監査が実装された日付より前に最大日付範囲を開始することはできません。

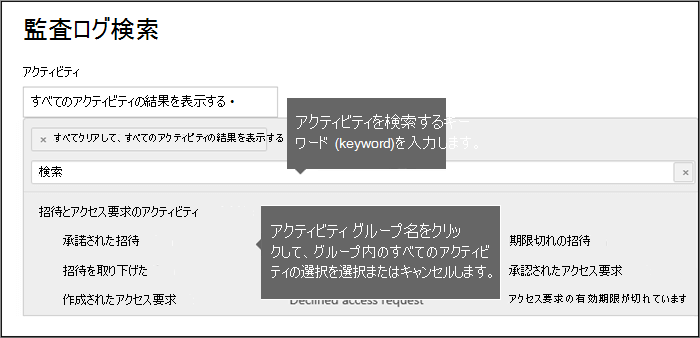

B. アクティビティ. ドロップダウン リストを選択して、検索できるアクティビティを表示します。 ユーザーと管理者のアクティビティが、関連するアクティビティのグループに編成されています。 特定のアクティビティを選択することも、アクティビティ グループ名を選択して、グループ内のすべてのアクティビティを選択することもできます。 選択したアクティビティを選択して、選択を解除することもできます。 検索の実行後、選択したアクティビティの監査ログ エントリのみが表示されます。 [すべてのアクティビティの結果を表示] を選択すると、選択したユーザーまたはユーザーのグループによって実行されたすべてのアクティビティの結果が表示されます。 監査ログには、100 件以上のユーザーおよび管理者アクティビティが記録されます。

C. ユーザー. このボックスで選択し、検索結果を表示する 1 人以上のユーザーを選択します。 このボックスで選択したユーザーによって実行された選択したアクティビティの監査ログ エントリが結果の一覧に表示されます。 組織のすべてのユーザー (およびサービス アカウント) のエントリを返すには、このボックスを空白のままにします。

D. File、フォルダー、またはサイト。 ファイル名またはフォルダー名の一部またはすべてを入力して、指定したキーワードを含むフォルダーのファイルに関連するアクティビティを検索します。 ファイルまたはフォルダーの URL を指定することもできます。 URL を使用する場合は、完全な URL パスを入力するか、URL の一部を入力する場合は、特殊文字やスペースを含めないでください。 ただし、ワイルドカード文字 (*) の使用はサポートされています。

組織内のすべてのファイルおよびフォルダーのエントリを返すには、このボックスを空白のままにします。

- あるサイトに関するすべてのアクティビティを検索する場合、URL の後ろにワイルドカード文字 (*) を追加して、そのサイトのすべてのエントリが返されるようにします。 例:

https://contoso-my.sharepoint.com/personal* - 特定のファイルに関連するすべてのアクティビティを探す場合は、ファイル名の前にワイルドカード文字 (*) を追加すると、そのファイルのすべてのエントリが返されます。 例: *Customer_Profitability_Sample.csv

- あるサイトに関するすべてのアクティビティを検索する場合、URL の後ろにワイルドカード文字 (*) を追加して、そのサイトのすべてのエントリが返されるようにします。 例:

[検索] を選択して、検索条件を使用して検索を実行します。

手順 2: 検索結果を表示する

検索を開始すると、結果が読み込まれます。 しばらくすると、新しいページに表示されます。 検索が完了すると、検索結果の件数が表示されます。

イベント 150 件の増分で最大 50,000 件のイベントが表示されます。 検索条件を満たすイベントが 50,000 を超える場合は、返された 50,000 個の未ソート イベントのみが表示されます。

[監査ログの検索] ページの [結果] に監査ログの検索の結果が表示されます。 前に述べたように、最大 50,000 の (最新の) イベントが 150 イベントずつ表示されます。 次の 150 件のイベントを表示するには、スクロール バーを使用するか、Shift + End を押します。

検索結果には、検索によって返された各イベントに関する次の情報が含まれます。

Date 値です。 イベントが発生した日付と時刻 (ローカル時刻)。

IP アドレス。 アクティビティがログに記録されたときに使用されたデバイスの IP アドレス。 IP アドレスは、IPv4 または IPv6 アドレスの形式で表示されます。

注:

一部のサービスでは、このフィールドに表示される値は、ユーザーに代わってサービスを呼び出す信頼できるアプリケーション (Office on the web アプリなど) の IP アドレスであり、アクティビティを実行したユーザーが使用するデバイスの IP アドレスではない場合があります。 また、Microsoft Entra関連イベントの管理者アクティビティ (またはシステム アカウントによって実行されたアクティビティ) の場合、IP アドレスはログに記録されません。 その結果、このフィールドに表示される値は null になります。

ユーザー。 イベントをトリガーしたアクションを実行したユーザー (またはサービス アカウント)。

アクティビティ。 ユーザーが実行したアクティビティ。 この値は [アクティビティ] ドロップダウン リストで選択したアクティビティに対応します。 Exchange 管理者監査ログのイベントの場合、この列の値は、Exchange コマンドレットになります。

項目。 対応するアクティビティの結果として作成または変更されたオブジェクト。 たとえば、表示または変更されたファイルまたは更新されたユーザー アカウントなどです。 すべてのアクティビティにこの列の値があるとは限りません。

詳細。 アクティビティに関する追加の詳細。 ここでも、すべてのアクティビティに値があるとは限りません。

ヒント

[結果] の列見出しを選択して結果を並べ替えます。 A から Z または Z から A で結果を並べ替えることができます。最も古いものから最も新しいものに結果を並べ替えるには、[日付] 見出しを選択します。

イベントの詳細情報を表示するには、検索結果一覧のイベント レコードを選択します。 イベント レコードの詳細なプロパティが記載されたポップアップ ページが表示されます。 表示されるプロパティは、イベントが発生するサービスによって変わります。

手順 3: 検索結果をファイルにエクスポートする

組織は、監査ログ検索の結果をエクスポートできます。 結果は、ローカル コンピューター上のコンマ区切り値 (CSV) ファイルにエクスポートされます。 このファイルは、Microsoft Excel で開くことができます。 検索、並べ替え、フィルター処理、1 つの列 (複数のプロパティを含む) の複数の列への分割などの機能を使用できます。

監査ログの検索を実行して、目的の結果が得られるまで検索条件を変更します。

検索結果ページで、[エクスポート] を選択してから、[すべての結果のダウンロード] を選択します。

検索条件を満たす監査ログからのすべてのエンティティは、CSV ファイルにエクスポートされます。 監査ログからの生データは、CSV ファイルにダウンロードされます。 監査ログ エントリからの追加情報は、CSV ファイルの [AuditData] という名前の列に含まれます。

重要

1 つの監査ログの検索から、最大 50,000 エントリを CSV ファイルにダウンロードできます。 50,000 エントリを CSV ファイルにダウンロードする場合、検索条件に一致するイベントが 50,000 件を超えていると見なすことができます。 この上限を超える件数をエクスポートするには、日付の範囲を指定して、監査ログのエントリ数を減らすことをお勧めします。 50,000 エントリを超えるエクスポートの場合、必要に応じて、日付の範囲を絞り、検索を複数回実行します。

エクスポート処理が完了すると、ウィンドウの上部に、CSV ファイルを開いてローカル コンピュータに保存するように促すメッセージが表示されます。 エクスプローラーの [ダウンロード] フォルダーでも、CSV ファイルにアクセスできます。

監査ログを検索するためのヒント

組織は、監査ログを検索する際に次の考慮事項に留意する必要があります:

アクティビティを選択する方法は複数あります:

検索する特定のアクティビティを選択するには、アクティビティ名を選択します。

グループ名を選択して、グループ内のすべてのアクティビティ ([ファイルとフォルダーのアクティビティ] など) を検索できます。

アクティビティが選択されている場合は、そのアクティビティを選択して、選択を取り消すことができます。

検索ボックスを使用して、入力したキーワードを含むアクティビティを表示することもできます。

Exchange 管理者監査ログのイベントを表示するには、[アクティビティ] リストの [すべてのアクティビティの結果を表示] を選択する必要があります。 この監査ログのイベントには、結果の [アクティビティ] 列にコマンドレット名 (Set-Mailbox など) が表示されます。

同様に、[アクティビティ] 一覧に対応する項目がない一部の監査アクティビティがあります。 これらのアクティビティ向けの操作の名前がわかっている場合は、すべてのアクティビティを検索し、検索結果を CSV ファイルにエクスポートしてから操作をフィルター処理します。

[クリア] を選択すると、現在の検索条件がクリアされます。 日付の範囲が、過去 7 日間の既定値に戻ります。 選択したすべてのアクティビティをキャンセルするには、[すべてクリアして、すべてのアクティビティの結果を表示する] を選択します。

50,000 件の結果が見つかった場合、検索条件に一致するイベントが 50,000 件を超えていると見なすことができます。 以下のどちらかの方法で実行できます。

- 検索条件を絞り込み、検索を再実行して返す結果を減らします。

- [結果のエクスポート] を選択し、[すべての結果のダウンロード] を選択して、すべての検索結果をエクスポートします。

理解度チェック

次の各質問に最適な回答を選択します。