ユーザー リスク ポリシーを実装および管理する

ディレクトリには、次の 2 つのリスクポリシーを有効にすることができます。

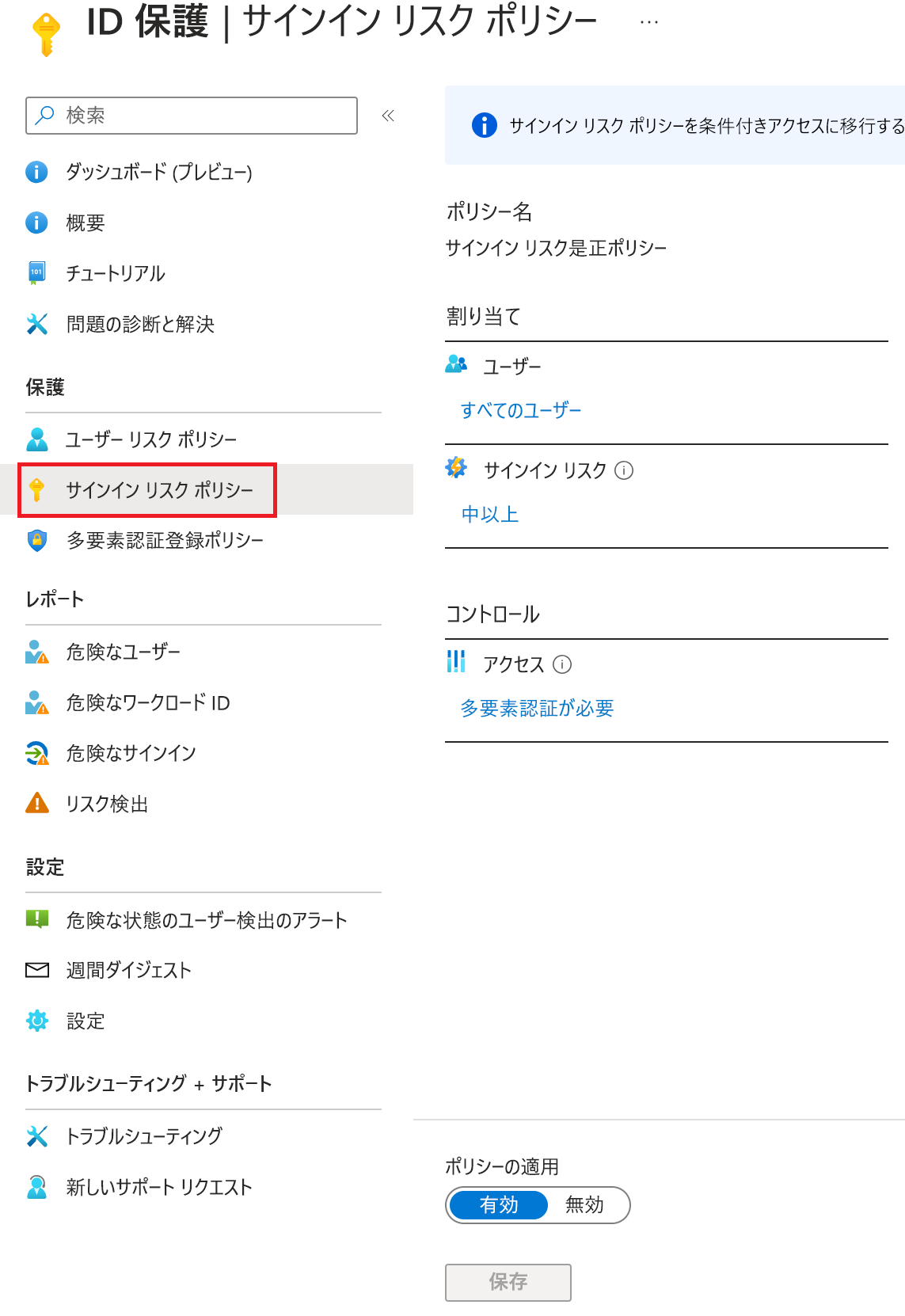

サインイン リスク ポリシー: サインイン リスク ポリシーでは、サインインに付随する疑わしいアクションを検出します。 サインイン アクティビティ自体に焦点を合わせ、サインインがユーザー以外の何者かによって実行された可能性を分析します。

ユーザー リスク ポリシー: ユーザー リスク ポリシーでは、ユーザーの動作の例外的なリスク イベントを検出することによって、ユーザー アカウントが侵害された可能性を検出します。

どちらのポリシーも、環境内のリスク検出に対する応答を自動化し、リスクが検出されたときにユーザーが自己修復できるようにします。

ビデオを見る

この動画では、組織内のリスクベースのポリシー (ユーザー リスクとサインイン リスク) を構成することによって Microsoft Entra Identity Protection を展開する方法について説明します。 また、組織でこれらのポリシーと MFA 登録を段階的にロールアウトする方法のベスト プラクティスについても説明します。

前提条件

リスクが検出されたときにユーザーが自己修復を実行できるようにする場合は、セルフサービス パスワード リセットと多要素認証の両方にユーザーが登録されている必要があります。 統合されたセキュリティ情報の登録エクスペリエンスを有効にすることをお勧めします。 ユーザーに自己修復を許可すると、管理者の介入を必要とせずに、生産的な状態に迅速に戻ることができます。 管理者は、事後にこれらのイベントを表示して調査することができます。

許容されるリスク レベルの選択

組織は、ユーザー エクスペリエンスとセキュリティ態勢のバランスを考慮しつつ、受け入れることができるリスクのレベルを決定する必要があります。

Microsoft は、ユーザー リスク ポリシーのしきい値を [高] に設定し、サインイン リスク ポリシーを [中以上] に設定することをお勧めしています。

[高] しきい値を選択すると、ポリシーがトリガーされる回数が減り、ユーザーの課題が最小限に抑えられます。 ただし、[低] と [中] のリスク検出はポリシーから除外されるため、攻撃者が侵害された ID を悪用するのをブロックできません。 [低] しきい値を選択すると、ユーザーによる割り込みの処理が増加しますが、セキュリティ態勢は強化されます。

除外

すべてのポリシーで、緊急時の管理者アカウントなどのユーザーを除外できます。 組織は、アカウントの使用方法に基づいて、特定のポリシーから他のアカウントを除外する必要がある状況を判断できます。 すべての除外を定期的に見直して、適用を続行するかどうかを確認する必要があります。

Identity Protection で構成済みのセキュリティで保護されたネットワークの場所を使用することで、リスクを検出して偽陽性を減らすことができます。