Azure AD で外部コラボレーションを管理する

Azure Active Directory は、Microsoft 365 により使用されるディレクトリ サービスです。 Azure Active Directory の組織の関係設定は、Teams、Microsoft 365 グループ、SharePoint、OneDrive での共有に直接影響します。

外部 ID 設定 Microsoft Teams

Azure AD External Identities とは、組織外のユーザーと安全にやり取りできるすべての方法を指します。 パートナー、ディストリビューター、サプライヤー、またはベンダーと共同作業する場合は、リソースを共有し、内部ユーザーが外部組織にアクセスする方法を定義できます。

Microsoft Team での外部コラボレーション エクスペリエンスの外部 ID 設定を次に示します。

| 設定 | 既定値 | 説明 |

|---|---|---|

| ゲスト ユーザー アクセス | ゲストは、ディレクトリ オブジェクトのプロパティとメンバーシップへのアクセスが制限されています | ゲストが Azure Active Directory で持つアクセス許可を決定します。 |

| ゲスト招待設定 | 組織内のあらゆるユーザーが、ゲストや管理者以外のユーザーを含むゲスト ユーザーを招待できます | ゲスト、メンバー、および管理者がゲストを組織に招待できるかどうかを決定します。 この設定は、Teams や SharePoint などの Microsoft 365 共有エクスペリエンスに影響します。 |

| ユーザー フロー経由でゲストのセルフ サービスのサインアップを有効にする | いいえ | 作成したアプリに誰かがサインアップして新しいゲスト アカウントを作成できるようにするユーザー フローを作成できるかどうかを決定します。 |

| 共同作業における制限事項 | 招待を任意のドメインに送信することを許可する | この設定では、共有するドメインの許可またはブロックのリストを指定できます。 許可されたドメインを指定すると、共有の招待をそのドメインにのみ送信できます。 拒否されたドメインを指定すると、共有の招待はそのドメインに送信できません。 この設定は、Teams や SharePoint などの Microsoft 365 共有エクスペリエンスに影響します。 SharePoint と Teams でドメインのフィルタリングを使用して、より詳細にドメインを許可したりブロックしたりできます。 |

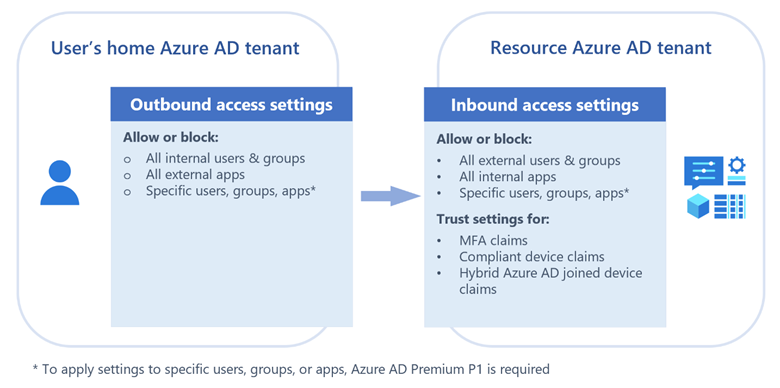

| テナント間アクセス | - B2B コラボレーション: アクセスを許可する - B2B 直接接続: アクセスをブロックする - 組織の設定: なし |

設定は、外部の Azure AD 組織と共同作業する方法 (受信アクセス) と、ユーザーが外部 Azure AD 組織と共同作業する方法 (送信アクセス) を制御します。 B2B 直接接続用の Azure Active Directory クロステナント アクセス設定も、チャネルを外部で共有するように構成する必要があります。 |

外部コラボレーションの設定

外部コラボレーション設定を使用すると、組織内で B2B コラボレーションに外部ユーザーを招待できるロールを指定できます。 これらの設定には、次のオプションが含まれます。

- ゲスト ユーザー アクセス

- ゲストを招待できるユーザーを制限する

- ユーザー フロー経由でゲストのセルフ サービスのサインアップを有効にする

- ドメインの許可または禁止

設定を構成するには:

テナント管理者として Azure AD 管理センターにサインインします。

[外部ID] > [外部コラボレーション設定] の順に選択します。

[ゲスト ユーザー アクセス] で、ゲスト ユーザーに許可するアクセスのレベルを選択します。

ゲスト ユーザーはメンバーと同じアクセス権を持つ (最も包括的): このオプションを選択すると、ゲストはメンバー ユーザーと同じ Azure AD リソースとディレクトリ データにアクセスできます。

ゲスト ユーザーは、ディレクトリ オブジェクトのプロパティとメンバーシップへのアクセスが制限されています: (既定) この設定は、ユーザー、グループ、またはその他のディレクトリ リソースの列挙など、特定のディレクトリ タスクからゲストをブロックします。 ゲストは、非表示になっていないすべてのグループのメンバーシップを確認できます。

ゲスト ユーザーのアクセスは、独自のディレクトリ オブジェクトのプロパティとメンバーシップに制限されます (最も制限が厳しい) : この設定では、ゲストは自分のプロファイルにのみアクセスできます。 ゲストは、他のユーザーのプロファイル、グループ、またはグループ メンバーシップを表示できません。

[ゲスト招待の設定] で、適切な設定を選択します。

組織内のすべてのユーザーが、ゲストや管理者以外のユーザーを含むゲスト ユーザーを招待できます (最も包括的) : 組織内のゲストが、組織のメンバーではないゲストを含む他のゲストを招待できるようにするには、このラジオ ボタンを選択します。

特定の管理者ロールに割り当てられたメンバー ユーザーとユーザーは、メンバーアクセス許可を持つゲストを含むゲスト ユーザーを招待できます : メンバー ユーザーと、特定の管理者ロールを持つユーザーがゲストを招待できるようにするには、このラジオ ボタンを選択します。

特定の管理者ロールに割り当てられたユーザーだけがゲスト ユーザーを招待できます : 管理者の役割を持つユーザーだけがゲストを招待できるようにするには、このラジオ ボタンを選択します。 管理者の役割には、グローバル管理者、ユーザー管理者、ゲスト招待者 が含まれます。

組織内のだれも管理者を含むゲスト ユーザーを招待できない(最も制限が厳しい): 組織内のすべてのユーザーがゲストを招待できない場合は、このラジオ ボタンを選択します。

ユーザーがアプリにサイン アップできるユーザー フローを作成できるようにする場合は、[ユーザー フロー経由でゲスト セルフサービスのサイン アップを有効にする] で、[はい] を選択します。

[コラボレーションの制限] では、指定したドメインへの招待を許可するか拒否するかを選択し、テキスト ボックスに特定のドメイン名を入力できます。 複数のドメインの場合は、新しい行に各ドメインを入力します。

テナント間アクセス設定を構成する

テナント間アクセス設定は、B2B コラボレーションを管理するために使用され、B2B は、Microsoft クラウド全体を含む外部の Azure AD 組織と直接接続します。

Azure AD の B2B 直接接続 は既定で無効になっています。 ユーザーが Microsoft Teams の共有チャネルで組織外のユーザーと共同作業できるようにする場合は、B2B 直接接続を構成する必要があります。 すべての外部組織または特定の外部組織と共有チャネルを有効にすることができます。

B2B 直接接続機能の管理者設定を次に示します。

[送信アクセス設定] は、ユーザーが外部組織のリソースにアクセスできるかどうかを制御します。 ユーザーが他の組織の共有チャネルに参加できるようにするには、この設定を有効にします。

[受信アクセス設定] は、外部の Azure AD 組織のユーザーが組織内のリソースにアクセスできるかどうかを制御します。 この設定を有効にすると、ユーザーは他の組織のユーザーを共有チャネルに参加するように招待できます

[信頼設定] (受信) は、ユーザーがホーム テナントでこれらの要件を既に満たしている場合に、条件付きアクセス ポリシーが外部組織からの多要素認証 (MFA)、準拠デバイス、ハイブリッド Azure AD 参加済みデバイス要求を信頼するかどうかを決定します。

すべての組織で共有チャネルを有効にする

組織に他の組織とのコラボレーションを制限する要件がない場合は、すべての組織を既定で有効にすると、各組織を個別に管理する時間と複雑さが節約できます。 詳細については、「すべての外部組織で共有チャネルを有効にする」を参照してください。

すべての組織で共有チャネルを有効にする

組織に特定の組織とのコラボレーションを制限する要件がある場合は、共同作業する組織ごとに B2B 直接接続を構成する必要があります。 高度な手順を次に示します。

- 組織を追加します。

- 組織の受信設定を構成して、組織のユーザーが共有チャネルへの招待を受けることができるようにします。

- 組織の送信設定を構成して、ユーザーが他の組織の共有チャネルへの招待を受けることができるようにします。

詳細については、「共有チャネルで外部の参加者と共同作業する」を参照してください。

個々のグループとチームのゲスト アクセスをブロックする

組織レベルでの制御に加えて、個々のグループへのゲスト アクセスを制御することもできます。

Graph 用 Azure Active Directory PowerShell モジュールを使用する

ほとんどのグループとチームへのゲスト アクセスを許可したいが、ゲスト アクセスを禁止したい場合は、Azure Active Directory PowerShell for Graph を使用して、個々のグループとチームのゲスト アクセスをブロックできます。 これらのコマンドを実行するには、グローバル管理者権限が必要です。

Install-Module AzureADPreviewを実行して、このモジュールの最新バージョンであることを確認します。<GroupName>をゲスト アクセスをブロックするグループの名前に変更し、次のスクリプトを実行します。$GroupName = "<GroupName>" Connect-AzureAD $template = Get-AzureADDirectorySettingTemplate | ? {$_.displayname -eq "group.unified.guest"} $settingsCopy = $template.CreateDirectorySetting() $settingsCopy["AllowToAddGuests"]=$False $groupID= (Get-AzureADGroup -SearchString $GroupName).ObjectId New-AzureADObjectSetting -TargetType Groups -TargetObjectId $groupID -DirectorySetting $settingsCopy設定を検証するために、次のコマンドを実行します。

Get-AzureADObjectSetting -TargetObjectId $groupID -TargetType Groups | fl Values

秘密度ラベルを使用する

組織内で秘密度ラベルを使用する場合は、秘密度ラベルを使用して、ユーザーが利用できるグループごとにゲスト アクセスを制御することをお勧めします。

ユーザーは、Microsoft Teams で新しいチームを作成する際に機密ラベルを選択できます。 [秘密度] ドロップダウンからラベルを選択すると、プライバシー設定によってラベル構成が変更される場合があります。 ラベルに選択した外部ユーザーのアクセス設定に応じて、ユーザーは組織外のユーザーをチームに追加できる場合とできない場合があります。