Microsoft Defender for Identity の概要

Microsoft Defender for Identity はクラウドベースのセキュリティ ソリューションであり、オンプレミスの Active Directory のシグナルを活用して、組織に対する高度な脅威、ID の漏えい、内部関係者の不正な行動を特定、検出、調査します。

Microsoft Defender for Identity には、次の利点があります。

- 学習ベースの分析を使用して、ユーザー、エンティティの挙動、アクティビティを監視する。

- Active Directory に保存されているユーザーの ID と認証情報の保護

- キル チェーン全体で疑わしいユーザー アクティビティや高度な攻撃を特定し、調査する

- 迅速なトリアージのために、簡潔なタイムラインで示された明確なインシデント情報を提供する

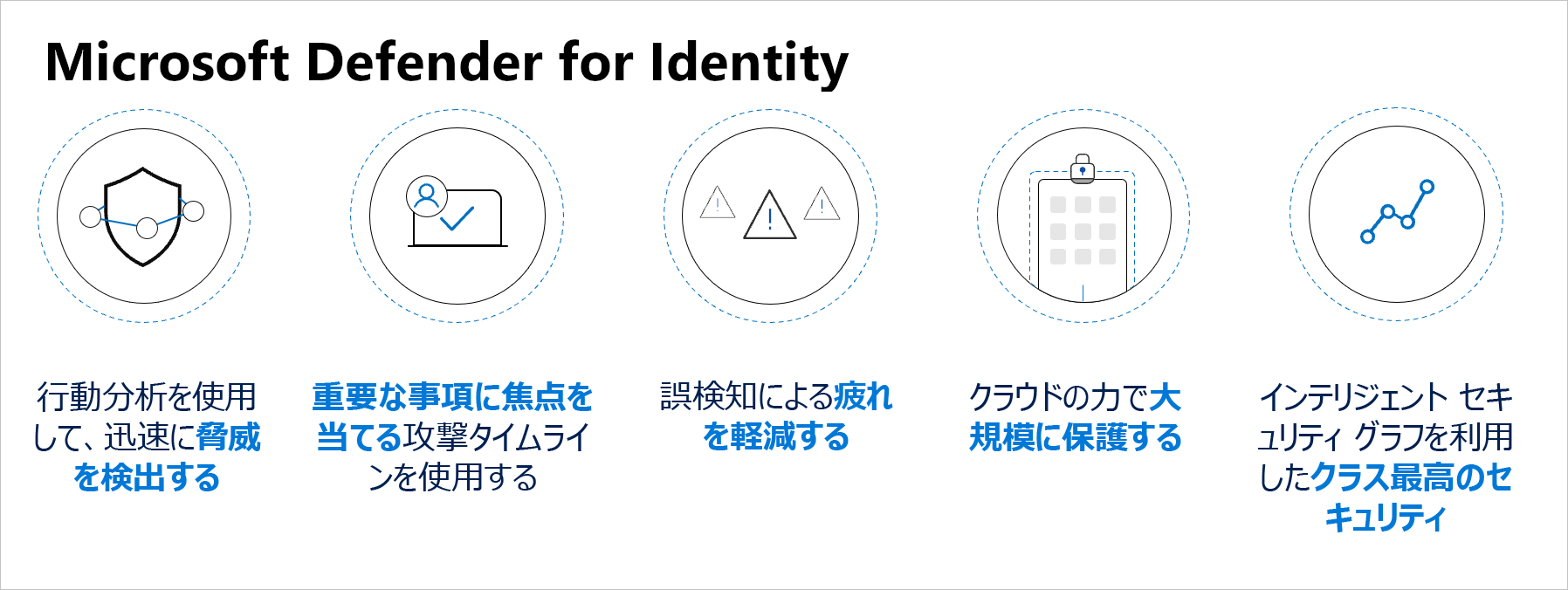

ユーザーの行動とアクティビティを監視し、プロファイリングを行う

Microsoft Defender for Identity は、アクセス許可、グループ メンバーシップなど、ネットワーク全体のユーザー アクティビティや情報を監視し、分析します。 そして、各ユーザーの行動ベースラインを作成します。 その後、Microsoft Defender for Identity はアダプティブ機能内蔵インテリジェンスを使用して異常を特定し、不審なアクティビティやイベントを見抜くことで、高度な脅威、ユーザーへの攻撃、組織が直面している内部の脅威を明らかにします。 Microsoft Defender for Identity の専用センサーは、組織のドメイン コントローラーを監視し、すべてのデバイスからすべてのユーザー アクティビティを包括的に表示します。

ユーザー ID を保護し、攻撃面を減少させる

Microsoft Defender for Identity は、ID 構成およびセキュリティのベスト プラクティスを提案することで、非常に有益な分析情報を提供します。 セキュリティ レポートとユーザー プロファイル分析を通して、Microsoft Defender for Identity は組織への攻撃面を減少させ、ユーザーの資格情報を侵害したり、攻撃を進めたりすることを難しくします。 Microsoft Defender for Identity の視覚的な横移動パスは、攻撃者が組織内でどのように横方向に移動して機密アカウントを危険にさらすかを素早く正確に理解し、それらのリスクを事前に防止するのに役立ちます。 Microsoft Defender for Identity セキュリティ レポートは、クリアテキストのパスワードを使用して認証するユーザーやデバイスを特定し、組織のセキュリティ態勢やポリシーを改善するための追加の分析情報を提供するのに役立ちます。

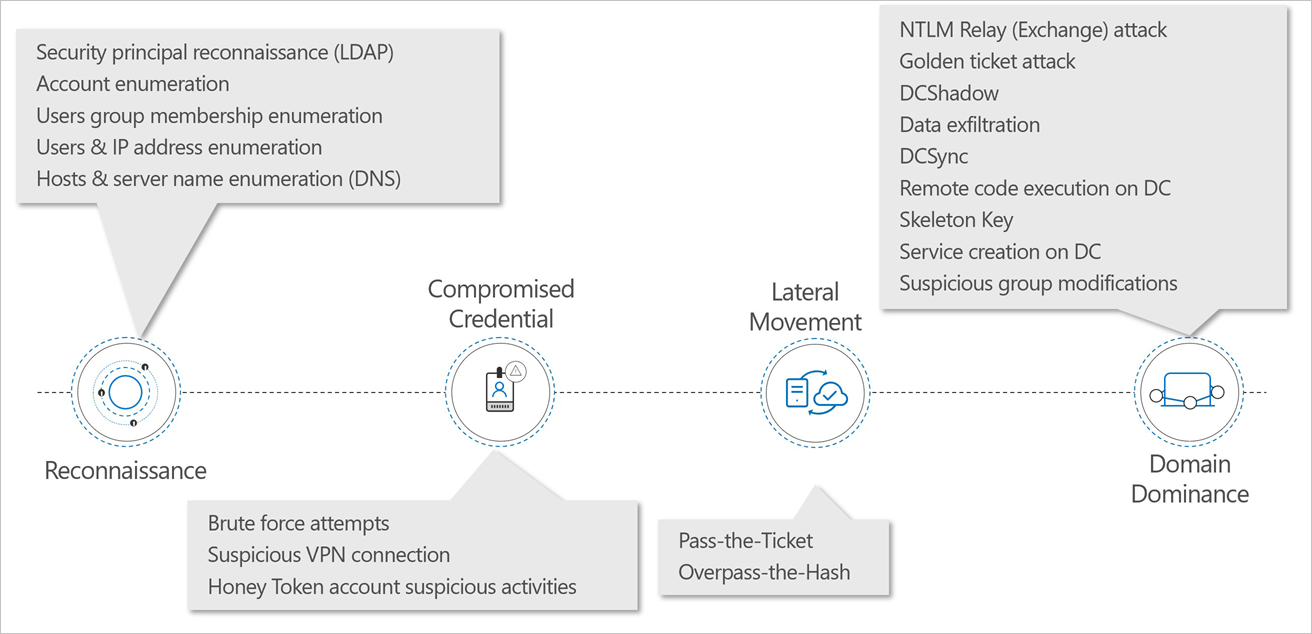

サイバー攻撃のキルチェーンを横断する不審な活動と高度な攻撃を特定します。

通常、攻撃は、低い特権を持つユーザーなどのアクセス可能なエンティティに対して開始され、その後、攻撃者は、機密アカウント、ドメイン管理者、機密性の高いデータなどの貴重な資産にアクセスできるようになるまで、迅速に横方向に移動します。 Microsoft Defender for Identity は、偵察 から 侵害された資格情報 を通過して 横移動 し、ドメイン支配 するに至るまで、キルチェーン全体にわたった広範囲の検出が可能です。

例えば、偵察の段階では、LDAP 偵察は攻撃者がドメイン環境に関する重要な情報を得るために使用されます。 攻撃者がドメイン構造をマッピングし、後で使用するための特権アカウントを特定するのに役立つ情報です。 この検出は、機密性の高いグループを対象とした不審な LDAP 列挙クエリまたはクエリを実行しているコンピュータに基づいて発生します。

ブルート フォース攻撃は、資格情報を侵害する一般的な方法です。 これは、攻撃者が正しいパスワードを発見するまで、異なるアカウントの複数のパスワードで認証を試みたり、少なくとも1つのアカウントで機能する1つのパスワードを使用して大規模なパスワード スプレーを行うことです。 検出されると、攻撃者は認証済みアカウントを使用してログインします。 Microsoft Defender for Identity は、Kerberos、NTLM、またはパスワード スプレーを使用して複数の認証失敗が発生していることに気づくと、この動きを検出することができます。

次のステージは、攻撃者が、チケットを渡すなどして、ユーザーの環境を横方向に移動しようとするときです。 「Pass-the-ticket」 は、攻撃者が1台のコンピュータから Kerberos チケットを盗み、盗んだチケットを再利用して別のコンピュータへのアクセスを得るために使用する、横移動のテクニックです。 この検出では、Kerberos チケットが2台以上の異なるコンピュータで使用されていることがわかります。

最終的には、攻撃者はドメインを支配したいと考えます。 その一つの方法として、たとえば、DCShadow 攻撃があります。 この攻撃は、悪意のある複製を行ってディレクトリ オブジェクトを変更するように設計されています。 この攻撃は、複製処理を使用して不正なドメイン コントローラを作成することで、任意のコンピューターから実行することができます。 このエラーが発生した場合、ネットワーク内のコンピューターが不正なドメイン コントローラーとして登録しようとすると、Microsoft Defender for Identity は警告をトリガーします。

これは検出の完全なセットではありませんが、Microsoft Defender for Identity の検出範囲の幅広さを示しています。