特権アクセス管理について

Microsoft Purview の Privileged Access Management (PAM) は、組織がMicrosoft Exchange Onlineの機密データと重要な構成へのアクセスを制御するのに役立ちます。 従来の管理アカウントには、多くの場合、永続的なアクセス許可があり、誤用や侵害のリスクが高まります。 PAM は、構造化されたアクセス制御を導入することで、これらのリスクを軽減します。

- ゼロ スタンディング アクセス: 管理アクセス許可は永続的に割り当てられません。 ユーザーは、必要な場合にのみアクセスを要求します。

- Just-In-Time アクセス: 特定のタスクに対して一時的なアクセス許可が付与され、公開期間が制限されます。

- Just-enough access: アクセスのスコープは、タスクに必要な最小限のアクセス許可です。

これらの制御により、管理アクセス許可は必要な場合にのみ付与され、必要な場合にのみ付与されます。

特権アクセス管理を使用する理由

永続的な管理アクセス許可は、データ侵害や未承認の変更のリスクを高めます。 たとえば、管理アカウントが侵害された場合、攻撃者は機密データやシステムに継続的にアクセスできる可能性があります。

PAM は、次の方法でこれらのリスクを軽減します。

- アクセス許可が一時的であり、タスクに固有であることを確認します。

- アクセス要求の正当な理由を要求する。

- 監査と説明責任のためのアクセス アクティビティの詳細な記録を提供します。

PAM を採用することで、組織は運用効率を維持しながらセキュリティ体制を強化します。

特権アクセス管理のしくみ

PAM は構造化されたプロセスを使用して、管理アクセスを安全に管理します。 ワークフローの動作を次に示します。

- アクセスの要求: ユーザーは、タスクの種類、スコープ、期間を指定して、特定の管理タスクの要求を送信します。 これにより、アクセスが必要な場合にのみ、明確に定義された目的で要求されます。

- 承認: 指定された承認者は要求を確認し、その必要性と範囲に基づいてアクセスを許可または拒否するかどうかを決定します。 この手順により、アクセス許可が付与される前に慎重に確認されます。

- タスクの実行: 承認されると、ユーザーは付与された時間とスコープ内でタスクを完了します。 アクセス許可は、タスクが完了した後、またはアクセスの有効期限が切れた後に自動的に削除され、承認されていないアクションのリスクが軽減されます。

- 監査: 要求、承認、タスクの実行を含むすべてのアクションが、コンプライアンスと説明責任のためにログに記録されます。 これらのレコードは、異常を特定し、規制監査をサポートするのに役立ちます。

このプロセスにより、アクセスが許可されるのは、正当化され、常に密接に監視されている場合のみです。

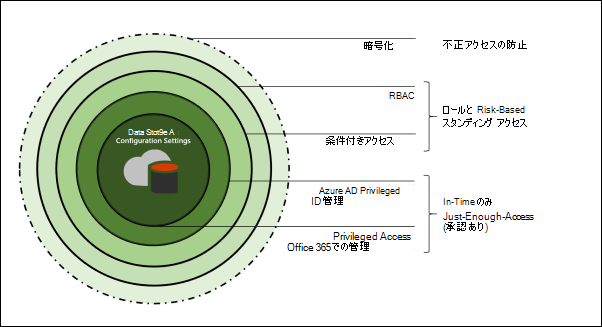

保護レイヤー

Privileged Access Management (PAM) は、Microsoft 365 アーキテクチャ内の他のセキュリティ機能を補完して、未承認のアクセスやデータ侵害に対する多層防御を提供します。 統合セキュリティ モデルの一部として PAM を組み込むことで、組織は機密データと重要な構成設定をより適切に保護できます。

レイヤード セキュリティ モデル

図に示すように、Microsoft 365 セキュリティ アーキテクチャは、複数の保護レイヤーに基づいて構築されています。

- 暗号化: 未承認のアクセスを防ぐために、保存データと転送中のデータを保護します。

- ロールベースのアクセス制御 (RBAC): ロールに基づいて永続的なアクセス許可を確立し、ユーザー アクセスを制御します。

- 条件付きアクセス: ユーザーの場所、デバイスの状態、動作パターンなどの要因に基づいて、アクセス ポリシーを適用します。

-

特権 ID とアクセス管理:

- Microsoft Entra Privileged Identity Management (PIM): ユーザーが特定のロール内で複数のタスクを実行できるように、Just-In-Time のロール レベルのアクセス管理を提供します。

- Microsoft Purview Privileged Access Management: タスク固有のアクセス制御に焦点を当て、Just-In-Time と Just-enough-access の原則を承認ワークフローで適用します。

他のセキュリティ ツールとの統合

PAM と Microsoft Entra PIM は、特権アクセスのさまざまな側面に対処します。

- PAM: タスク レベルでアクセスのスコープを設定し、Microsoft 365 の特定の管理アクションに対するきめ細かい制御と承認を確保します。

- PIM: ロール レベルでアクセスのスコープを設定し、Active Directory ロールとロール グループ全体の広範な管理機能に対する Just-In-Time アクセス許可を有効にします。

補完的なユース ケース

- PIM のMicrosoft Entraと共に PAM を使用する: PAM を追加すると、Microsoft 365 の特定の管理タスクをきめ細かく制御でき、保護機能と監査機能が強化されます。

- 既存の PAM セットアップに PIM を追加する: PIM は、Microsoft 365 以外のシステムとデータへの特権アクセスを拡張し、ロールまたは ID によって定義される広範なカバレッジを提供します。

PAM と MICROSOFT ENTRA PIM、暗号化、RBAC などのツールを組み合わせることにより、組織は最小限の特権と Just-In-Time アクセスの原則に従いながら、堅牢なセキュリティ体制を適用できます。

PAM はセキュリティ戦略に適合する場所

PAM は、より広範な Microsoft 365 セキュリティ戦略の 1 つのレイヤーです。 これは、次のようなツールと一緒に動作します。

- 暗号化: 保存データと転送中のデータを保護します。

- Microsoft Entra Privileged Identity Management (PIM): ロール レベルでアクセスを管理しますが、PAM ではタスク固有のアクセスに重点を置いています。

これらのツールは、次の作業に連携します。

- 承認されていないアクセスに対する防御を強化します。

- セキュリティ規制への準拠をサポートする詳細なレコードを提供します。

- ロールやタスクに基づくアクセスの制限など、セキュリティ原則の適用を簡略化します。

Microsoft Purview の Privileged Access Management (PAM) は、管理アクセスをセキュリティで保護するための重要なツールです。 アクセス許可が一時的、特定、監査可能であることを確認することで、PAM は組織のセキュリティと効率のバランスを取るのに役立ちます。