特権アクセス管理を設定する

Microsoft Purview で Privileged Access Management (PAM) を構成すると、組織は構造化されたアクセス制御を適用し、永続的な管理アクセス許可に関連するリスクを軽減できます。

前提条件

PAM を構成する前に、次の前提条件が満たされていることを確認します。

- Microsoft 365 サブスクリプション: organizationのサブスクリプションに PAM のサポートが含まれていることを確認します。 サブスクリプションの詳細を確認します。

- 適切なロール: PAM を構成する グローバル管理者 または Exchange 管理者 ロールがあることを確認します。

- アクセス グループを計画する: 特権アクセス要求の承認者とシステム アカウントを決定します。

特権アクセス管理を構成する手順

organizationで PAM を設定するには、次の手順に従います。

1. 承認者のグループを作成する

承認者グループは、特権アクセス要求の確認と承認を担当します。 メールが有効なセキュリティ グループを設定すると、要求が適切にルーティングされます。

管理者の資格情報を使用してMicrosoft 365 管理センターにサインインします。

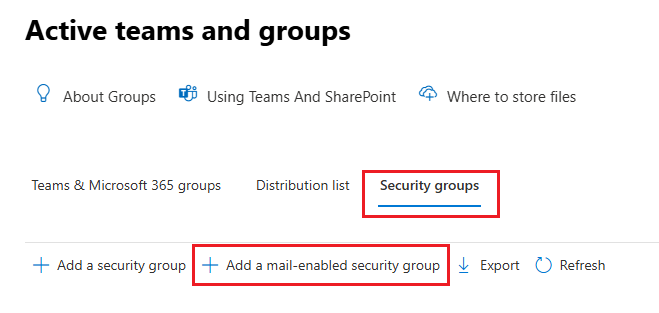

[Teams & グループ>Active Teams & グループに移動するには、管理者の資格情報を使用します。

[ セキュリティ グループ ] タブを選択し、[ メールが有効なセキュリティ グループの追加] を選択します。

[ 基本の設定 ] ページで、次の詳細を入力します。

- [名前]: グループのわかりやすい名前を指定します。

- 説明: グループの目的の簡単な説明を追加します。

[ 所有者の割り当て] ページで、グループの所有者を割り当てます。

[ メンバーの追加] ページで、承認者として機能する個人を追加します。

[ 設定の編集] ページで、グループのメール アドレスを構成します。

[グループの作成] を選択します。 グループが完全に構成されるまで数分待ちます。

2. 特権アクセス管理を有効にする

PAM を有効にすると、承認ワークフローがアクティブ化され、機密性の高い管理タスクには、制御されたプロセスを通じて付与された昇格されたアクセス許可が必要になります。

Microsoft 365 管理 センターを使用して特権アクセス管理を有効にする

Microsoft 365 管理 センターにサインインします。

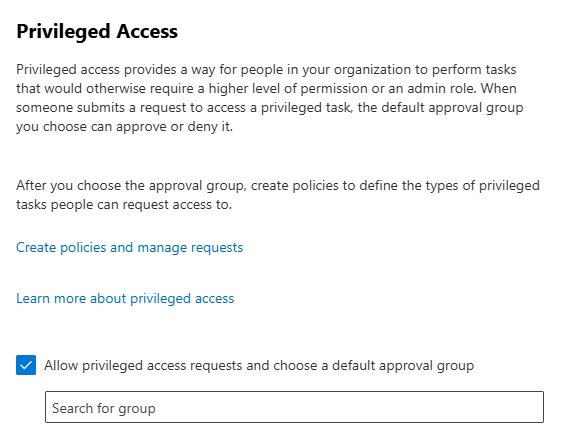

[設定>Org の設定>セキュリティ & プライバシー>特権アクセス] に移動します。

[ 特権アクセス要求を許可する] チェック ボックスをオンにし、既定の承認グループを選択します。

手順 1 で作成した承認者のグループを既定の承認グループとして割り当てます。

設定を保存して閉じます。

PowerShell を使用して特権アクセス管理を有効にする

Exchange Online PowerShell の Enable-ElevatedAccessControl コマンドレットを使用して、特権アクセス管理を有効にし、承認者グループを割り当てます。 これにより、特権タスクで承認が必要になり、これらの要求の承認を担当するグループが定義されます。

Enable-ElevatedAccessControl -AdminGroup '<default approver group>' -SystemAccounts @('<systemAccountUPN1>','<systemAccountUPN2>')

例:

Enable-ElevatedAccessControl -AdminGroup 'pamapprovers@fabrikam.onmicrosoft.com' -SystemAccounts @('sys1@fabrikamorg.onmicrosoft.com', 'sys2@fabrikamorg.onmicrosoft.com')

-AdminGroup パラメーターは、承認のためにメールが有効なセキュリティ グループを指定しますが、-SystemAccounts パラメーターは特権アクセス制御から特定のアカウントを除外するため、重要なシステム操作を中断なく続行できます。

3. アクセス ポリシーを作成する

アクセス ポリシーは、特権アクセスが付与される規則を定義します。 これらのポリシーにより、必要な場合と定義された条件下でのみ、昇格されたアクセス許可が確実に提供されます。

Microsoft 365 管理 センターを使用してアクセス ポリシーを作成する

[Settings>Org settings>Security & privacy>Privileged access] に移動します。

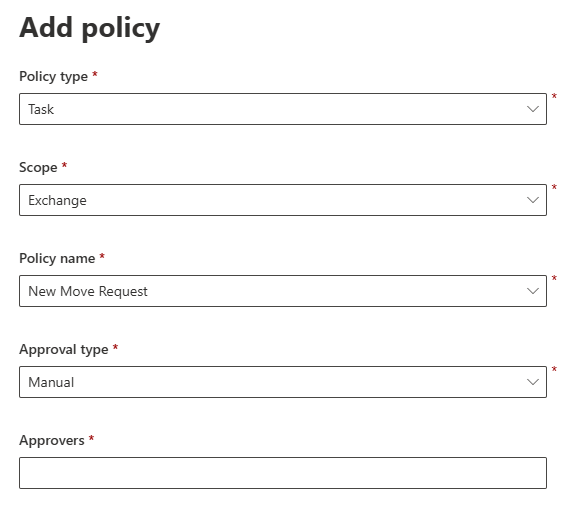

[ポリシーの作成と要求の管理>管理ポリシー>ポリシーの追加] を選択します。

ポリシーを構成します。

ポリシーの種類: タスク、役割、役割グループ

ポリシースコープ: 交換

ポリシー名: 使用可能なオプションから選択する

承認の種類: 手動または自動

承認者: 承認の種類が [手動] に設定されている場合は、承認者のグループを選択します

[ 作成] を 選択して、新しい特権アクセス管理ポリシーを追加します。

Exchange Management PowerShell を使用してアクセス ポリシーを作成する

PowerShell の New-ElevatedAccessApprovalPolicy コマンドレットを使用して、特権アクセス ポリシーを作成します。 このポリシーは、昇格されたタスクが承認および実行される条件を定義します。

New-ElevatedAccessApprovalPolicy -Task 'Exchange\<exchange management cmdlet name>' -ApprovalType <Manual, Auto> -ApproverGroup '<default/custom approver group>'

例:

New-ElevatedAccessApprovalPolicy -Task 'Exchange\New-MoveRequest' -ApprovalType Manual -ApproverGroup 'mbmanagers@fabrikamorg.onmicrosoft.com'

-

-Task: 特権アクセスの承認を必要とする Exchange コマンドレットを指定します。 -

-ApprovalType: 承認が承認者グループ (手動) によって手動で処理されるか、自動的に処理されるか (自動) を決定します。 -

-ApproverGroup: -ApprovalType が [手動] に設定されている場合に要求を承認するメールが有効なセキュリティ グループを識別します。

4. 特権アクセス管理をテストして使用する

テストにより、構成されたポリシーとワークフローが意図したとおりに動作し、ユーザーは要求と承認者に対してアクションを実行できるようになります。

要求を送信する: ユーザーは、Microsoft 365 管理 センターの [特権アクセス] セクションに移動するか、PowerShell を使用して、タスクの昇格されたアクセス許可を要求できます。

要求を承認する: 承認者は、電子メール通知を使用するか、Microsoft 365 管理 センターで直接要求を確認し、処理します。

特権アクセス管理を構成すると、機密性の高いタスクに対するセキュリティで保護された一時的な管理アクセス許可が保証されます。 承認者グループを作成し、PAM を有効にし、アクセス ポリシーを定義することで、組織は最小限の特権の原則を適用し、セキュリティ体制を強化できます。 定期的な監査とレビューにより、重要な構成とデータを保護する PAM の有効性がさらに強化されます。

![[特権アクセス] 設定にアクセスする場所を示すスクリーンショット。](../../m365/m365-compliance-insider-implement-privileged-access-management/media/privileged-access-setting.png)