ピアリングを使用して仮想ネットワーク間の接続を有効にする

大規模な運用を行う組織では、仮想ネットワーク インフラストラクチャの異なる部分間に接続を作成します。 仮想ネットワーク ピアリングを使用すると、同じ Azure リージョン内 (VNet ピアリング) または異なるリージョン内 (グローバル VNet ピアリング) のどちらの場合でも、最適なネットワークパフォーマンスで個別の VNet をシームレスに接続できます。 ピアリングされた仮想ネットワーク間のネットワーク トラフィックはプライベートである。 仮想ネットワークは、接続において、見かけ上 1 つのネットワークとして機能します。 ピアリングされた仮想ネットワーク内の仮想マシン間のトラフィックには、Microsoft のバックボーン インフラストラクチャが使用されます。パブリック インターネット、ゲートウェイ、または暗号化は、仮想ネットワーク間の通信では必要ありません。

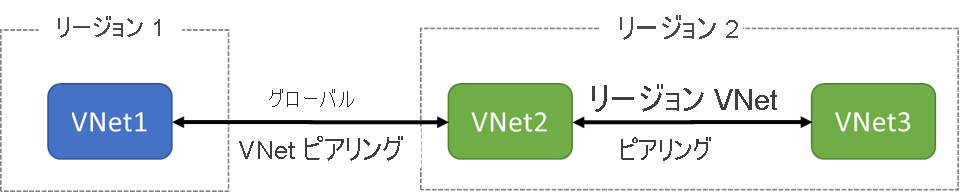

仮想ネットワーク ピアリングを使用すると、2 つの Azure 仮想ネットワーク間をシームレスに接続できます。 ピアリングされた複数の仮想ネットワークは、接続の目的により、1 つのネットワークとして表示されます。 VNet ピアリングには 2 種類あります。

- リージョン VNet ピアリングを使用すると、同じリージョン内の Azure 仮想ネットワークが接続されます。

- グローバル VNet ピアリングを使用すると、異なるリージョン内の Azure 仮想ネットワークが接続されます。 ピアリングされた仮想ネットワークは、Azure パブリック クラウド リージョンまたは中国クラウド リージョンに存在することができますが、政府機関のクラウド リージョンに存在することはできません。 Azure Government クラウド リージョンでは、同じリージョン内の仮想ネットワークのみをピアリングできます。

ローカルまたはグローバルの仮想ネットワーク ピアリングを使うことには、次のような利点があります。

- 異なる仮想ネットワーク内のリソース間で、待機時間の短い広帯域幅の接続が可能である。

- どちらかの仮想ネットワークでネットワーク セキュリティ グループを適用し、もう一方の仮想ネットワークやサブネットへのアクセスをブロックする機能。

- 複数の Azure サブスクリプション、Microsoft Entra テナント、デプロイ モデル、Azure リージョンにまたがる仮想ネットワーク間でデータを転送する機能。

- Azure Resource Manager によって作成された仮想ネットワークをピアリングする機能。

- Resource Manager を使用して作成された仮想ネットワークを、クラシック デプロイ モデルで作成されたものにピアリングする機能。

- ピアリングを作成するとき、またはピアリングが作成された後、どちらの仮想ネットワーク内のリソースにもダウンタイムは必要ありません。

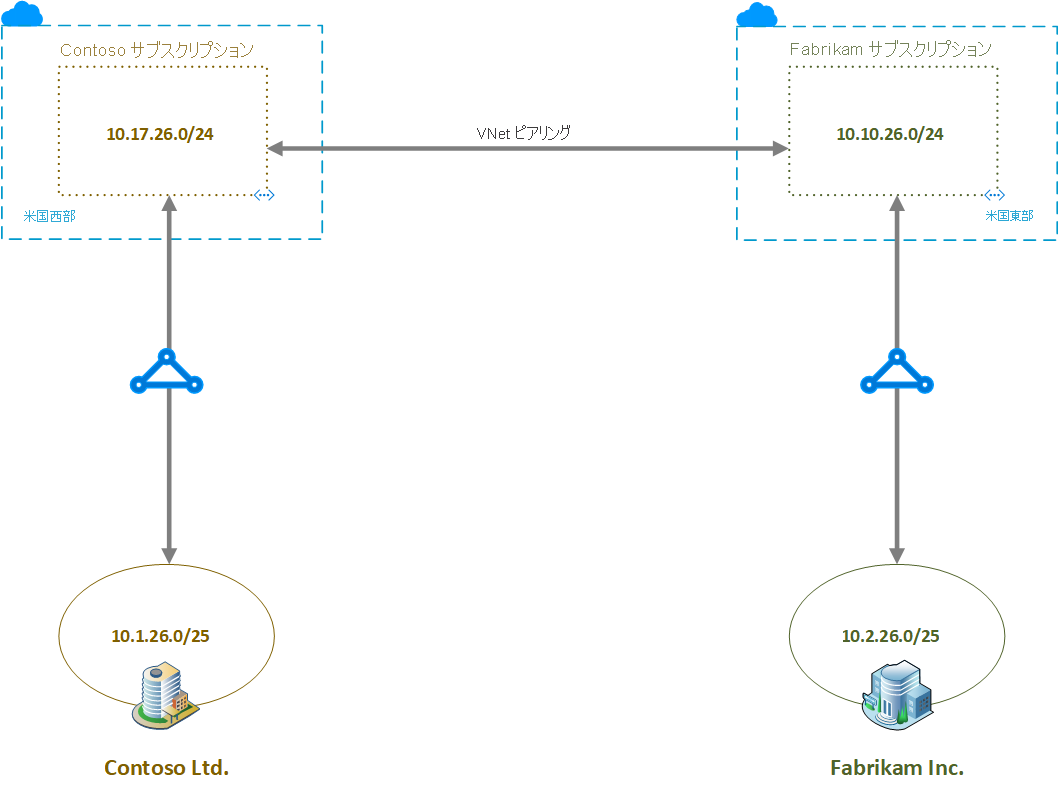

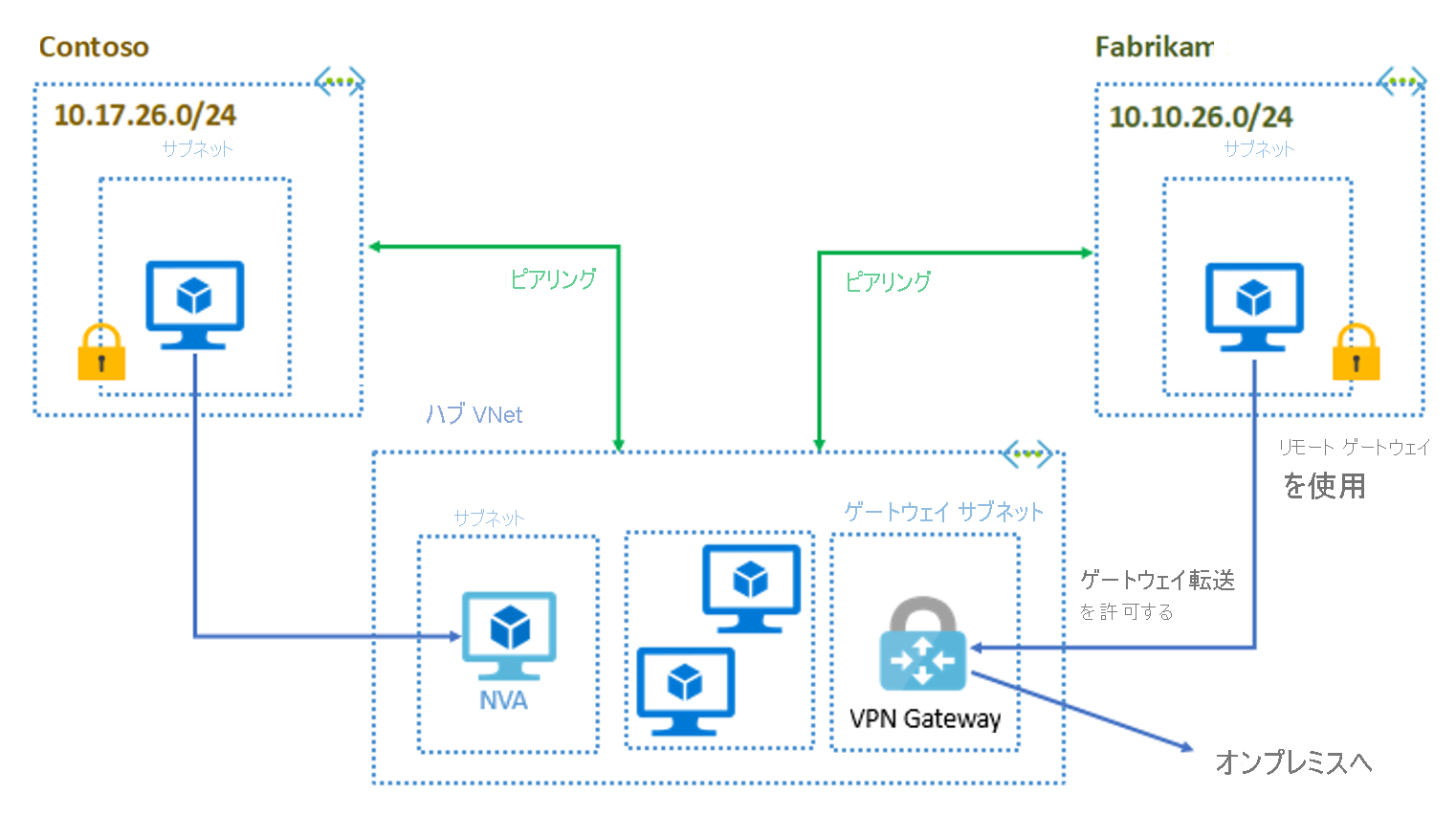

次の図のシナリオでは、Contoso VNet 上のリソースと Fabrikam 仮想ネットワーク上のリソースの間で、通信する必要があります。 米国西部リージョンの Contoso サブスクリプションが、米国東部リージョンの Fabrikam サブスクリプションに接続されています。

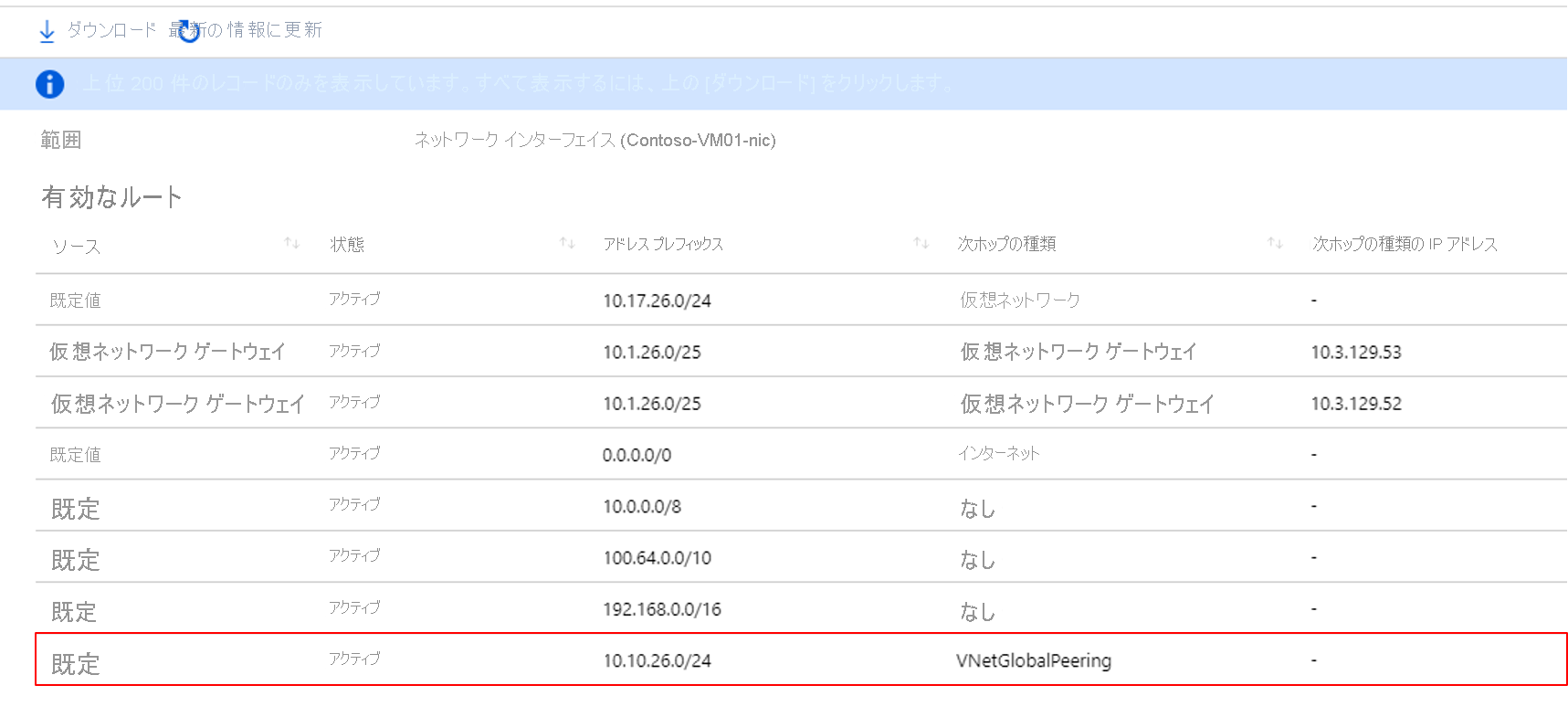

ルーティング テーブルでは、各サブスクリプション内のリソースへの既知のルートが示されています。 次のルーティング テーブルでは、Contoso で認識されているルートが示されています。最後のエントリは、Fabrikam 10.10.26.0/24 サブネットへのグローバル VNet ピアリング エントリです。

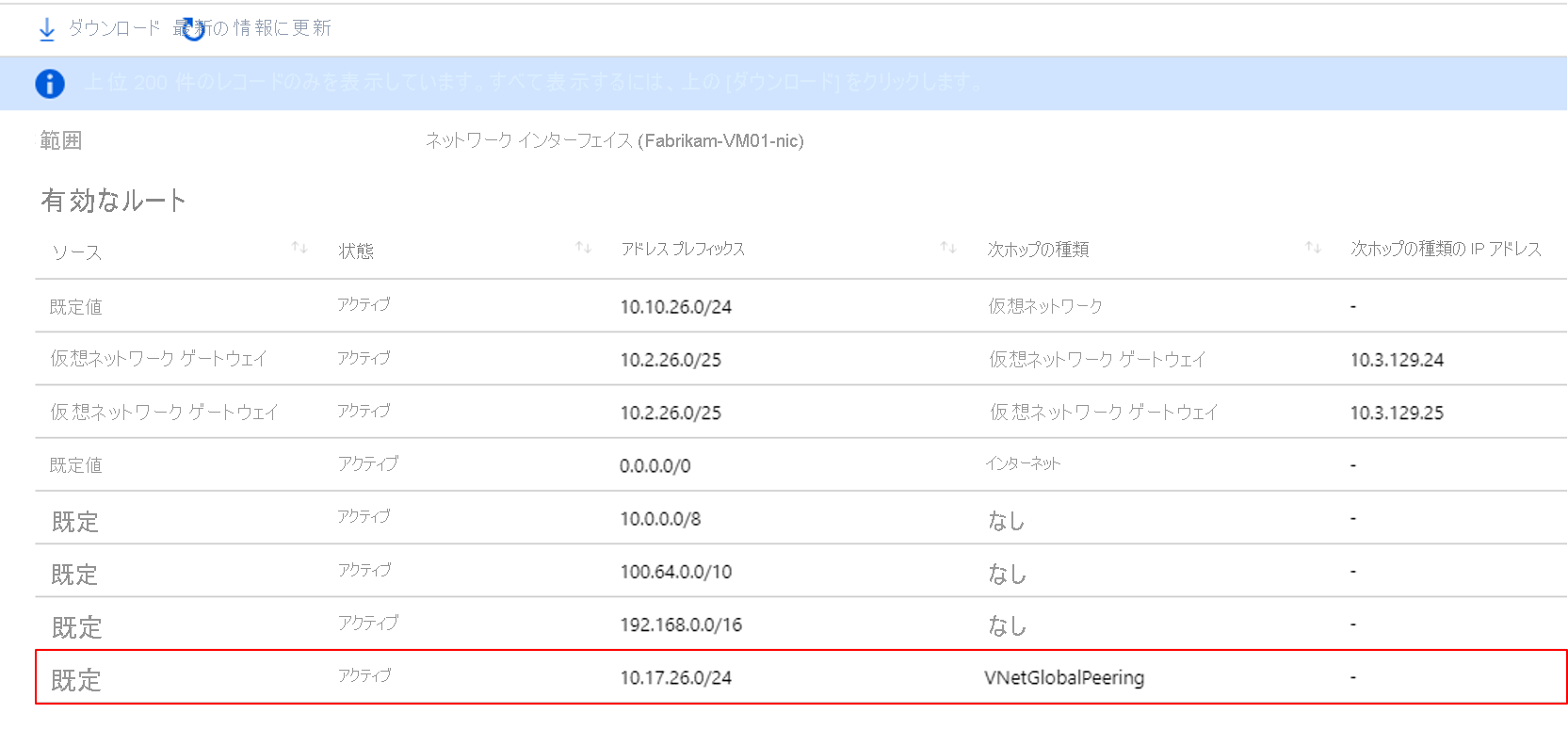

次のルーティング テーブルでは、Fabrikam で認識されているルートが示されています。 やはり、最後のエントリはグローバル VNet ピアリング エントリで、この場合は Contoso の 10.17.26.0/24 サブネットへのものです。

VNet ピアリングを構成する

VNet ピアリングを構成する手順は以下のとおりです。 2 つの仮想ネットワークが必要であることに注意してください。 ピアリングをテストするには、各ネットワークに仮想マシンが必要です。 VM は、最初は通信できませんが、構成後に通信が機能します。 新しい手順は、仮想ネットワークのピアリングの構成です。

- 2 つの仮想ネットワークを作成します。

- 仮想ネットワークをピアリングします。

- 各仮想ネットワークに仮想マシンを作成します。

- 仮想マシン間の通信をテストします。

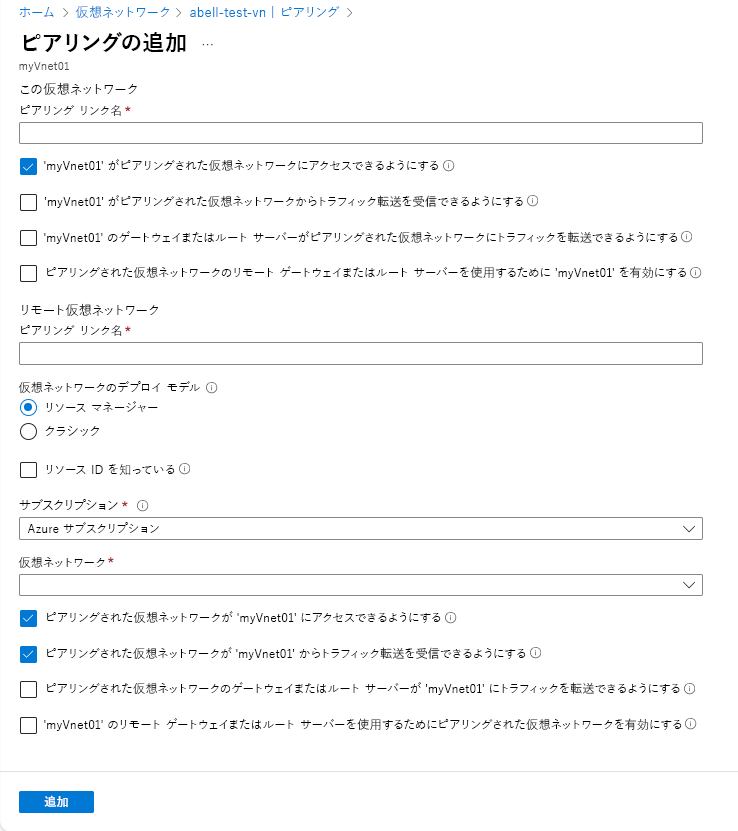

ピアリングを構成するには、[ピアリングの追加] ページを使用します。 数件のみですが、考慮すべきオプションの構成パラメーターがあります。

Note

1 つの仮想ネットワークでピアリングを追加すると、2 つ目の仮想ネットワークの構成が自動的に追加されます。

ゲートウェイの転送と接続

仮想ネットワークがピアリングされているときは、ピアリングされた仮想ネットワークの VPN ゲートウェイを、転送ポイントとして構成します。 この場合、ピアリングされた仮想ネットワークでは、リモート ゲートウェイを使用して他のリソースにアクセスします。 1 つの仮想ネットワークが所有できるゲートウェイは 1 つに限られています。 ゲートウェイのトランジットは、VNet ピアリングとグローバル VNet ピアリングの両方でサポートされています。

ゲートウェイ転送を許可すると、仮想ネットワークはピアリングの外にあるリソースと通信できます。 たとえば、サブネット ゲートウェイで次のことができます。

- サイト間 VPN を使用して、オンプレミス ネットワークに接続する。

- 別の仮想ネットワークへの VNet 間接続を使用する。

- ポイント対サイト VPN を使用して、クライアントに接続する。

これらのシナリオでは、ゲートウェイ転送により、ピアリングされた仮想ネットワークでゲートウェイを共有し、リソースにアクセスできます。 これは、ピア仮想ネットワークに VPN ゲートウェイをデプロイする必要がないことを意味します。

Note

ネットワーク セキュリティ グループをいずれかの仮想ネットワークに適用し、もう一方の仮想ネットワークやサブネットへのアクセスをブロックできます。 仮想ネットワーク ピアリングを構成するときに、仮想ネットワーク間のネットワーク セキュリティ グループの規則を開くことも閉じることもできます。

サービス チェイニングを使用してトラフィックをゲートウェイに転送する

Contoso VNet から特定のネットワーク仮想アプライアンス (NVA) にトラフィックを転送したいものとします。 Contoso VNet から Fabrikam VNet 内の NVA にトラフィックを転送するユーザー定義ルートを作成します。 この手法は、サービス チェイニングと呼ばれています。

サービス チェイニングを有効にするには、ネクスト ホップ IP アドレスとして、ピアリングされた仮想ネットワーク内の仮想マシンを指しているユーザー定義ルートを追加します。 仮想ネットワーク ゲートウェイをユーザー定義ルートで指すこともできます。

Azure 仮想ネットワークを、ハブ アンド スポーク トポロジでデプロイすることができます。ハブ VNet は、すべてのスポーク VNet への接続の中心点として機能します。 ハブ仮想ネットワークにより、NVA、仮想マシン、VPN ゲートウェイなどのインフラストラクチャ コンポーネントがホストされます。 すべてのスポーク仮想ネットワークは、ハブ仮想ネットワークとピアリングされます。 トラフィックは、ハブ仮想ネットワークでネットワーク仮想アプライアンスまたは VPN ゲートウェイを経由します。 ハブとスポークの構成を使用する利点としては、コストの削減、サブスクリプションの制限の克服、ワークロードの分離などがあります。

次の図で示すシナリオでは、オンプレミス ネットワークへのトラフィックを管理する VPN ゲートウェイがハブ VNet でホストされており、オンプレミス ネットワークとピアリングされた Azure VNet 間の通信を制御できるようになっています。

それぞれの質問に最も適した回答を選んでください。