どのようなときに Azure Private Link を使用するか

Private Link とはどのようなもので、どのように動作するのかがわかりました。 次に、会社にとって Private Link が適切な選択肢であるかどうかを評価するために役立ついくつかの条件が必要です。 決定に役立つよう、次の目標を検討してみましょう。

- Azure PaaS サービスを仮想ネットワークに組み込む

- 会社のネットワークと Azure クラウドの間のトラフィックをセキュリティで保護する

- PaaS サービスがインターネットに公開されないようにする

- ネットワーク経由で Azure PaaS リソースにアクセスする

- データ流出のリスクを軽減する

- 会社で作成した Azure サービスへのプライベート アクセスを顧客に提供する

Azure Private Link の評価の一環として、Contoso にはこのような目標がいくつかあることがわかっています。 詳細については、対応するセクションを参照してください。

Azure PaaS サービスを仮想ネットワークに組み込む

リソースとその構成方法によっては、Azure PaaS サービスへの接続が複雑になることがあります。 Azure Private Link を使用して、Azure サービスが Azure 仮想ネットワーク上の単なる別のノードとして見えるようにすると、複雑さが軽減されます。 Private Link リソースが実質的に仮想ネットワークの一部になったため、クライアントは比較的簡単な FQDN を使用して接続を確立できます。

会社のネットワークと Azure クラウドの間のトラフィックをセキュリティで保護する

これはクラウド コンピューティングのパラドックスの 1 つです。クラウドベースの仮想マシンから同じクラウド プロバイダー内のサービスにアクセスするには、接続とトラフィックがクラウドの外に出る必要があります。 つまり、エンド ポイントはクラウド内にあるのに、トラフィックはインターネットを経由する必要があるのです。

残念ながら、トラフィックがクラウドから出ると、それは "パブリック" になり、危険にさらされます。 悪質なアクターがそのトラフィックを盗んだり、監視したり、破壊したりするために使用できる可能性のある多数の悪用があります。

Private Link を使用してトラフィックを再ルーティングし、インターネットを経由しないようにすると、そのリスクがなくなります。 代わりに、仮想ネットワークと Private Link リソースの間のすべてのトラフィックは、Microsoft のセキュリティで保護されたプライベートな Azure バックボーンを経由します。

PaaS サービスがインターネットに公開されないようにする

ほとんどの Azure PaaS リソースはインターネットに接続されています。 これらのリソースには、既定でパブリック IP アドレスを提供するパブリック エンドポイントが作成され、クライアントがインターネット経由でリソースに接続できるようになります。

パブリック エンドポイントにより、リソースはインターネットに公開されます。これは仕様によるものです。 しかし、そのエンドポイントは、サービスを妨害または中断する方法を探している悪質なハッカーにとっては、攻撃ポイントになる可能性もあります。

Private Link には、そのような攻撃を防ぐための機能はありません。 しかし、プライベート エンドポイントを作成し、それを Azure リソースにマップすると、リソースのパブリック エンドポイントは不要になります。 幸い、リソースを構成してパブリック エンドポイントを無効にし、インターネットから攻撃を受けないようにすることができます。

ネットワーク経由で Azure PaaS リソースにアクセスする

ネットワークの設定が単一の仮想ネットワークで構成されることはほとんどありません。 また、ほとんどのネットワークには、次の項目の一方または両方が含まれています。

Azure 仮想ネットワーク ピアリング経由で接続された、1 つ以上のピアリングされたネットワーク。

ExpressRoute プライベート ピアリングまたは VPN トンネル経由で接続された、1 つ以上のオンプレミス ネットワーク。

Private Link を使用しない場合は、これらのネットワークで特定の Azure リソースに独自の接続を作成する必要があります。 通常、そのような接続にはパブリック インターネットが必要です。 プライベート エンドポイントによって Azure リソースが仮想ネットワーク内のプライベート IP アドレスにマップされると、それが変わります。 ピアリングされたすべてのネットワークは、Private Link リソースに直接接続できるようになり、他の構成は必要ありません。

データ流出のリスクを軽減する

ネットワーク内の仮想マシンが Azure サービスに接続されているとします。 多くの場合、仮想マシンのユーザーは Azure サービス内の複数のリソースにアクセスできます。 たとえば、サービスが Azure Storage の場合、ユーザーは複数の BLOB、テーブル、ファイルなどにアクセスできます。

ここで、ユーザーが仮想マシンの制御を奪った悪意のある侵入者であるとします。 その場合、ユーザーは、あるリソースから、ユーザーが制御する別のリソースに、データを移動することができます。

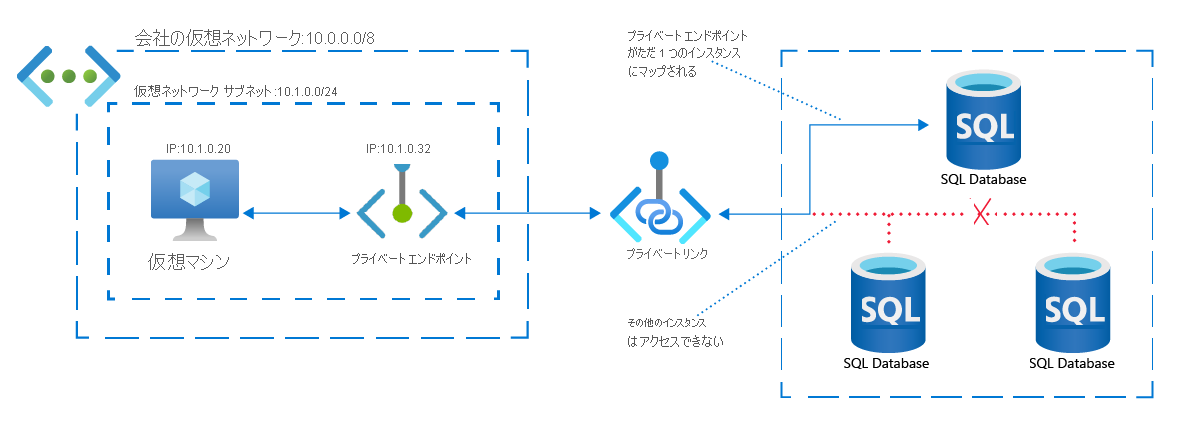

このシナリオは、"データ流出" の例です。 Private Link を使用すると、Azure リソースの 1 つのインスタンスにプライベート エンドポイントがマップされることにより、データ流出のリスクが低下します。 攻撃者は依然としてデータを表示できますが、別のリソースにコピーしたり移動したりすることはできません。

会社で作成した Azure サービスへのプライベート アクセスを顧客に提供する

あなたの会社がカスタム Azure サービスを作成するとします。 それらのサービスを利用するのはだれですか。 次の一覧のすべてのユーザーに可能性があります。

- 製品を購入する人。

- 会社のサプライヤーまたはベンダー。

- 会社の従業員。

上記の一覧の各コンシューマーは、サービスの "顧客" であるといえます。

多くの場合、それらの顧客によってアクセスおよび作成されるデータは、会社のデータとまったく同じように重要なものです。 そのため、会社のデータと同じレベルで、顧客のデータのプライバシーとセキュリティを確保する必要があります。

Private Link が会社のデータをセキュリティで保護するための適切な選択肢であると考えられる場合は、そのセキュリティ モデルをカスタム Azure サービスまで拡張する必要があります。 カスタム サービスを Azure Standard Load Balancer の内側に配置することで、Private Link サービスを使用して、顧客がプライベート エンドポイントを使用してサービスにアクセスできるようにすることができます。

顧客にカスタム Azure サービスへのプライベートで安全なアクセスを提供できるようになったことを伝えたときの、マーケティング部門の満足感を想像してみてください。