Azure DDoS Protection とは何か?

Microsoft は、Azure のすべてのお客様に DDoS インフラストラクチャ保護を無料で提供しています。 また、DDoS Protection サービスでは、追加のサービスも提供しています。

Azure DDoS Infrastructure Protection または Azure DDoS Protection

あなたは、Azure で実行されているサービスを Azure DDoS Protection にアップグレードする場合に Contoso が得られる利点について調査しています。 DDoS のセキュリティ専門家も同意している、このアップグレード オプションを評価するに至った動機は、DDoS 攻撃の頻度と技術水準が高くなっていることです。

アプリケーションをダウンさせるのに、毎秒テラビットの範囲の攻撃トラフィックは必要はありません。 特定の対象を絞った攻撃により、Azure で実行されていてパブリック インターネットからトラフィックを受信しているアプリケーションの可用性が影響を受ける可能性があります。

DDoS 攻撃とは

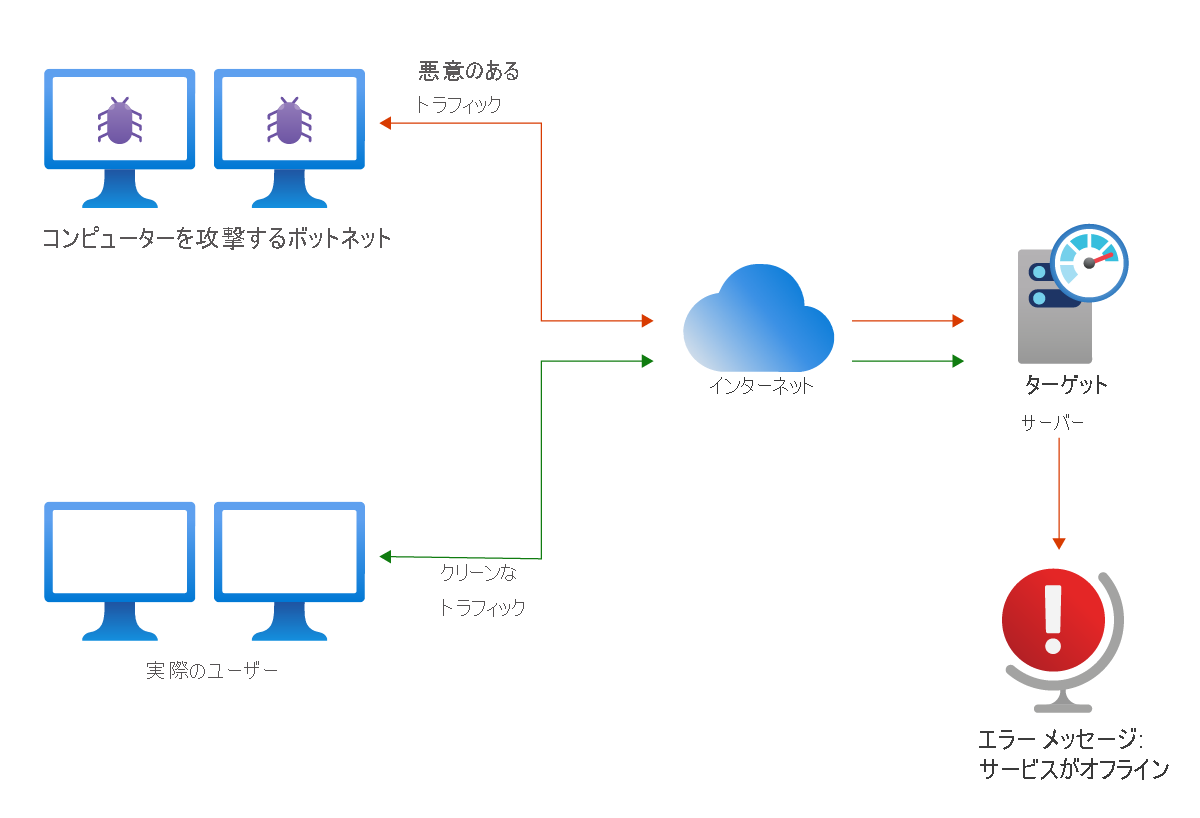

DDoS 攻撃の加害者は、サーバー、Web サイト、その他のネットワーク リソースなどのシステムを、偽のトラフィックで意図的に溢れさせます。 コンピューターは、"ボットネット" と呼ばれる連携したコマンド アンド コントロール ネットワークで接続されています。 悪意のあるサードパーティは、ボットネットを制御して DDoS 攻撃を発動します。 サービスの機能を圧倒することにより、アクティビティによって正当なユーザーへのサービス拒否がトリガーされます。 DDoS 攻撃は、インターネット経由でパブリックに到達可能なすべてのエンドポイントをターゲットにすることができます。

次の図は、ボットネットからの典型的な DDoS 攻撃を示したものです。

一般的な DDoS 攻撃には、次のようなものがあります。

帯域幅消費型攻撃。 複数の感染したシステムを使用して、膨大な量の一見正当なトラフィックで、ネットワーク層をあふれさせます。 通常、侵害された複数のシステムは犯罪ボットネットの一部になります。 帯域幅消費型 DDoS 攻撃の種類は次のとおりです。

- UDP フラッド。 攻撃者は、UDP パケット (通常はサイズが大きいもの) を 1 つの宛先またはランダムなポートに送信します。 UDP はコネクションレスであるため、攻撃を行うシステムは IP アドレスを簡単に偽装できます。

- 増幅フラッド。 DNS サーバーは、サービスに対する見た目は正当な要求によって圧倒されます。 攻撃者の目的は、帯域幅の容量を使い果たすことで DNS サービスを飽和させることです。

- その他の偽装されたパケット フラッド。 大量の偽のトラフィックをリソースに送信します。

プロトコル攻撃。 これらの攻撃の対象は、OSI モデルのレイヤー 3 またはレイヤー 4 です。 TCP の弱点が悪用されます。 プロトコル ベースの DDoS 攻撃の例である TCP SYN フラッドでは、3 方向ハンドシェイクの一部が悪用されます。 攻撃者は、SYN + ACK 応答を無視して、TCP SYN 要求を連続的に送信します。 この攻撃は、ターゲットを圧倒して応答不能にすることを目的として、ターゲットに向けられて行われます。

リソース (アプリケーション) レイヤーの攻撃。 リソース攻撃は、ホスト間のデータ送信を中断させるため、OSI モデルの "最上位" レイヤーを対象に行われます。 これらのレイヤー 7 攻撃には、HTTP プロトコルの悪用、SQL インジェクション攻撃、クロスサイト スクリプティング、その他のアプリケーション攻撃が含まれます。

Azure DDoS Protection のオファリング

DDoS 保護は、セキュリティで保護されて機能しているバックアップ システムに似ています。 組織にとってのバックアップの価値は、それが必要になるまで目立ちません。 バックアップと同様に、DDoS 保護の場合も潜在的な脅威に対するリスクが軽減されます。

DDoS Infrastructure Protection

Azure では、DDoS 攻撃に対する保護が継続的に提供されています。 DDoS 保護を使用しても、顧客データは格納されません。 Azure DDoS Infrastructure Protection は、追加コストなしで、IPv4 と IPv6 のパブリック アドレスを使うすべての Azure サービスを保護します。 この DDoS 保護サービスは、Azure DNS などのサービスとしてのプラットフォーム (PaaS) サービスを含むすべての Azure サービスを保護するのに役立ちます。 DDoS Infrastructure Protection のために、ユーザー構成やアプリケーションを変更する必要はありません。

Azure DDoS Infrastructure Protection では、次の機能が提供されます。

- アクティブなトラフィックの監視と常時検出。 DDoS Infrastructure Protection は、ユーザーのアプリケーションのトラフィック パターンを毎日、終日監視して、DDoS 攻撃の兆候を探索します。

- 攻撃の自動軽減。 攻撃が検出されると、軽減が行われます。

- DDoS Infrastructure Protection のサービス レベル アグリーメント (SLA)。これは、Azure リージョンに基づくベストエフォートのサポートです。

Azure で実行されているサービスは、既定のインフラストラクチャ レベルの DDoS 保護によって本質的に保護されています。 ただし、インフラストラクチャに対する保護の場合、ほとんどのアプリケーションで処理できる容量よりはるかに高いしきい値を持ち、テレメトリやアラートが提供されないため、トラフィック量がプラットフォームによって無害であると認識されても、それを受信するアプリケーションにとっては壊滅的になる可能性があります。

Azure DDoS Protection サービスにオンボードすることで、アプリケーションには、攻撃とアプリケーション固有のしきい値を検出するための専用の監視が提供されます。 サービスは、予想されるトラフィック量に合わせて調整されたプロファイルを使用して保護され、DDoS 攻撃に対する防御は、はるかに厳しくなります。

Azure DDoS ネットワーク保護

DDoS ネットワーク保護には、DDoS 攻撃から保護するための強化された DDoS 軽減機能が用意されています。 この機能は、仮想ネットワーク内にあるお客様固有の Azure リソースを保護するために、自動的に調整されます。

次の一覧は、DDoS ネットワーク保護の機能と利点についての説明です。

- 100 個のパブリック IP リソースの保護。

- インテリジェントなトラフィック プロファイリングが提供されます。これについては、次のユニットで学習します。

- セットアップとデプロイのために、Azure portal にネイティブに統合されます。 このレベルの統合により、DDoS Protection で Azure リソースとその構成を識別できます。

- 仮想ネットワークで DDoS ネットワーク保護を有効にすると、そのネットワーク上のすべてのリソースが自動的に保護されます。 他の管理手順は必要ありません。

- ネットワーク リソースのトラフィックで、DDoS 攻撃の兆候が常に監視されます。 検出されると、DDoS ネットワーク保護の介入によって自動的に攻撃が軽減されます。

- これは、ネットワーク層でレイヤー 3 と 4 をセキュリティで保護するのに役立ちます。 また、Azure Web Application Firewall (Azure ゲートウェイに含まれる) でアプリケーション (レイヤー 7) の保護が提供されます。 Azure ゲートウェイと Web Application Firewall は、インターネットに接続されているため、DDoS Protection によってそれらのネットワーク インターフェイスが保護されます。 この保護戦略は、多層防御保護の一例です。

- 攻撃を受けている間は 5 分間隔で詳細な攻撃分析レポートが提供され、攻撃が終了したらイベントの完全な概要に関するアクション後レポートが提供されます。

- これには、攻撃時にほぼリアルタイムで監視を行うための、Microsoft Defender for Cloud、Microsoft Sentinel、またはオフライン セキュリティ情報イベント管理 (SIEM) システムへの軽減ログの統合のサポートが含まれます。

- Azure Monitor は、要約された攻撃メトリックにアクセスするため、DDoS ネットワーク保護から監視テレメトリを収集します。

Azure DDoS IP 保護

DDoS IP 保護は、保護された IP モデル単位の課金です。 DDoS IP 保護には、DDoS ネットワーク保護と同じコア エンジニアリング機能が含まれていますが、以下の付加価値サービスが異なります。

- DDoS への迅速な対応のサポート

- コスト保護

- WAF の割引。

付加価値サービス

コストの保証と、DDoS の迅速な応答のサポートは、DDoS ネットワーク保護が備える他の 2 つの重要な機能です。

コストの保証

DDoS 攻撃の開始時に、ネットワーク帯域幅の増加や仮想マシン数のスケールアップによって、多くの場合、Azure で実行されているサービスの自動スケールアウトがトリガーされます。

Note

DDoS Protection にオンボードされているお客様は、文書化された DDoS 攻撃中に発生するアプリケーションのスケールアウトとネットワーク帯域幅のコストに対するサービス クレジットを受け取ります。 このクレジットは、Microsoft から直接提供されます。

DDoS への迅速な対応のサポート

Microsoft には、DDoS Protection 即応チームが設けられています。 DDoS 攻撃中にこのチームに連絡して、攻撃後の分析を要求することができます。 DDoS Protection 速応チームは、Azure Rapid Response サポート モデルに従っています。

Azure portal でサポート リクエストを開くことにより、チームに通知できます。 次の場合はチームに連絡してください。

- お客様の会社で、ネットワーク トラフィックの大幅な増加が予想される仮想イベントが計画されている。

- 保護された重要なビジネス システムのパフォーマンスが著しく低下する攻撃が発生する。

- お客様のセキュリティ チームは、保護されたリソースが攻撃を受けているが、DDoS Protection による攻撃の軽減が効果的に行われていないと判断している。