ハイブリッド ID

Tailwind Traders では、2000 年代初めに Windows NT 4.0 から移行して以来、オンプレミス ネットワーク環境でオンプレミスの ID プロバイダーとして Active Directory Domain Services (AD DS) を使用してきました。 既存の Tailwind Traders アプリケーションの多くは、Active Directory に依存しています。 これらの一部のアプリケーションには、ID プロバイダーとして Active Directory に単純な依存関係があります。 他に、複雑なグループ ポリシー要件、カスタム ドメイン パーティション、カスタム スキーマ拡張など、より深い依存関係があるものもあります。

Tailwind Traders は、一部のリソースを移動して Azure で新しいアプリケーションを開発する作業に着手するにあたり、オンプレミスとクラウドのリソースに対して個別のログイン情報を必要とする並行 ID ソリューションを作成することは避けたいと考えています。

このユニットでは、ハイブリッド ID を実装するさまざまな方法について学習します。

Azure へのドメイン コントローラーのデプロイ

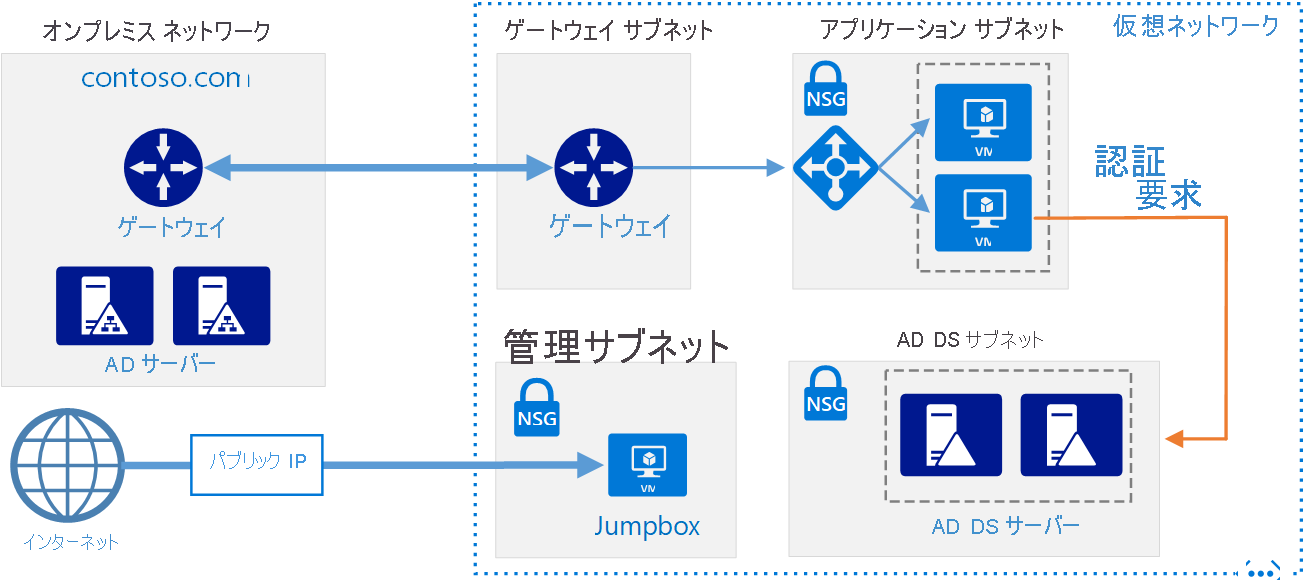

組織がオンプレミスで使用している AD DS 環境と同じ環境を Azure で提供する最も簡単な方法は次のとおりです。

Azure 仮想ネットワークのサブネットに AD DS ドメイン コントローラーのペアをデプロイします。

その仮想ネットワークをオンプレミスのネットワークに接続します。

次の図に示すように、そのサブネットを新しい AD DS サイトとして構成します。

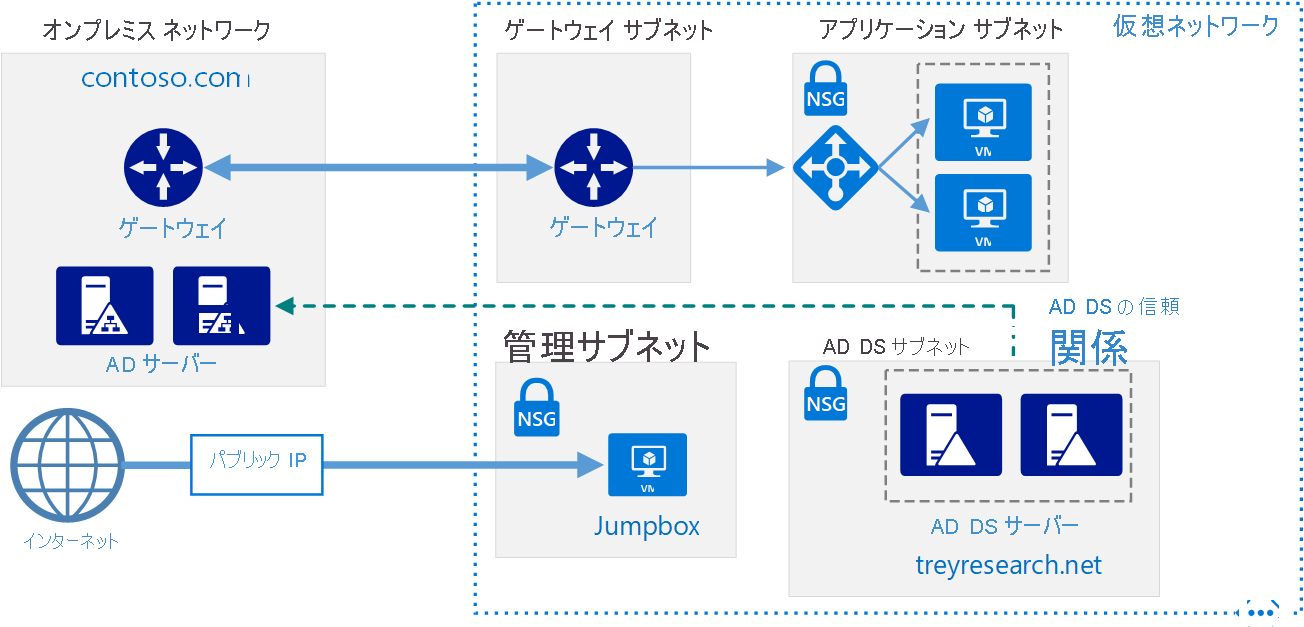

もう 1 つのオプションは、クラウドでホストされている AD DS ドメインをオンプレミス ドメインのフォレストの子ドメインとして構成することです。 追加のオプションとして、クラウドで実行されている AD DS ドメイン コントローラーを、オンプレミスのフォレストと信頼関係がある別のフォレストとして構成します。 次の図は、このリソース フォレスト トポロジを示しています。

組織がドメイン コントローラーを Azure 内の仮想マシン (VM) にデプロイする場合、それらの組織は、ドメイン コントローラー VM をデプロイした Azure Virtual Network のサブネットと同じサブネット上に、ドメイン コントローラーへの見通し線を必要とするワークロードをデプロイできます。 これは、Azure データセンターがリモート Active Directory サイトとして扱われるため、多くの組織にとってハイブリッド クラウドの概念的に単純なモデルです。

Tailwind Traders の場合、アプリケーションの要件に応じて、オンプレミスの Active Directory ドメインまたはフォレストを Azure に拡張することで十分な可能性があります。 このオプションをデプロイする場合の欠点は、ドメイン コントローラーで必要とする方法で常時実行される VM について、それに伴う費用が継続的に発生するという点です。

Microsoft Entra Connect とは

Microsoft Entra Connect (旧称 Azure AD Connect) を使用すると、組織は、オンプレミスの Active Directory インスタンスに存在する ID を Microsoft Entra ID (旧称 Azure AD) に同期することができます。 これにより、クラウド リソースとオンプレミスのリソースに同じ ID を使用できます。 Microsoft Entra Connect は、組織が Microsoft 365 を採用して、クラウドで実行している Microsoft SharePoint や Exchange などのアプリケーションに、オンプレミスのアプリケーション経由でアクセスできるようにする場合に最も多く使用されます。

Tailwind Traders は、Exchange Online や Microsoft Teams などの Microsoft 365 テクノロジの導入を計画している場合、オンプレミスの AD DS 環境から Azure に ID をレプリケートするように Microsoft Entra Connect を構成する必要があります。 また、同社が、Azure のアプリケーションでオンプレミスの ID を使用したいが、AD DS ドメイン コントローラーを VM にデプロイしたくない場合、Microsoft Entra Connect をデプロイする必要もあります。

Microsoft Entra Domain Services とは

Microsoft Entra Domain Services を使用すると、Microsoft Entra ドメインを Azure 仮想サブネットに投影できます。 これを行うと、ドメイン参加、グループ ポリシー、ライトウェイト ディレクトリ アクセス プロトコル (LDAP)、Kerberos および NTLM 認証などのサービスが、サブネットにデプロイされているすべての VM で使用できるようになります。

Microsoft Entra Domain Services によって、ドメイン コントローラーとして実行される VM の管理、保守、課金を気にすることなく、VM で基本的なマネージド Active Directory 環境を使用できるようになります。 さらに、Microsoft Entra Domain Services によって、オンプレミスの ID を Microsoft Entra Connect 経由で使用して、特別に構成された Azure Virtual Network サブネット上で実行されている VM とやりとりすることもできます。

Microsoft Entra Domain Services の欠点の 1 つは、グループ ポリシーの実装が基本であることです。 これには、固定された一連のポリシーが含まれており、グループ ポリシー オブジェクト (GPO) を作成する機能はありません。 オンプレミスで使用されている ID を Azure で使用できるようになっても、オンプレミスで構成されているポリシーはすべて使用できません。

Tailwind Traders の場合、Microsoft Entra Domain Services はハイブリッド ワークロードにとって優れた中間点となります。 これにより、ドメイン参加済みの ID を使用できるようになり、多数のグループ ポリシーを構成できるようになります。 しかし、カスタム ドメイン パーティションやスキーマ拡張などの複雑な Active Directory 機能を必要とするアプリケーションはサポートされません。