Azure Firewall Manager のしくみ

このユニットでは、Firewall Manager のしくみと、それを使用して達成できるタスクについて説明します。 また、ファイアウォール ポリシー ルールのしくみも調べます。 既に説明したように、ポリシーは Firewall Manager の基本的な構成要素です。 ポリシーを作成して、それらをセキュリティ保護付き仮想ハブまたはハブ仮想ネットワーク内の Azure Firewall インスタンスに関連付けます。

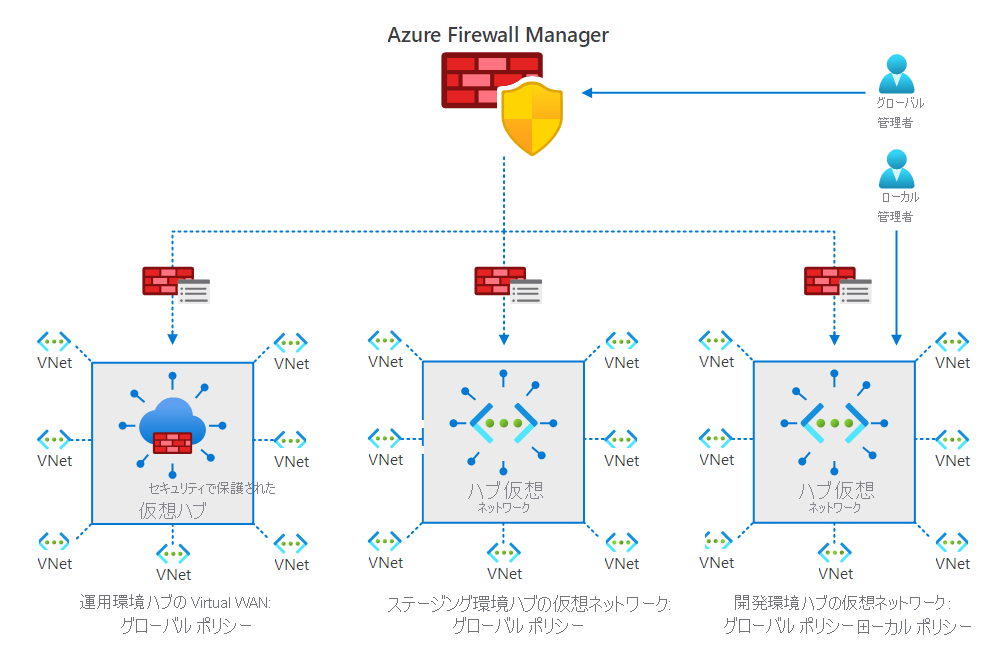

次の図は、一般的な構成を示しています。 これには、最上位レベルでポリシーを作成して関連付けるエンタープライズ管理者が含まれています。 これらのポリシーは、セキュリティ保護付き仮想ハブと 2 つのハブ仮想ネットワークのどちらにも関連付けられています。 ローカル管理者も、ポリシーを構成し、いずれかのハブ仮想ネットワークに関連付けることができます。

Azure Firewall ポリシーは、保護されたリソースのトラフィックを制御するルールと設定で構成されます。 このユニットでは、次のことについて学習します。

- Azure Firewall のポリシー、ルール、脅威インテリジェンスの設定。

- ルールの処理。

- Firewall Manager で実行できるタスク。

Azure Firewall のポリシー ルールとは

次の表では、Azure Firewall ポリシー ルールのコレクションと設定について説明します。

| ルールのコレクションまたは設定 | 説明 |

|---|---|

| 脅威インテリジェンスの設定 | 脅威インテリジェンスに基づいた Azure Firewall ポリシーのフィルター処理を有効にし、悪意のある可能性のあるトラフィックについて警告を行います。 また、既知の悪意のある IP アドレスおよびドメインとの間で送受信されるトラフィックを拒否することもできます。 |

| NAT ルール コレクション | Azure Firewall 宛先ネットワーク アドレス変換 (DNAT) ルールを構成できます。 これらのルールは、受信インターネット トラフィックを Azure サブネットに変換してフィルター処理します。 |

| ネットワーク ルール コレクション | ファイアウォールを通過する HTTP/S 以外のトラフィックを管理します。 |

| アプリケーション ルール コレクション | ファイアウォールを通過する HTTP/S トラフィックを管理します。 |

最初に、トラフィックを管理するために必要なルールを決める必要があります。 次に Firewall Manager を使用して、これらのルールを含む Azure Firewall ポリシーを、次の図に示すように作成して構成します。

ルールの処理方法

NAT ルールとは、実際にはトラフィックをパブリックから Azure リソース内のプライベート IP アドレスに送信するルーティング規則です。 ファイアウォールによってポリシーの定義済みのルールが処理されるときに、トラフィックが許可されているかどうかを判別するのはネットワークおよびアプリケーションのルールです。 次のプロセスは、これらのルールがトラフィックに対して処理される方法を説明しています。

脅威インテリジェンス ルールが NAT、ネットワーク、またはアプリケーションのルールの前に処理されます。 これらのルールを確立すると、次の 2 つの動作のいずれかを構成できます。

- ルールがトリガーされたときアラートを出す (既定のモード)。

- ルールがトリガーされたときアラートを出して拒否する。

NAT ルールが次に処理されて、仮想ネットワーク内の指定されたリソースへの受信接続を決定します。

Note

一致が見つかると、変換されたトラフィックを許可する暗黙的な対応するネットワーク ルールが追加されます。

- ネットワーク ルールが次に適用されます。 ネットワーク ルールがトラフィックと一致する場合、そのルールが適用されます。 他のルールはチェックされません。

- ネットワーク ルールの一致がなく、トラフィックが HTTP/S の場合は、アプリケーション ルールが適用されます。

- アプリケーション ルールの一致がない場合は、トラフィックがインフラストラクチャ ルール コレクションと比較されます。

- トラフィックに何も一致しない場合、トラフィックは暗黙的に拒否されます。

Note

インフラストラクチャ ルール コレクションが定義する完全修飾ドメイン名 (FQDN) は、既定で許可されています。 これらの FQDN は Azure に固有のものです。

Firewall Manager を使用する

Firewall Manager によって、次のことができます。

- セキュリティ保護付き仮想ハブ内およびハブ仮想ネットワーク内の複数の Azure Firewall インスタンスにわたるトラフィック フィルター処理のルールを定義します。

- Azure Firewall ポリシーを新規または既存の仮想ネットワークに関連付けます。 この関連付けにより、複数のハブ仮想ネットワークにわたって一貫したファイアウォール ポリシーが適用されます。

- Azure Firewall ポリシーまたはセキュリティ パートナー プロバイダーを新規または既存の仮想ハブに関連付けます。 この関連付けにより、複数のハブにわたって一貫したセキュリティおよびルーティングのポリシーが適用されます。

- Web Application Firewall ポリシーをアプリケーション配信プラットフォーム (Azure Front Door または Azure Application Gateway) に関連付けます。

- 仮想ネットワークを DDoS 保護プランに関連付けます。

次の図では、管理者が既存の仮想ネットワークに、ファイアウォール ポリシーを使用したファイアウォールを展開しています。

![Azure portal のファイアウォール ポリシー内の [脅威インテリジェンス] ブレードのスクリーンショット。](media/threat-intelligence.png)

![Firewall Manager 内の [仮想ネットワーク] ブレードのスクリーンショット。管理者は既存の仮想ネットワークを選択しました。](media/deploy-firewall.png)